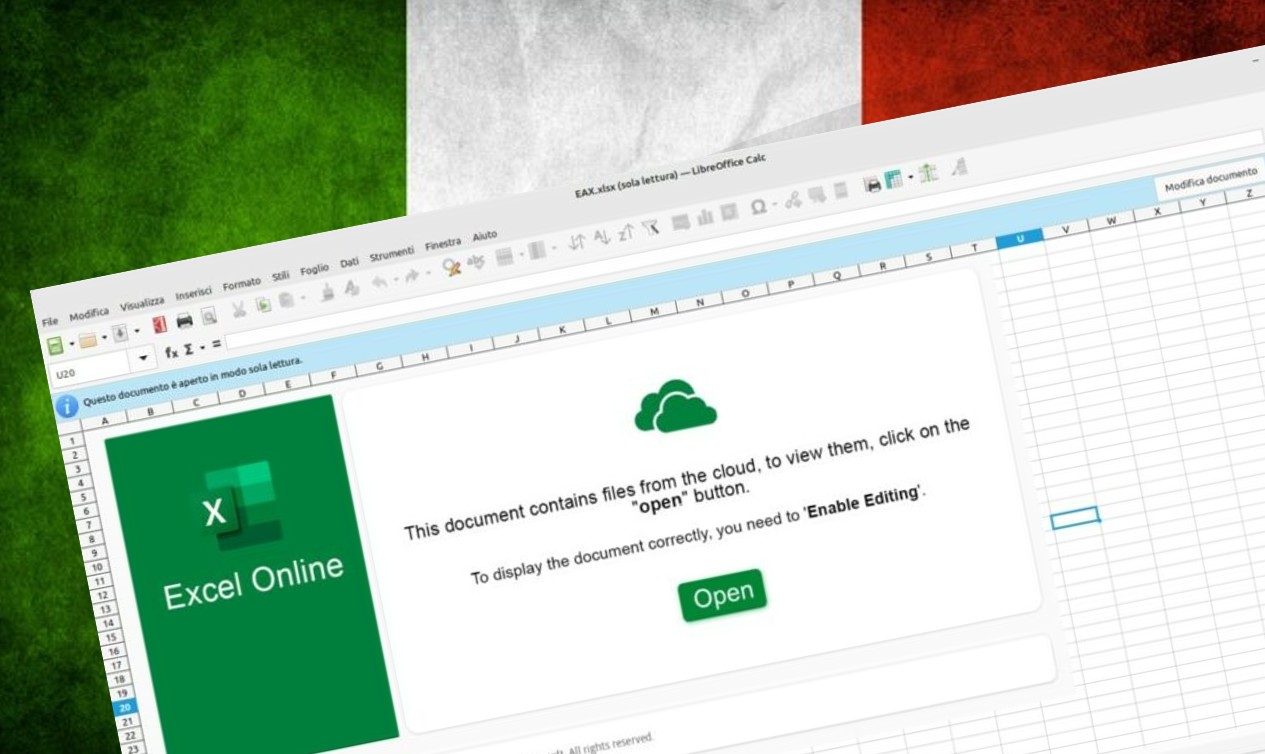

Una nuova campagna di malspam sta minacciando le caselle di posta degli italiani. Lo avverte con un post il CERT-AgID nel sui canale Telegram.

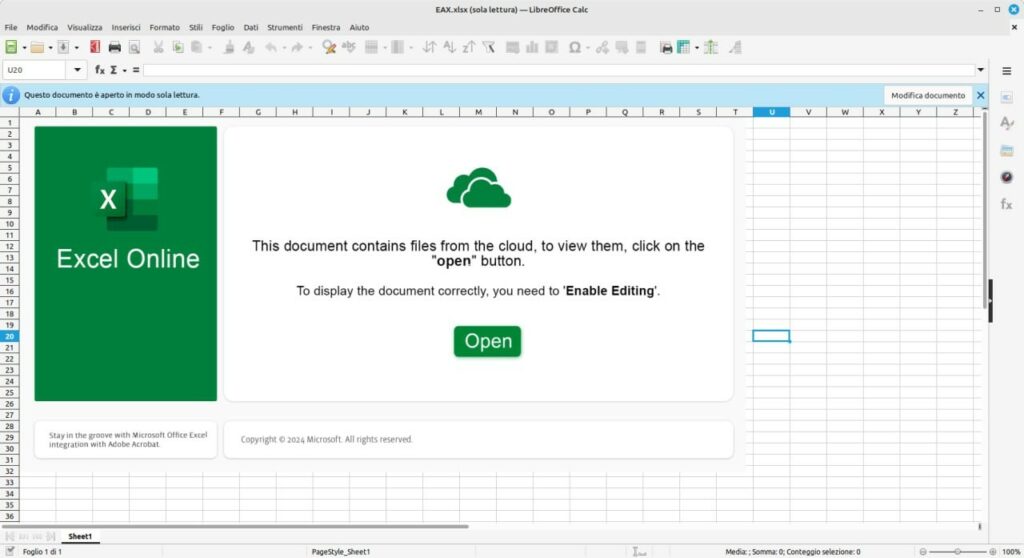

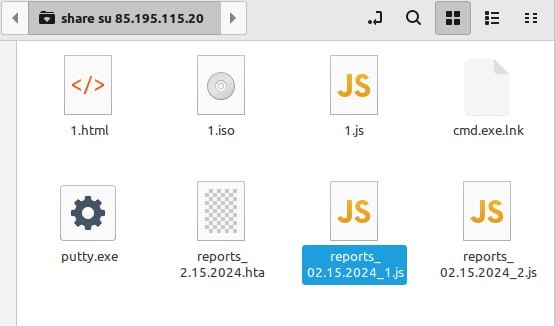

La campagna odierna utilizza delle e-mail con all’interno degli allegati XLS che presentano al centro un pulsante Open che punta ad effettuare una connessione a SMB per scaricare un JavaScript.

Gli utenti devono mantenere un’attenzione costante di fronte a e-mail di dubbia provenienza, in particolare quando si presentano determinati fattori che possono indicare la presenza di tentativi di phishing. “Urgenza” e “pericolo” sono fattori comuni che delineano intenzioni sospette da parte del mittente delle email.

Altri segnali di phishing includono link o allegati inaspettati, richieste di informazioni personali o di login, e-mail che provengono da mittenti sconosciuti o che contengono errori grammaticali e ortografici evidenti (anche se ultimamente con l’intelligenza artificiale tali problemi sono stati molto migliorati). Inoltre, è importante prestare attenzione alle richieste di condividere codici di verifica o altre credenziali sensibili tramite e-mail.

Gli utenti devono sempre verificare l’autenticità di un’e-mail prima di rispondere o di agire in base alle istruzioni fornite al suo interno. Questo può includere controllare l’indirizzo e-mail del mittente, verificare l’URL dei link inclusi nell’e-mail senza fare clic su di essi, e contattare direttamente l’organizzazione o il servizio coinvolto per confermare la legittimità della richiesta.

Mantenere una buona pratica di sicurezza informatica, essere consapevoli dei possibili segnali di phishing e adottare un atteggiamento cauto di fronte alle comunicazioni inaspettate o sospette sono passaggi fondamentali per proteggere se stessi e le proprie informazioni personali online.

Il trojan malware Pikabot è emerso all’inizio del 2023, rappresentando una minaccia significativa per la sicurezza informatica. E’ basato su una struttura modulare composta da un loader e un modulo centrale. Pikabot crea backdoor nei sistemi compromessi per consentire accesso remoto non autorizzato agli attaccanti. Ricevendo istruzioni da un server di comando e controllo (C2), Pikabot può eseguire una vasta gamma di comandi dannosi, compresi quelli per l’iniezione di shellcode e l’esecuzione di file eseguibili arbitrari.

Sebbene la modalità di diffusione di Pikabot non sia ancora chiara, è stata ipotizzata una possibile correlazione con il trojan Qakbot. Pikabot presenta una struttura modulare che gli consente di svolgere attività dannose, inclusa la verifica degli ambienti sandbox e dei tentativi di analisi. Utilizzando un payload crittografato memorizzato in immagini PNG, Pikabot è in grado di eludere i sistemi di sicurezza e proteggere il processo iniettato da binari Microsoft non firmati. Inoltre, Pikabot si autotermina se la lingua del sistema è georgiana, kazaka, uzbeka o tagika, suggerendo un potenziale targeting geografico specifico.

Presentando somiglianze con la famiglia di malware Matanbuchus, Pikabot indica uno sviluppo iniziale, come indicato dal suo numero di versione (0.1.7). Queste caratteristiche delineano un quadro complesso e sofisticato del trojan malware Pikabot, richiedendo una stretta sorveglianza e azioni preventive per mitigare i rischi associati alla sua diffusione e attività dannose.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…