il CERT-AgID questa mattina ha riportato all’interno del proprio canale Telegram, la diffusione nel perimetro italiano di una nuova campagna di malspam.

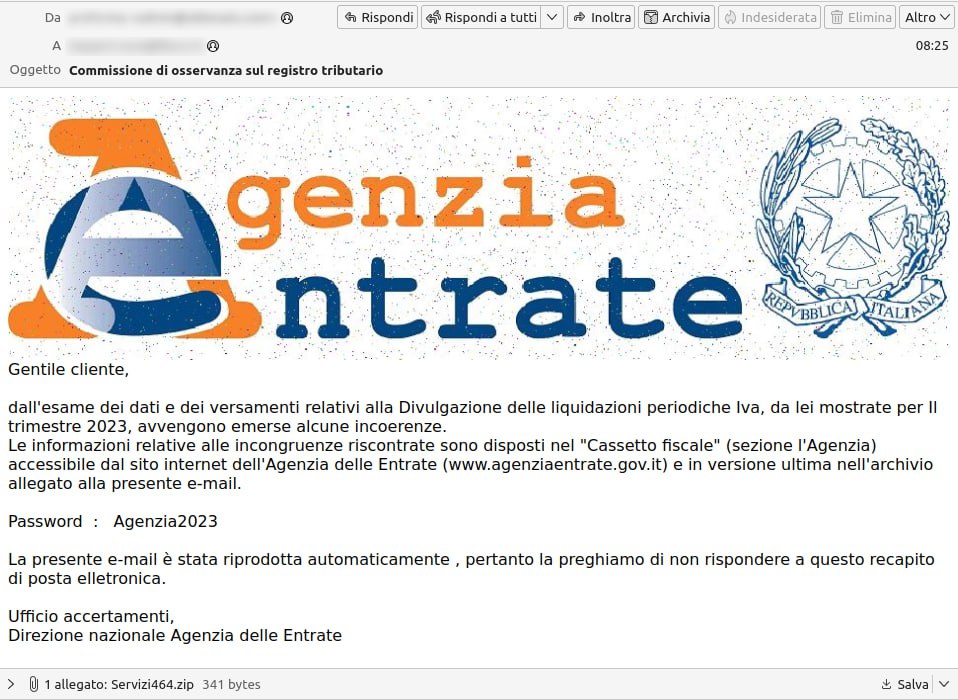

Nello specifico, si tratta di una nuova campagna che diffonde il malware Ursnif a tema Agenzia delle Entrate che fa riferimento ad alcune incoerenze con l’Agenzia.

Non è la prima volta che il malware Ursnif viene diffuso in questo modo e non è neanche la prima volta che il tema della campagna sia l’Agenzia delle Entrate.

Ursnif è noto per variare spesso le sue TTP: la tecnica maggiormente sfruttata consiste nell’uso di un link dinamico di Firebase presente all’interno dell’e-mail per indirizzare la vittima verso una pagina di smistamento ospitata su un server compromesso da cui si viene poi indirizzati verso un file di tipo ZIP, anch’esso ospitato su un server compromesso, contenente il payload (un collegamento ad un eseguibile su una share pubblica).

In questo specifico caso, le e-mail contiene un allegato ZIP con all’interno un file URL che fa riferimento ad un secondo ZIP in una share pubblica.

All’interno del secondo archivio è presente un file VBS che scarica un payload dannoso.

Come già osservato per altre campagne dello stesso tipo, sono usati collegamenti che puntano a file su share pubbliche.

Si invita a prestare attenzione ad e-mail contenenti allegati e di verificare la propria posizione con l’Ente solo dal portale ufficiale.

Gli indicatori relativi a questa campagna sono già stati condivisi con le pubbliche organizzazioni accreditate al Flusso #IoC del CERT-AgID.

{

"bf1a86ce-3cb9-4f6a-8fd2-49f88274aa91": {

"event_id": 15217,

"created_at": "2023-09-27T06:53:48.836174+00:00",

"updated_at": "2023-09-27T07:21:38.352766+00:00",

"name": "Campagna Ursnif a tema Agenzia Entrate",

"description": "E-mail in italiano con allegati ZIP con all'interno VBS o file URL e connessione SMB",

"subject": null,

"tlp": "0",

"campaign_type": "malware",

"method": "attached",

"country": "italy",

"file_type": [

"zip",

"vbs",

"exe",

"url"

],

"theme": "Agenzia Entrate",

"malware": "Ursnif",

"phishing": null,

"via": "email",

"tag": [

"SMB"

],

"ioc_list": {

"md5": [

"83b57be91d269a4ec7f55d00d8931821",

"d78fe505e997d8a17d7af2bff3adcc7b",

"a66c5b61ee043aa0b1cb3022cdee9658",

"8fe24a251b6700f0258b2fea5e801516",

"7ffb76b406f9d04d855b9c8caddd16d4",

"786bc71f183a089f06eed4244c5ff447",

"ad114835e62bf89f26f5e9231cb50bba"

],

"sha1": [

"14b45dc1b60a0611608629765a582b3b6f868043",

"f8b0fe2e956b50a65eb722a1792fa5f16be9892e",

"01795f351b8179d956711749832c53d17e90aee7",

"7a8da6f58e4957b7a921ba2828b3fc17bad6894e",

"06aa0bc55c3d414b482a3c05a6192e03d1c4643d",

"730b66522c2f892bada1002598672cd4081e4e6e",

"8488c8e0ccaa295abf262b532aa60cbf2d29e200"

],

"sha256": [

"53adf5fee5e968f91258fe456c271482ec73cad91d9741b8b7ee0ce883ff2f73",

"ccfbe2e0f6f09ad720783e1c1c0d7e6504cec870a6a9842957e6082dac66d17e",

"12286ad73ac4c49077cfa7365e67ab58e91baf55140fe9b5e0fcf08c8432e8e6",

"8b35f64e018365449728000cd8029249d46598deb64d823b6b5f1b61fcfdedee",

"af5ab2fe7ce0179797ec567321195cedab5285daceaf11cac64d762c2d1734ca",

"d41f777212f6f77b34f10eedbb0e4e36eea69059519f1b5fc399e3754a1e25f6",

"108b8215bfc3a88cf529046b592858d0f80810e76a48b3090d57a73acd3f04f5"

],

"imphash": [],

"domain": [

"serverlogins.com"

],

"url": [

"http://31.41.44.28/jerry/",

"http://serverlogins.com/service.exe",

"http://46.8.19.158/jerry/",

"http://146.19.233.250/jerry/"

],

"ipv4": [

"146.19.233.250",

"62.173.146.12",

"31.41.44.28",

"46.8.19.158",

"62.173.146.20",

"62.173.146.13",

"62.173.145.113",

"62.173.145.210",

"62.173.145.164"

],

"email": []

},

"email_victim": [],

"ioca_version": "1.0",

"organization": "cert-agid"

}

}

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…