Alla conferenza di sicurezza DefCon, è stata presentata una rilevante catena di exploit da parte dei ricercatori, la quale permette a malintenzionati di acquisire l’autorizzazione di amministratore ai sistemi di intrattenimento dei veicoli attraverso Apple CarPlay.

L’attacco noto come “Pwn My Ride” prende di mira una serie di vulnerabilità presenti nei protocolli che governano il funzionamento del CarPlay wireless. Queste vulnerabilità possono essere sfruttate per eseguire codice remoto (RCE) sull’unità multimediale del veicolo, mettendo a rischio la sicurezza del sistema.

L’attacco, nella sua natura, consiste in una sequenza di debolezze insite nei protocolli che regolano il CarPlay wireless. Ciò consente l’esecuzione remota di codice sull’unità multimediale del veicolo, permettendo potenzialmente agli aggressori di assumere il controllo del sistema.

Al centro di questo exploit c’è CVE-2025-24132, un grave stack buffer overflow all’interno dell’SDK del protocollo AirPlay. Gli studiosi di Oligo Security hanno spiegato in dettaglio come questa falla possa attivarsi quando un intruso si infiltra nella rete Wi-Fi del veicolo.

La vulnerabilità colpisce un ampio spettro di dispositivi che utilizzano versioni di AirPlay Audio SDK precedenti alla 2.7.1, versioni di AirPlay Video SDK precedenti alla 3.6.0.126, nonché versioni specifiche del plug-in di comunicazione CarPlay.

Sfruttando questo stack buffer overflow, un aggressore può eseguire codice arbitrario con privilegi elevati, prendendo di fatto il controllo del sistema di infotainment. L’attacco inizia prendendo di mira la fase iniziale di connessione wireless di CarPlay, che si basa su due protocolli fondamentali: iAP2 (iPod Accessory Protocol) tramite Bluetooth e AirPlay tramite Wi-Fi.

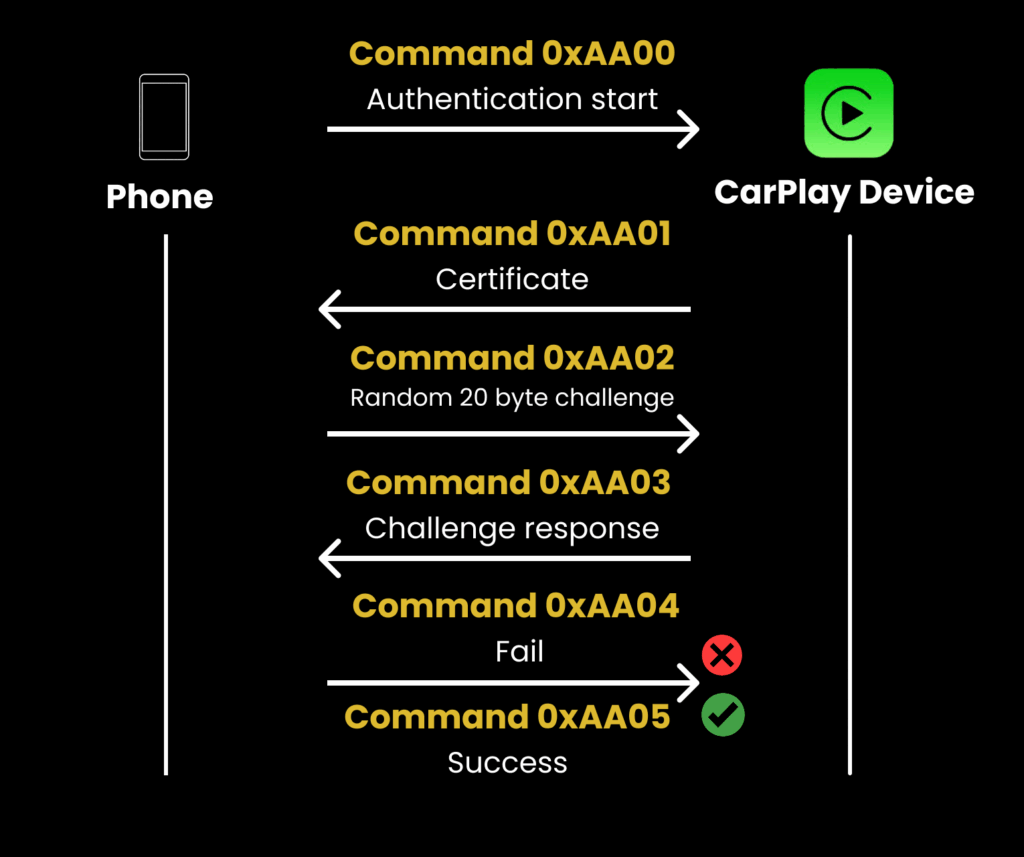

I ricercatori hanno scoperto una falla fondamentale nel processo di autenticazione iAP2. Sebbene il protocollo imponga che l’auto autentichi il telefono, trascura l’autenticazione reciproca, consentendo al telefono di non essere verificato dal veicolo. Questa autenticazione unilaterale consente al dispositivo di un hacker di mascherarsi da iPhone legittimo.

Successivamente, l’intruso può effettuare l’associazione con il Bluetooth del veicolo, spesso senza un codice PIN a causa della prevalenza della modalità di associazione non sicura “Just Works” su molti sistemi. Una volta effettuato l’accoppiamento, l’hacker sfrutta la vulnerabilità iAP2 inviando un RequestAccessoryWiFiConfigurationInformationcomando, ingannando di fatto il sistema e inducendolo a rivelare l’SSID e la password Wi-Fi del veicolo.

Con le credenziali Wi-Fi in mano, l’aggressore ottiene l’accesso alla rete del veicolo e attiva CVE-2025-24132 per proteggere l’accesso root. L’intero processo può essere eseguito come un attacco senza clic su numerosi veicoli, senza richiedere alcuna interazione da parte del conducente.

Sebbene Apple abbia rilasciato una patch per l’SDK AirPlay vulnerabile nell’aprile 2025, i ricercatori hanno notato che, secondo il loro ultimo rapporto, nessun produttore automobilistico aveva implementato la correzione, secondo Oligo Security.

A differenza degli smartphone, che beneficiano di regolari aggiornamenti over-the-air (OTA), i cicli di aggiornamento del software dei veicoli sono notoriamente lunghi e frammentati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…