Una Remote Code Execution (RCE) in Microsoft SharePoint, segnalata di recente e identificata come CVE-2024-38094, è stata sfruttata per ottenere l’accesso iniziale alle reti aziendali.

Il CVE-2024-38094 è una falla RCE di gravità elevata (punteggio CVSS v3.1: 7,2) che colpisce Microsoft SharePoint. Si tratta di una piattaforma basata sul Web ampiamente utilizzata che funge da strumento di collaborazione, gestione dei documenti e intranet e che può integrarsi perfettamente con le app di Microsoft 365.

Microsoft ha risolto la vulnerabilità il 9 luglio 2024, come parte del pacchetto Patch Tuesday di luglio. La scorsa settimana, il CISA ha aggiunto il CVE-2024-38094 al catalogo delle vulnerabilità note sfruttate, ma non ha condiviso il modo con cui la falla è stata sfruttata negli attacchi attivi.

Intanto un nuovo rapporto di Rapid7 di questa settimana ha fatto luce sul modo in cui gli aggressori sfruttano la falla di SharePoint, affermando che è stata utilizzata in una violazione di rete su cui erano stati incaricati di indagare.

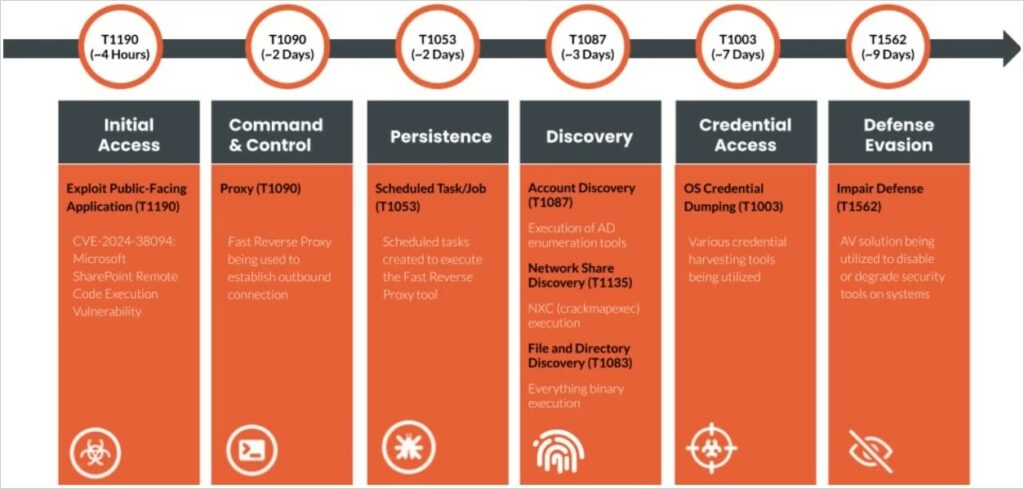

“La nostra indagine ha scoperto un aggressore che ha avuto accesso a un server senza autorizzazione e si è spostato lateralmente attraverso la rete, compromettendo l’intero dominio“, si legge nel rapporto correlato. “L’aggressore è rimasto inosservato per due settimane. Rapid7 ha determinato che il vettore di accesso iniziale era lo sfruttamento di una vulnerabilità, CVE 2024-38094, all’interno del server SharePoint on-premise.”

Rapid7 segnala che gli aggressori hanno utilizzato il CVE-2024-38094 per ottenere accesso non autorizzato a un server SharePoint vulnerabile e impiantare una webshell.

L’indagine ha mostrato che il server è stato sfruttato utilizzando un exploit proof-of-concept realizzato per SharePoint divulgato pubblicamente .

Sfruttando l’accesso iniziale, l’aggressore ha compromesso un account di servizio Microsoft Exchange con privilegi di amministratore di dominio, ottenendo un accesso elevato.

Nello specifico, l’aggressore ha utilizzato uno script batch (‘hrword install.bat‘) per installare Huorong Antivirus sul sistema, configurare un servizio personali.zzato (‘sysdiag’), eseguire un driver (‘sysdiag_win10.sys’) ed eseguire ‘HRSword.exe’ utilizzando uno script VBS.

Allontanandosi dall’evento specifico per osservare l’attività circostante, i ricercatori hanno ottenuto un quadro chiaro dell’obiettivo prefissato dall’attaccante. Poco prima di installare Horoung AV, l’attaccante ha utilizzato Python per installare Impacket da GitHub e poi ha tentato di eseguirlo. Impacket è una raccolta di script Python open source per interagire con protocolli di rete, in genere utilizzati per facilitare il movimento laterale e altri obiettivi post-sfruttamento. Gli strumenti di sicurezza del sistema hanno bloccato l’esecuzione di Impacket, che ha portato al download tramite browser e all’installazione di questo prodotto AV per aggirare le difese.

Come in molte indagini di risposta agli incidenti, gli indizi identificati non sono sempre cronologici, quindi è necessario costruire una cronologia per comprendere la narrazione.

Dobbiamo cercare di scoprire in che modo l’aggressore ha compromesso il sistema o ha avuto accesso all’ambiente in primo luogo. In questa specifica indagine, l’aggressore ha avuto un tempo di permanenza di due settimane.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Vulnerabilità

VulnerabilitàVenerdì sera l’exchange di criptovalute sudcoreano Bithumb è stato teatro di un incidente operativo che ha rapidamente scosso il mercato locale di Bitcoin, dimostrando quanto anche un singolo errore umano possa avere effetti immediati e…

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…