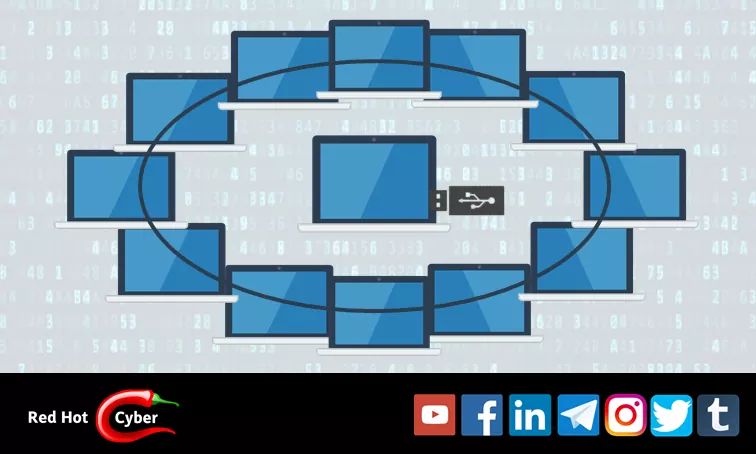

Un attore di minacce cinese, ha sviluppato nuove capacità per colpire sistemi in reti Air Gap nel tentativo di #esfiltrare dati #sensibili per lo #spionaggio, secondo una recente ricerca pubblicata da #Kaspersky.

L’#APT, noto come #Cycldek, #Goblin Panda o #Conimes, impiega un ampio set di strumenti per il movimento laterale e il furto di informazioni nelle reti di vittime, inclusi strumenti personalizzati, tattiche e procedure precedentemente non segnalati in attacchi contro agenzie governative in Vietnam, Tailandia e Laos.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Infatti una volta inserita una chiavetta USB all’interno di un #computer, il #malware #USBCulprit è in grado di scansionare una serie di percorsi, raccogliendo documenti con estensioni specifiche (* .pdf; *. Doc; *. Wps; * docx; * ppt; ecc…) ed esportarli su l’unità USB collegata oltre ad avviare una serie di “movimenti laterali”.

l meccanismo di infezione iniziale si basa ovviamente su un impiegato infedele, e sull’utilizzo di binari dannosi che imitano i componenti antivirus legittimi per caricare USBCulprit in quello che viene chiamato “dirottamento di ricerca DLL” prima di avviare la ricerca di file, salvarle sotto forma di un archivio RAR crittografato all’interno del dispositivo rimovibile collegato.

#redhotcyber #cybersecurity #airgap #usb #cybercrime #pi

https://thehackernews.com/2020/06/air-gap-malware-usbculprit.html

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.