Check Point Software Technologies ha scoperto una versione fake dell’app Telegram che, una volta installata, infetta i dispositivi Android con il malware Triada.

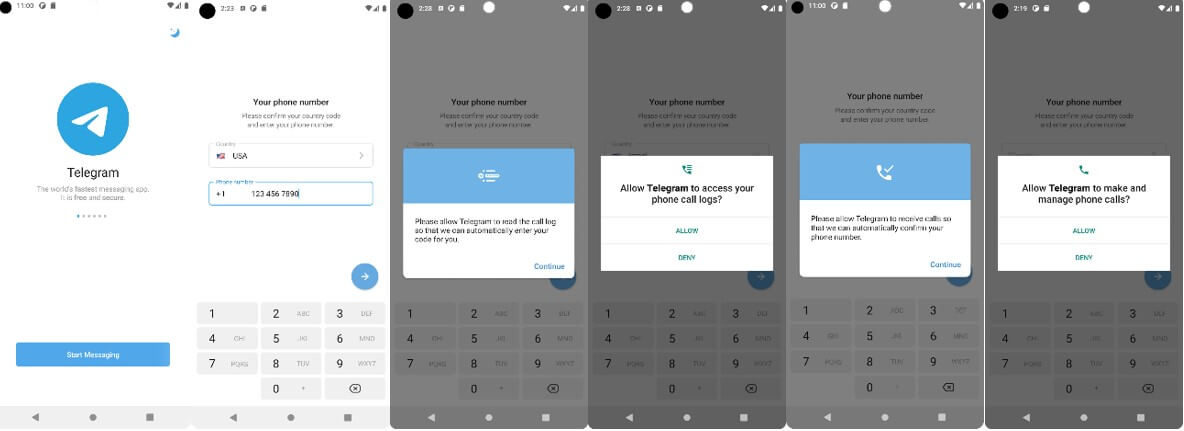

L’app dannosa di Telegram funziona elevando i privilegi sul sistema per distribuire malware. Ciò può essere ottenuto se l’utente concede le autorizzazioni all’applicazione durante il processo di registrazione.

Una volta concesso l’accesso, il malware si inietta in altri processi, consentendogli di eseguire azioni dannose.

Una versione dannosa dell’app Telegram contenente il malware Triada ( Virus Total sample ) è abilmente camuffata come l’ultima versione di Telegram 9.2.1. Per far sembrare legittima la versione modificata, gli aggressori hanno utilizzato un nome di pacchetto (org.telegram.messenger) che ricorda l’app reale e la sua vera icona.

Quando l’applicazione viene lanciata per la prima volta, all’utente viene presentata una finestra di login che riproduce fedelmente la home page dell’applicazione originale. Per procedere con la registrazione, all’utente viene richiesto di inserire il proprio numero di telefono e concedere determinate autorizzazioni del dispositivo.

L’app dannosa inietta quindi codice dannoso nel dispositivo con il pretesto di un servizio di aggiornamento interno dell’app. Operando furtivamente in background, il malware avvia le sue attività dannose, che includono la raccolta di informazioni sul dispositivo, l’estrazione di file di configurazione e la creazione di canali di comunicazione.

Triada funziona in modo invisibile all’utente. Una volta sul dispositivo, il Trojan risiede nella RAM e si intromette in quasi tutti i flussi di lavoro. Triada è distribuito principalmente attraverso applicazioni installate dagli utenti da fonti non attendibili.

I ricercatori di Check Point hanno descritto le varie operazioni che il malware Triada può eseguire. Questi includono:

In precedenza, gli analisti di Kaspersky Lab hanno scoperto una nuova versione di un client WhatsApp non ufficiale per Android chiamato “YoWhatsApp” che intercetta le chiavi di WhatsApp, consentendo a un utente malintenzionato di controllare gli account utente.

Queste chiavi possono essere utilizzate tramite utility open source per eseguire azioni per conto dell’utente senza il client originale. Recentemente, i ricercatori hanno notato la crescita delle versioni modificate delle applicazioni mobili.

Le applicazioni modificate attirano gli utenti con nuove funzionalità e impostazioni aggiuntive a prezzi bassi. Tuttavia, una volta scaricate, tali applicazioni lanciano malware sul dispositivo dell’utente. Il pericolo dell’installazione di versioni false è che l’utente non sa quale codice è stato aggiunto e quale sia l’intento dannoso.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…