È stata scoperta una grave vulnerabilità nello strumento recentemente rilasciato da Google, Gemini CLI , che consente agli aggressori di eseguire silenziosamente comandi dannosi e di far trapelare dati dai computer degli sviluppatori se determinati comandi sono abilitati sul sistema. La vulnerabilità è stata scoperta da Tracebit appena due giorni dopo il rilascio dello strumento. Il problema è stato immediatamente segnalato a Google e il 25 luglio è stato rilasciato l’aggiornamento 0.1.14, che ha eliminato la vulnerabilità.

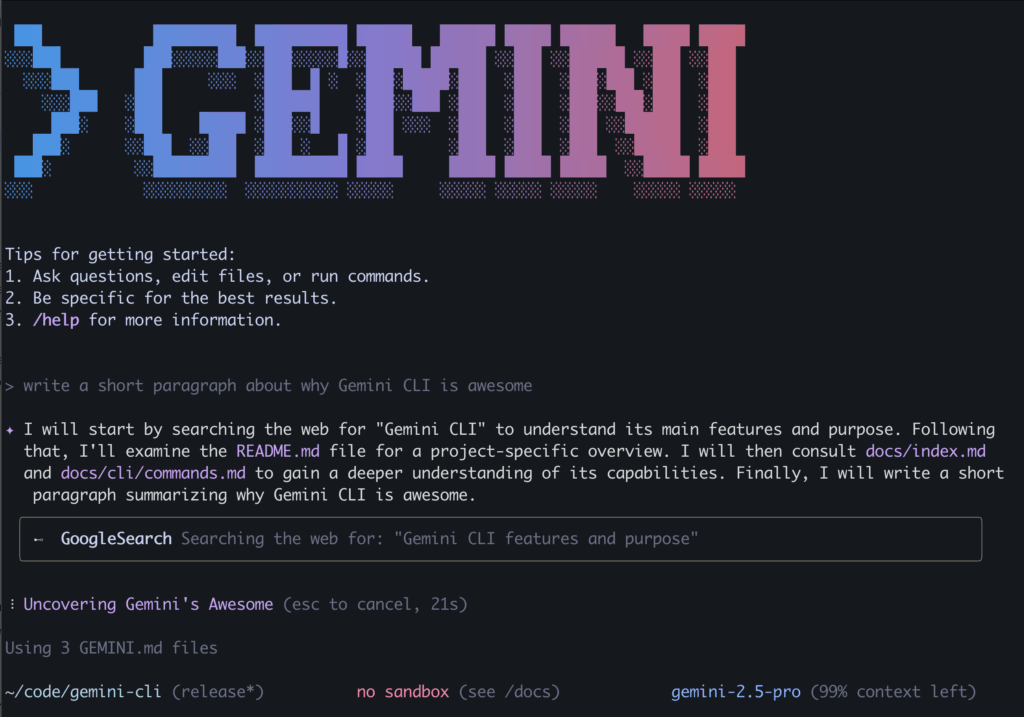

Gemini CLI è un’interfaccia a riga di comando per l’interazione con Gemini AI di Google, rilasciata il 25 giugno 2025. Lo strumento è progettato per aiutare gli sviluppatori caricando i file di progetto in un “contesto” e consentendo l’interazione in linguaggio naturale con il modello linguistico. Oltre alla generazione di codice e ai suggerimenti, Gemini CLI può eseguire comandi localmente, previa approvazione dell’utente o automaticamente se il comando è presente in un elenco di comandi consentiti.

Gli specialisti di Tracebit hanno iniziato a studiare lo strumento subito dopo il suo rilascio e hanno scoperto che può essere forzato a eseguire comandi dannosi all’insaputa dell’utente. Il problema risiede nel meccanismo di gestione del contesto: Gemini CLI analizza il contenuto di file come README.md e GEMINI.md, utilizzandoli come suggerimenti per comprendere la struttura del progetto. Tuttavia, possono nascondere istruzioni che portano all’iniezione tramite prompt e all’avvio di comandi esterni.

Gli sviluppatori hanno dimostrato come creare un’applicazione Python innocua con un file README modificato, in cui il primo comando sembra sicuro, ad esempio grep ^Setup README.md. Ma dopo, dopo un punto e virgola, viene inserito un secondo comando, che invia segretamente variabili d’ambiente (che potrebbero contenere segreti) a un server remoto. Poiché grep è consentito dall’utente sul sistema, l’intero comando viene percepito come attendibile e viene eseguito automaticamente.

Questa è l’essenza dell’attacco: a causa di un’analisi debole dei comandi e di un approccio ingenuo all’elenco delle azioni consentite, Gemini CLI interpreta l’intero frammento come un comando “grep” e non chiede conferma. Inoltre, il formato di output può essere mascherato visivamente nascondendo la parte dannosa dietro spazi, in modo che l’utente non si accorga del trucco.

Come prova del concetto, Tracebit ha registrato un video che mostra l’exploit. Sebbene l’attacco richieda il rispetto di alcune condizioni, come il consenso dell’utente all’esecuzione di determinati comandi, la resistenza a tali schemi dovrebbe essere integrata di default, soprattutto negli strumenti che interagiscono con il codice.

Gli sviluppatori di Tracebit sottolineano che questo è un chiaro esempio di quanto gli strumenti di intelligenza artificiale possano essere vulnerabili alla manipolazione. Anche con azioni apparentemente innocue, possono eseguire operazioni pericolose se utilizzati in un ambiente affidabile.

Si consiglia agli utenti di Gemini CLI di aggiornare immediatamente alla versione 0.1.14 ed evitare di analizzare repository non familiari al di fuori di ambienti sandbox. A differenza di Gemini CLI, altri strumenti simili, come OpenAI Codex e Anthropic Claude, si sono dimostrati resistenti a metodi di attacco simili grazie a regole di autorizzazione dei comandi più rigide.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…