Dai primi mesi del 2025, gli esperti di sicurezza hanno registrato un aumento esponenziale degli attacchi informatici a livello globale, con oltre 125.000 tentativi di sfruttamento in più di 70 paesi, riguardanti le vulnerabilità di Apache Tomcat e Apache Camel. Queste falle di sicurezza, identificate come CVE-2025-24813 per Apache Tomcat e CVE-2025-27636 e CVE-2025-29891 per Apache Camel, permettono l’esecuzione remota di codice, configurandosi come minacce considerevoli per le organizzazioni che impiegano queste piattaforme Java di ampio utilizzo.

A partire dalla loro divulgazione, avvenuta nel marzo 2025, i malintenzionati hanno cominciato ad approfittare delle debolezze critiche presenti in queste soluzioni, mettendo a rischio la sicurezza delle imprese che le adottano. I ricercatori di Palo Alto Networks hanno individuato un drammatico aumento dei tentativi di sfruttamento subito dopo la divulgazione pubblica delle vulnerabilità, con un picco di frequenza degli attacchi.

I sistemi di telemetria dell’azienda di sicurezza hanno bloccato 125.856 sonde, scansioni e tentativi di exploit, di cui 7.859 specificamente mirati alla vulnerabilità di Tomcat. Apache Tomcat, la popolare piattaforma di server web che consente applicazioni web basate su Java, è vulnerabile tramite CVE-2025-24813, che colpisce le versioni da 9.0.0.M1 a 9.0.98, da 10.1.0-M1 a 10.1.34 e da 11.0.0-M1 a 11.0.2. La falla sfrutta la funzionalità PUT parziale di Tomcat combinata con le caratteristiche di persistenza della sessione, consentendo agli aggressori di manipolare i file di sessione serializzati e di ottenere l’esecuzione di codice arbitrario .

Apache Camel, un framework di integrazione per la connessione di sistemi diversi, soffre di due vulnerabilità correlate che consentono agli aggressori di aggirare i meccanismi di filtraggio delle intestazioni tramite tecniche di manipolazione con distinzione tra maiuscole e minuscole.

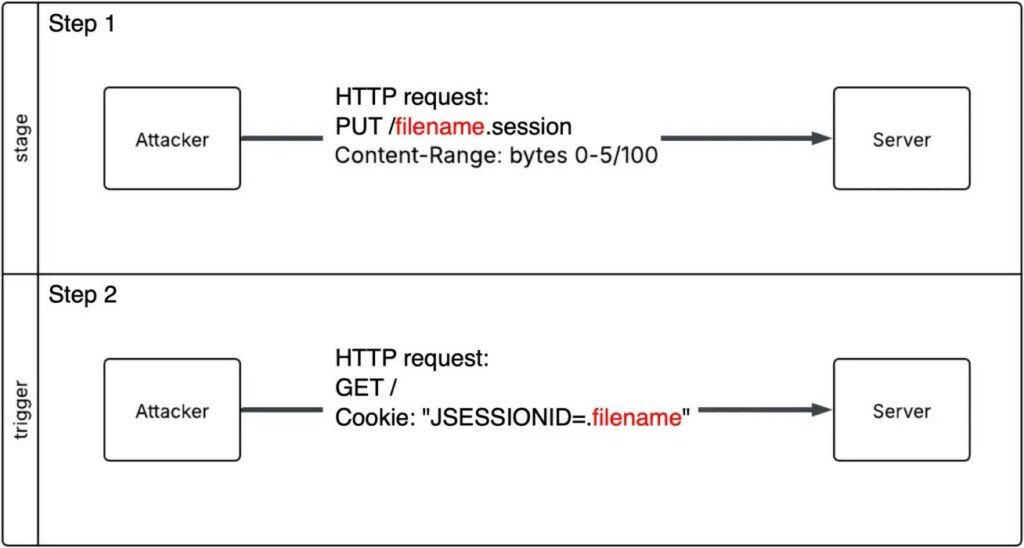

Due fasi dell’exploit (Fonte – Palo Alto Networks)

L’analisi dei modelli di attacco rivela sia strumenti di scansione automatizzati sia tentativi di sfruttamento attivi, con molti attacchi che sfruttano il framework Nuclei Scanner disponibile gratuitamente. Il panorama delle minacce si è evoluto rapidamente dalle prime divulgazioni, con exploit proof-of-concept diventati pubblici subito dopo il rilascio delle patch di sicurezza da parte di Apache.

La facilità di sfruttamento ha abbassato la barriera per gli autori delle minacce meno sofisticati, rendendo queste vulnerabilità particolarmente pericolose per le organizzazioni che non hanno applicato gli aggiornamenti necessari. La vulnerabilità CVE-2025-24813 sfrutta un sofisticato processo di attacco in due fasi che sfrutta la gestione da parte di Tomcat delle richieste PUT parziali con intestazioni Content-Range.

La distribuzione iniziale del payload richiede configurazioni server specifiche, tra cui un parametro di sola lettura disabilitato e la persistenza della sessione abilitata. Quando queste condizioni sono soddisfatte, Tomcat salva il codice serializzato dell’aggressore in due posizioni: un normale file di cache nella directory webapps e un file temporaneo con un punto iniziale nella directory di lavoro. Il processo di sfruttamento si conclude quando l’aggressore invia una richiesta HTTP GET di follow-up contenente un valore cookie JSESSIONID accuratamente creato che innesca la deserializzazione del codice dannoso memorizzato nella cache.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…