Recentemente ho osservato una particolare campagna di phishing, che ho rinominato “We Have It Sure” e che abusa della infrastruttura cloud Google Firebase Storage per ottenere degli URL che non vengono bloccati dai gateway di posta elettronica. Tale campagna che sta prendendo di mira i clienti Zimbra con false e-mail per il supporto tecnico, potrebbe comunque essere riutilizzata con altri brand e temi come esca.

Come noto uno degli ostacoli più grandi in una campagna di phishing è proprio quello di far arrivare le e-mail nella casella di posta dei destinatari. Poiché le soluzioni di sicurezza e-mail riescono a rilevare contenuti con collegamenti a siti Web sospetti, gli attaccanti preferiscono ospitare i propri siti di phishing su infrastrutture affidabili come Firebase, la piattaforma di sviluppo di applicazioni di proprietà di Google che fornisce archiviazione sicura in Google Cloud.

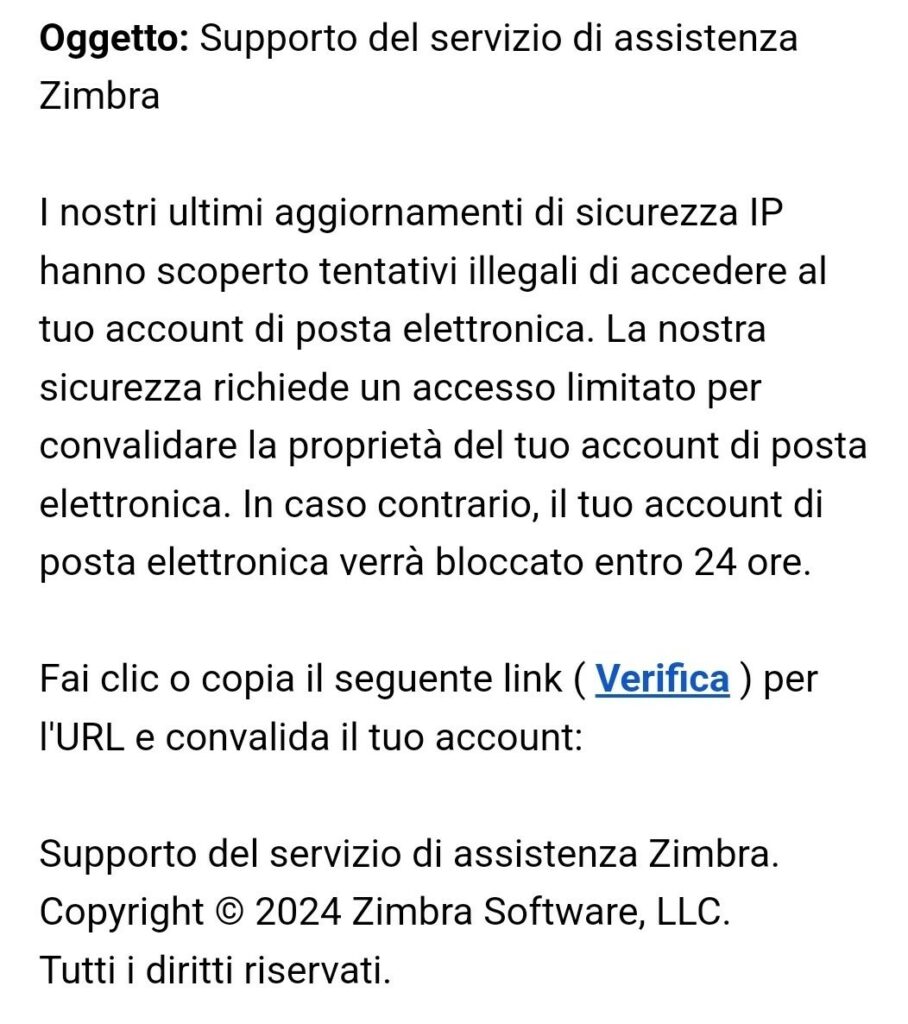

Tramite un messaggio proveniente da un sedicente servizio di assistenza si invita l’interlocutore a convalidare il proprio account tramite il link “Verifica“, allo scopo di scongiurare un blocco entro le prossime 24 ore.

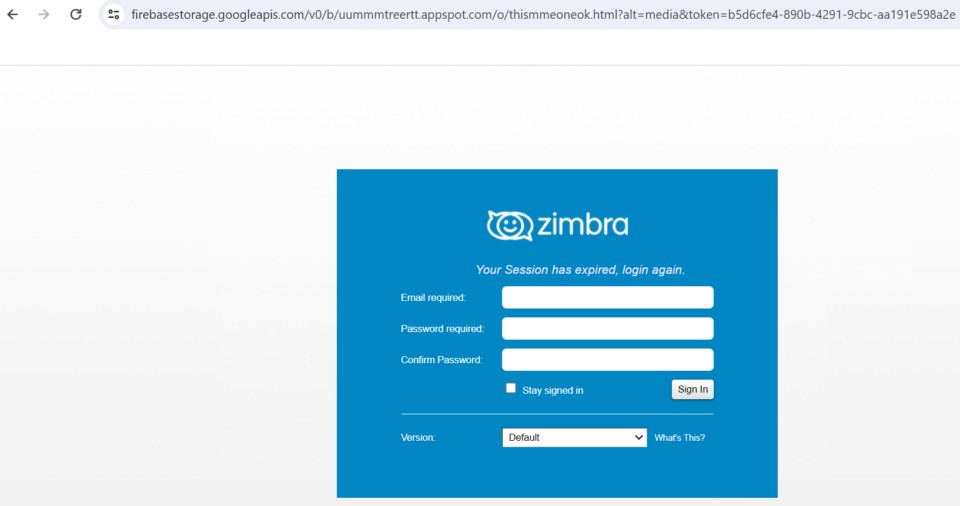

Il link in realtà punta verso una pagina di landing con loghi e grafica di Zimbra (ospitata su firebasestorage.googleapis.com), che richiede di inserire l’indirizzo e-mail e password da ripristinare.

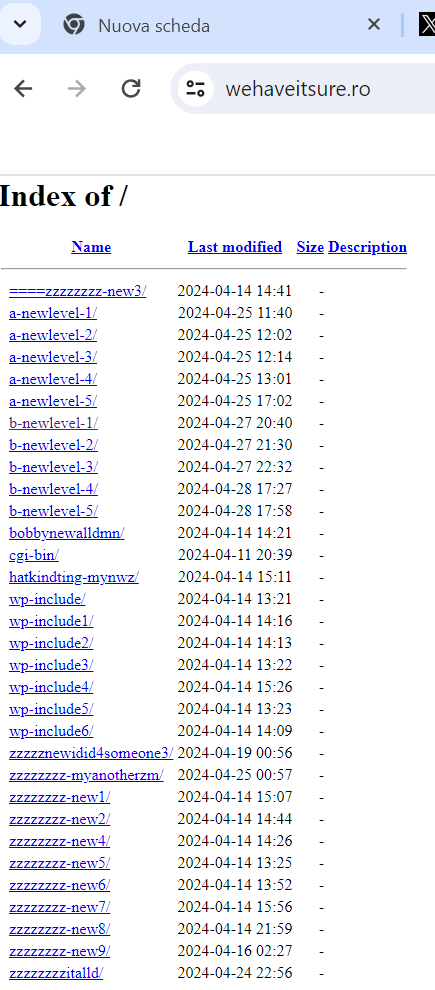

Il form tramite una richiesta HTTP POST e una pagina PHP (“tttggg.php”) invia i dati inseriti verso il vero sito di Phishing C2 deputato alla raccolta dei dati “https ://wehaveitsure.ro/” (da cui deriva il nome assegnato alla campagna).

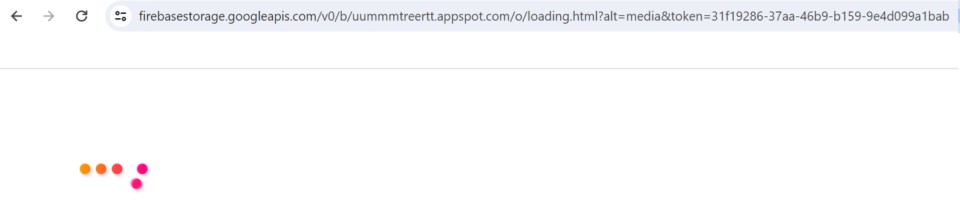

Infine, dopo una breve pausa per il loading, l’utente viene reindirizzato verso una pagina di wikipedia “https://en.wikipedia.org/wiki/Domain_name”.

Tutti i dati verranno utilizzati per compromettere le caselle di posta elettronica interessate, sfruttandole con molta probabilità per continuare la stessa o altre campagne simili superando anche i controlli sulla legittimità degli indirizzi mittenti.

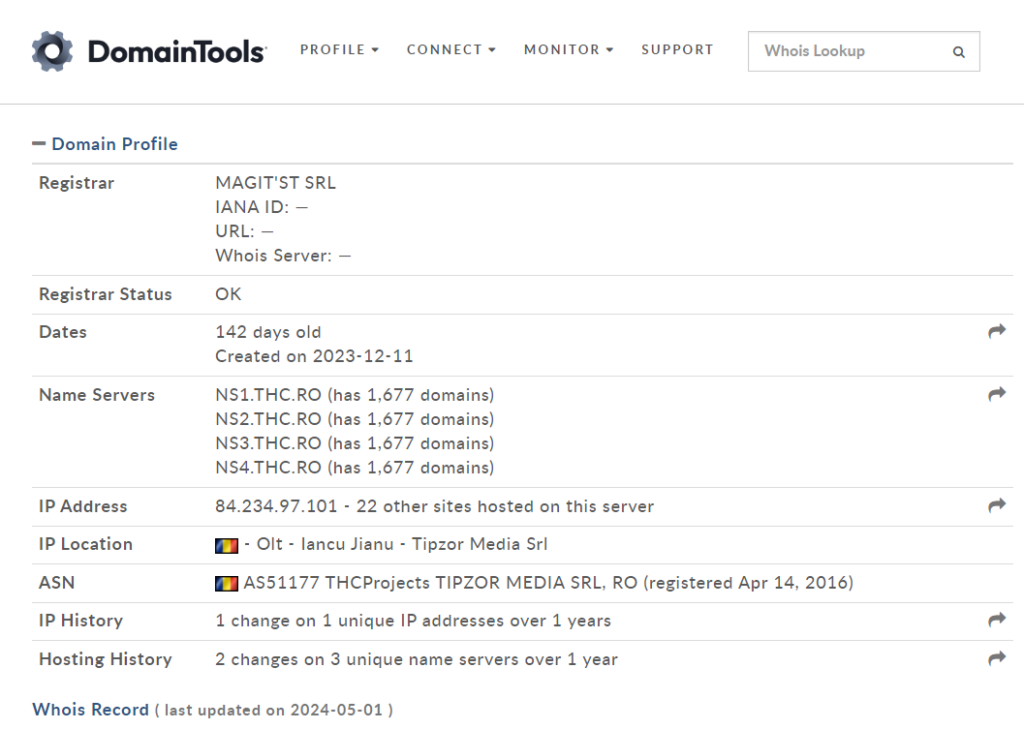

Il sito https ://wehaveitsure.ro/ è un dominio pronto all’uso con diverse directory create nel mese di aprile e contenenti pagine PHP da impiegare per le richieste HTTP POST.

Questa tecnica sta diventando sempre più comune e frequente. Poiché utilizza Google Cloud Storage, le pagine web di acquisizione delle credenziali ospitate sul servizio hanno maggiori probabilità di superare protezioni di sicurezza grazie alla reputazione di Google.

Campagne come questa evidenziano la necessità di educare gli utenti sulle tecniche di ingegneria sociale. Anche se gli attaccanti troveranno sempre il modo di superare le difese tecnologiche, una formazione sulla consapevolezza della sicurezza può essere un’arma efficace per insegnare agli utenti come riconoscere e contrastare qualsiasi tentativo di phishing.

È possibile segnalare un URL di phishing a Firebase utilizzando il modulo di segnalazione degli abusi all’indirizzo https://support.google.com/code/contact/cloud_platform_report.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…