Immagina di aprire, come ogni sera, il bookmark del tuo forum preferito per scovare nuove varianti di stealer o l’ennesimo pacchetto di credenziali fresche di breach. Invece della solita bacheca di annunci, ti appare un banner con tre loghi in bella vista: la Brigata francese per la lotta alla cyber‑criminalità, il Dipartimento Cyber dell’intelligence ucraina ed Europol.

Sotto, una scritta secca: «Questo dominio è stato sequestrato». Così è calato il sipario su XSS.IS, la sala d’aste clandestina che per dodici anni ha fatto incontrare sviluppatori di malware, broker di accessi e affiliati ransomware.

Quello che segue non è soltanto il racconto di un blitz all’alba: è la storia di un’indagine a orologeria che, in quattro anni, ha trasformato log di chat cifrate e transazioni Bitcoin in un mandato d’arresto internazionale. È il viaggio dietro le quinte di un’operazione che, colpendo l’infrastruttura e la fiducia, ha dato uno scossone a tutto il mercato nero del cyber‑crime. Se credi che un forum oscuro sia al riparo da occhi indiscreti, questa storia potrebbe farti cambiare idea.

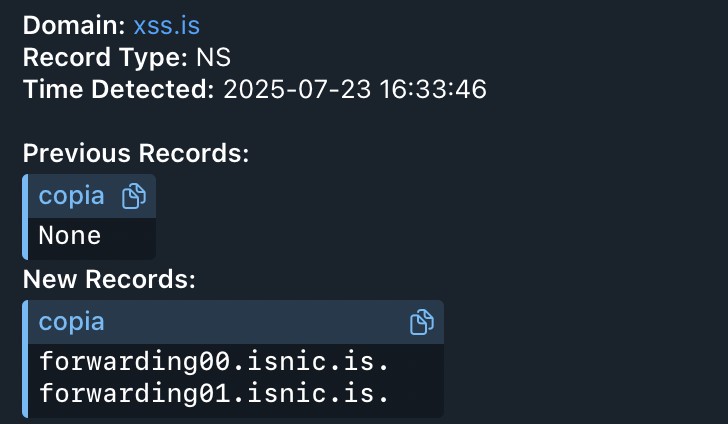

Quando, il 2 luglio 2021, la Procura nazionale francese per la criminalità informatica (JUNALCO) apre un dossier su XSS.SI, l’obiettivo è capire come quel forum riesca a restare online malgrado continui riferimenti a estorsioni e intrusioni contro aziende francesi. Gli investigatori della Brigata per la lotta alla cybercriminalità della Préfecture de Police (BL2C) cominciano dal basso: enumerano DNS, analizzano certificati TLS “freschi” e ricostruiscono una mappa di server bullet‑proof in Olanda, Russia e Malesia.

L’intuizione chiave arriva quando un analista nota che, ogni volta che un grosso affare viene concluso sul forum, parecchi utenti citano lo stesso dominio Jabber, thesecure.biz. BL2C chiede al giudice istruttore di monitorare quel server: non un’acquisizione massiva, ma un “log chirurgico” delle chat usate dallo staff. L’ordinanza di intercettazione svela i turni di lavoro dell’amministratore – sempre fra le 9 e le 18 di Kiev – e soprattutto i wallet Bitcoin su cui confluiscono le commissioni del 3 % trattenute sugli escrow (AP News, SecurityWeek).

A fine 2023 il fascicolo è già una pila di prove tecniche: indirizzi IP, timestamp, importi in criptovaluta, screenshot di back‑end e perfino gli hash dei backup automatici salvati dall’admin su un NAS remoto.

Individuare il vero nome dietro al nickname richiede pazienza. Europol – entrata in scena con il suo European Cybercrime Centre – incrocia tre famiglie di dati:

Quando la sicurezza interna ucraina (Služba Bezpeky Ukraïny, Dipartimento Cyber) verifica che l’uomo abita davvero nel quartiere indicato dall’analisi, le tessere del puzzle combaciano.

Alle 06:00 del mattino, gli agenti della SBU suonano alla porta di un appartamento al quarto piano di un condominio di Kyiv. All’interno vengono trovati un portatile Linux, un NAS Synology e due token FIDO: il tutto viene clonato sul posto con kit forensi portatili Europol. Le frasi‑pass – scritte a mano su un taccuino – permettono di decifrare i dischi prima ancora che l’indagato raggiunga la centrale di polizia.

In parallelo, i registrar che gestiscono xss.is ricevono un ordine di sequestro francese, controfirmato da Europol, e reindirizzano il DNS verso un server a Parigi con il banner di presa in carico. Lo stesso succede al nodo Jabber: il traffico residuo confluisce in un sinkhole sotto controllo della polizia, utile per mappare affiliati ignari che tentano di collegarsi (Hackread, Ars Technica).

Nel giro di due ore il forum scompare dal web e il presunto amministratore – un trentacinquenne ucraino – è in custodia cautelare con accuse di associazione a delinquere, estorsione e riciclaggio di denaro.

| Data | Evento | Dettaglio investigativo |

|---|---|---|

| 2013 | Nasce XSS (erede di DaMaGeLaB) | Forum di exploit e trust‑score interno |

| Dicembre 2018 | Re‑brand a “XSS” | Accesso su invito, arbitrato a pagamento |

| Maggio 2021 | Ban ransomware | Tentativo di abbassare il profilo dopo Colonial Pipeline |

| Luglio 2021 | Apertura fascicolo a Parigi | JUNALCO affida il caso alla BL2C (infosecurity-magazine.com) |

| Agosto 2021 | Wiretap thesecure.biz | Log selettivi chat staff (AP News) |

| 2022‑2023 | OSINT + blockchain analytics | Alias → wallet → KYC |

| Settembre 2024 | Task‑force UE‑UA | Europol crea un mobile‑office a Kyiv |

| Luglio 2025 | Arresto e sequestro dominio | Blitz SBU, banner di sequestro on‑line |

Se XSS era la piazza, il suo vero tesoro era il servizio di escrow: un amministratore‑garante che custodiva i fondi finché compratore e venditore non dichiaravano “ok, tutto a posto”. Commissione fissa: 3 % – a volte 5 % per le vendite più rischiose (securitymagazine.com, ReliaQuest). Il pagamento avveniva in Bitcoin, l’ok finale via Jabber. È lo stesso modello che vediamo su Exploit e WWH‑Club, ma XSS aveva due plus: arbitri veloci (entro 24 ore) e un canale “VIP” per transazioni sopra i 50 000 dollari.

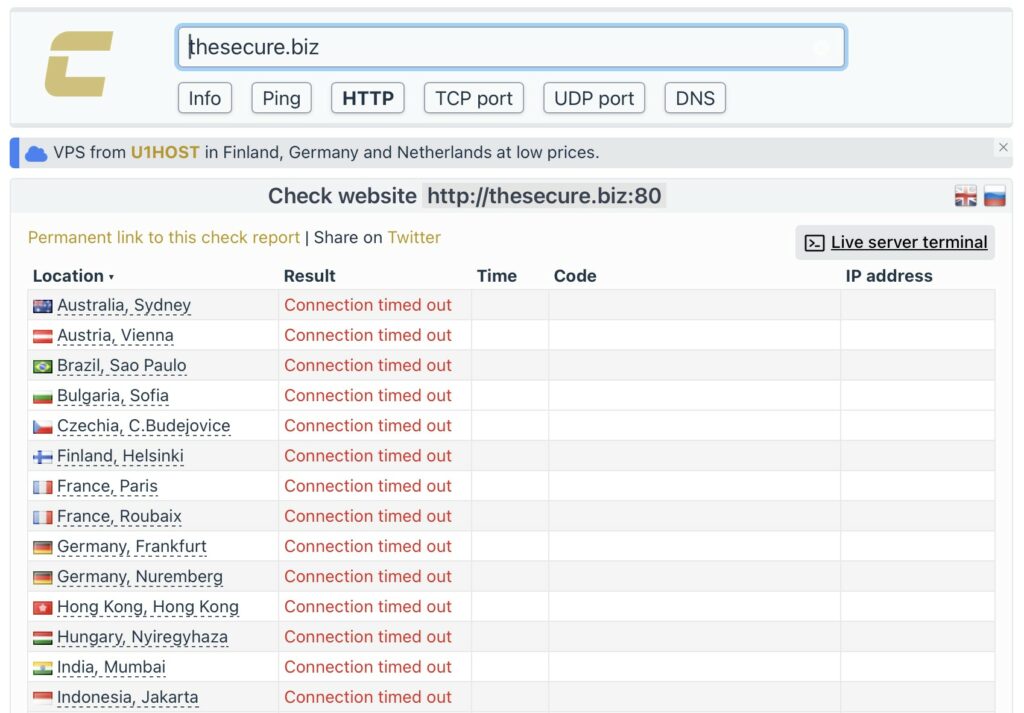

Anche thesecure.biz – il server Jabber usato dallo staff di XSS per gestire le dispute e gli escrow – risulta completamente offline. Una semplice “multiloc check” (vedi screenshot) mostra timeout da tutti i nodi di test, dall’Australia alla Finlandia: nessuna risposta HTTP, nessun banner sostitutivo, soltanto silenzio di rete.

Secondo fonti vicine all’inchiesta, il dump recuperato nel blitz contiene:

Per le forze dell’ordine è oro puro: incrociando i wallet con le blacklist di Chainalysis e il database di reclami antiriciclaggio, è possibile risalire a broker di accessi, sviluppatori di ransomware e persino mule che riciclavano il denaro. Gli incident‑responders, invece, potranno avvisare le aziende i cui dati compaiono tra i “pacchetti” venduti: un’occasione rara per chiudere la filiera degli attacchi prima che si concretizzino.

Con XSS offline, i flussi migrano su Exploit e su piccoli canali Telegram. Ma la “garanzia” manca: aumentano le truffe, come dimostrano i primi thread di scam‑report pubblicati su Exploit meno di 48 ore dopo il sequestro. È la stessa dinamica vista dopo i blitz contro Genesis Market (aprile 2023) e BreachForums (2023‑2024): senza un arbitro credibile, il dark‑web diventa Far West e i margini di profitto crollano (Ministero della Giustizia, CyberScoop).

Il sequestro di XSS non è solo un arresto in più: è un attacco diretto al meccanismo di fiducia che sorregge i mercati criminali. Senza escrow, il dark‑web rischia di implodere in micro‑comunità sospettose. E ogni nuova micro‑community sarà, a sua volta, un bersaglio più facile da infiltrare.

Europol, Reuters, Associated Press, SecurityWeek, Infosecurity‑Magazine, CyberScoop, ReliaQuest, Digital Shadows, Department of Justice (Genesis Market), Trend Micro (Operation Cronos), Europol (Operation Endgame) (AP News, Reuters, CyberScoop, SecurityWeek, Europol, trendmicro.com, Ministero della Giustizia, ReliaQuest)

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…