Un Mac retrò nel palmo di una mano: l’hack con Raspberry Pi che ricrea un classico Apple

Un appassionato del canale YouTube This Does Not Compute ha realizzato un progetto che unisce nostalgia informatica e ingegneria fai-da-te: un mini Mac perfettamente funzionante che entra nel palmo di...

Il futuro della cybersecurity in Italia è nelle mani dei giovani! L’evento della Polizia Postale a Roma

«Tutto inizia da una semplice email, da un sito apparentemente banale… ma sempre più spesso dietro queste azioni si nasconde l’intelligenza artificiale». Con queste parole si apre la conferenza “Forma...

1,75 milioni di app bloccate: la risposta AI di Google al malware Android

L’ecosistema Android è enorme, e quando dici enorme forse non rende davvero l’idea. Milioni di app, sviluppatori ovunque, utenti che ogni giorno installano qualcosa con una certa fiducia. È proprio qu...

Android compromesso alla nascita: la backdoor Keenadu arriva già nel firmware

Gli esperti di Kaspersky Lab hanno scoperto una nuova backdoor per Android, Keenadu, che si infiltra nei dispositivi attraverso diversi canali: firmware infetto, app di sistema e il Google Play Store ...

L’AI scrive il codice… e spariscono 1,78 milioni! Il bug “Vibe” che riaccende le discussioni

E si riaccende la polemica “vibe coding si” o “vibe coding no”! Quando si parla di finanza decentralizzata, di solito si pensa a un mondo di innovazione e progresso, ma anche di rischi e vulnerabilità...

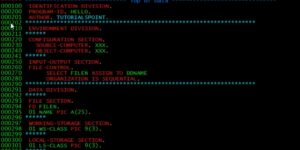

Ritorno al COBOL: L’Italia cerca esperti. Perché questo linguaggio è ancora fondamentale?

Nel contesto attuale dell’ICT pubblico italiano, Sogei – la Società Generale d’Informatica controllata dal Ministero dell’Economia e delle Finanze – è un attore chiave nella gestione dei sistemi infor...

Microsoft Copilot: un bug permette l’accesso alle email riservate mentre l’Europa riflette sul Cloud

Per settimane, senza che molti se ne accorgessero, alcune email riservate sono finite nel raggio d’azione dell’intelligenza artificiale. Non per scelta degli utenti, ma a causa di un errore tecnico ch...

Arriva il CARINT: Le auto connesse sono computer e di conseguenza sotto sorveglianza!

L’auto di oggi non è più soltanto qualcosa che ci porta da un punto A a un punto B. È uno spazio che ci accompagna ogni giorno, che ascolta, registra, decide. Mentre guidiamo quasi senza pensarci, sot...

Notepad++ rafforza la sicurezza contro gli attacchi degli hacker cattivi

Notepad++ negli ultimi giorni è divenuto oggetto di discussione, per i suoi pregressi bug ma anche per un attacco alla supply chain. Sono stati quindi implementati dei miglioramenti nella sicurezza de...

Intelligenza Artificiale e lavoro: la minaccia è reale, la risposta pure (spoiler: attenzione al ritardo)

Ci sono momenti in cui si sente nell’aria un cambiamento enorme. Quel senso che qualcosa non è solo “nuovo”, ma proprio destinato a riscrivere le regole. Ecco, leggendo quello che ha scritto su Matt S...

Articoli più letti dei nostri esperti

Bug critico in Microsoft Notepad: Un semplice file di testo può hackerarti Windows

Redazione RHC - 11 Febbraio 2026

Resilienza dei cavi sottomarini: un passo avanti per la connettività globale

Sandro Sana - 11 Febbraio 2026

Windows: scoperta una grave bug nei servizi di Desktop Remoto sfruttato attivamente

Bajram Zeqiri - 11 Febbraio 2026

Una falla silenziosa in FortiOS apre la rete: ecco come chiuderla subito

Carolina Vivianti - 11 Febbraio 2026

Microsoft Patch Tuesday febbraio 2026: 54 vulnerabilità e 6 zero-day

Redazione RHC - 11 Febbraio 2026

Meta lancia ‘Vibes’: il TikTok AI che rende i video accessibili a tutti

Redazione RHC - 11 Febbraio 2026

UNC1069 colpisce fintech e startup crypto: ecco cosa sapere

Bajram Zeqiri - 10 Febbraio 2026

Bug critico nel Semantic Kernel da 9.9 di score: i file sono a rischio. Aggiorna subito

Redazione RHC - 10 Febbraio 2026

La mente dietro le password: quando squilla il telefono. Puntata 8

Simone D'Agostino - 10 Febbraio 2026

Zero-click, zero avvisi: così le estensioni di Claude prendono il controllo del tuo PC

Redazione RHC - 10 Febbraio 2026

Ultime news

Arriva DynoWiper: il malware Distruttivo di Sandworm che colpisce l’Energia in Polonia

L’intelligenza artificiale sta inghiottendo internet: i cambiamenti nel traffico di rete

400 milioni confiscati a Helix: punizione esemplare o ultimo atto?

Il tuo AV/EDR è inutile contro MoonBounce: La minaccia che vive nella tua scheda madre

I tool per di Red team si evolvono: l’open source entra in una nuova fase

Azienda italiana all’asta nel Dark Web: bastano 1.500 dollari per il controllo totale

Sistemi SCADA a rischio: perché la sicurezza del file system conta più che mai

Vulnerabilità critica in Apache bRPC: esecuzione di comandi arbitrari sul server

Photoshop ora gira su Linux. Un Hacker lo ha fatto ed è finalmente speranza

Il codice non mente: i legami segreti tra i gruppi hacker HoneyMyte e Mustang Panda

Vulnerabilità da score 10 in Johnson Controls: gli edifici intelligenti sono a rischio

La Cina scommette sulle tecnologie quantistiche per la superiorità militare

Scopri le ultime CVE critiche emesse e resta aggiornato sulle vulnerabilità più recenti. Oppure cerca una specifica CVE