Siamo arriva al quarto giorno in quello che possiamo chiamare la settimana degli Stress tools, ovvero degli attacchi di tipo Distributed Denial-of-Service (DDoS).

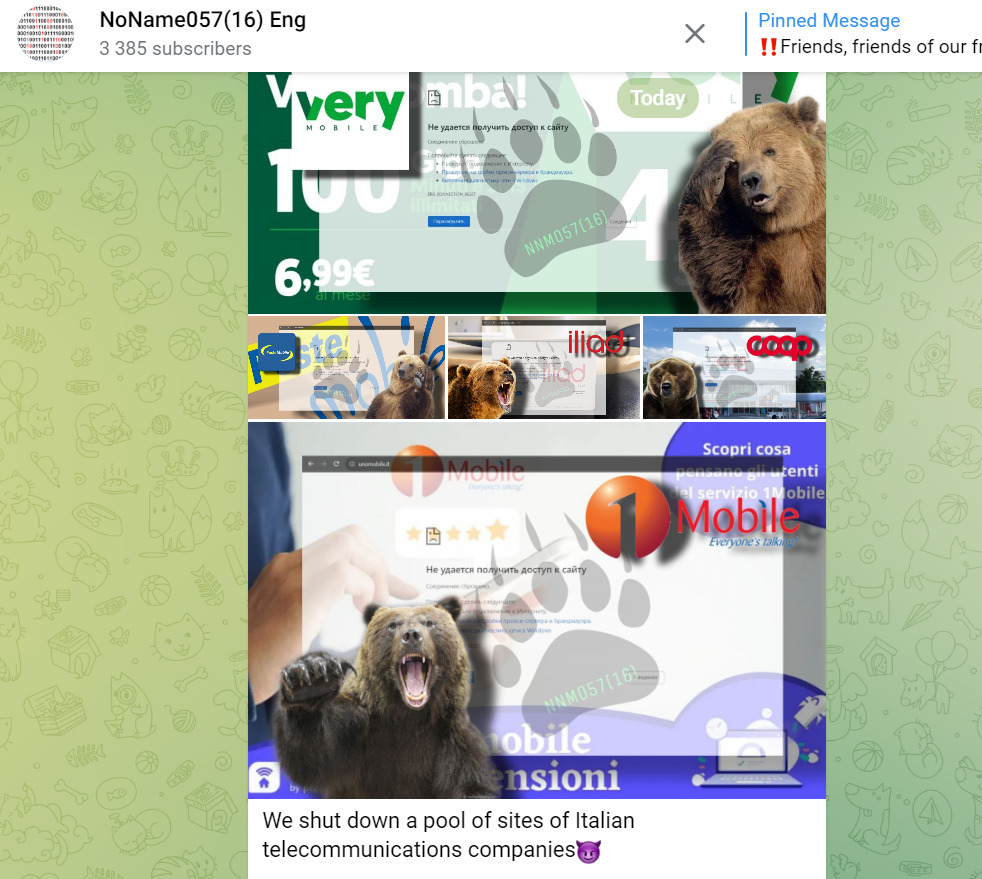

Dopo le aziende di mobilità di lunedì, le banche di martedì e i Media di Mercoledì, oggi il gruppo di Hacktivisti Filorussi di NoName057(16), passa alle telecomunicazioni.

NoName057(16) è un gruppo di hacktivisti filorussi che si è dichiarato a marzo del 2022 a supporto della Federazione Russa, dopo l’inizio della guerra tra Ucraina e Russia.

Colpisce il sito di Iliad Italia sulla URL https://corporate.iliad.it/media/ che al momento, mentre stiamo scrivendo l’articolo alle 14:59 del 03/08/2023, sembra risultare funzionante. Stessa sorte per per il sito “business” di iliad dove viene colpite le url https://business.iliad.it/ e https://lms.corp.iliad.it/. Tutte e tre le URL risultano disponibili anche su diverse posizioni geografiche.

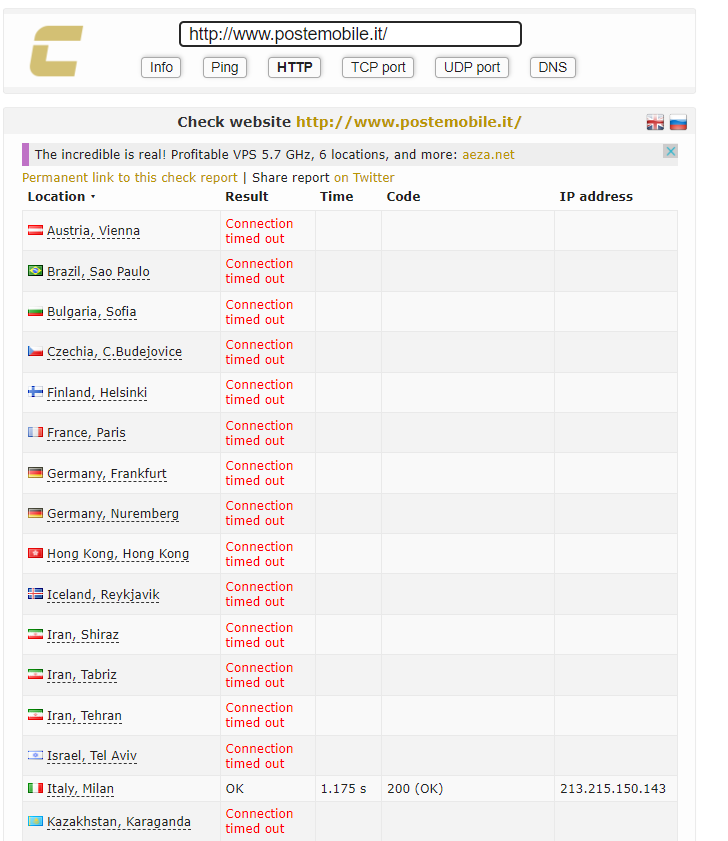

Si passa poi a Poste Mobile e alla URL http://www.postemobile.it/. In questo caso il sito di Poste Mobile risulta raggiungibile solo dall’Italia in quanto è stato attivato il GeoLockning.

Viene colpito anche il sito di Uno Mobile sul suo principale dominio https://unomobile.it/ che risulta raggiungibile da tutte le posizioni geografiche, compresa la URL di accesso dei clienti https://new-selfcare.unomobile.it/login.

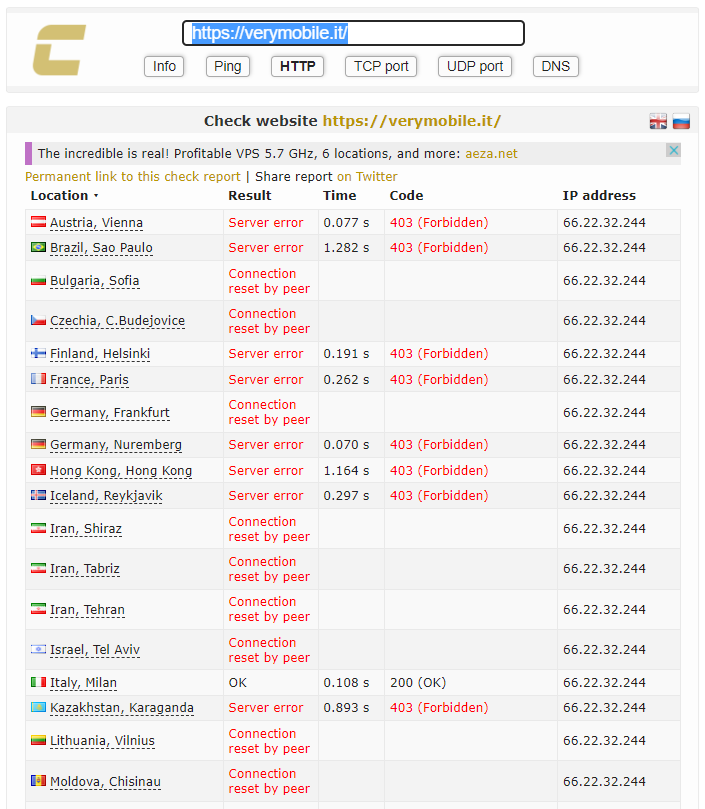

L’ultimo ad essere colpito è Very Mobile sulla url https://verymobile.it/. Anche in questo caso il sito risulta raggiungibile solo dall’Italia in quanto è stato attivato il geolocking.

Gli attacchi DDoS (Distributed Denial of Service) sono una forma comune di attacco informatico che mira a sopraffare un sistema o una rete di computer sovraccaricandoli con un’enorme quantità di traffico illegittimo. A differenza di altri tipi di attacchi informatici che cercano di infiltrarsi o compromettere un sistema, gli attacchi DDoS si concentrano sull’indisponibilità del servizio, rendendo le risorse inaccessibili agli utenti legittimi.

Come nostra consuetudine, lasciamo spazio ad una dichiarazione dell’azienda qualora voglia darci degli aggiornamenti su questa vicenda e saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Per mitigare un attacco di Slow HTTP, ci sono diverse tecniche che possono essere utilizzate a seconda delle specifiche esigenze e della configurazione del sistema. Ad esempio è possibile:

In sintesi, il geolocking risulta essere una mitigazione temporanea, in quanto la soluzione definitiva è attivare firewall applicativi come i Web Application FIrewall (WAF) oppure affidarsi a dei servizi CDN come ad esempio Akamai o CloudFlare.

Uno Slow HTTP attack (o HTTP Slowloris) è un tipo di attacco informatico che sfrutta una vulnerabilità nella gestione delle connessioni HTTP da parte del server di destinazione. In pratica, l’attacco mira a tenere aperte molte connessioni HTTP con il server di destinazione, impedendogli di elaborare nuove richieste.

Nello specifico, l’attaccante invia una serie di richieste HTTP parziali al server di destinazione, ma non invia mai la richiesta completa. Questo fa sì che il server mantenga aperta la connessione e attenda il completamento della richiesta, senza però riceverlo mai. L’attaccante può quindi ripetere questo processo su molte connessioni contemporaneamente, utilizzando solo una piccola quantità di banda, ma saturando la capacità del server di elaborare altre richieste.

In altre parole, l’attacco Slow HTTP sfrutta il fatto che molti server HTTP attendono che una richiesta venga completata entro un certo intervallo di tempo (timeout). Poiché l’attaccante non completa mai la richiesta, il server continua ad attendere, impedendo la connessione di essere liberata per altri clienti.

Questo tipo di attacco può essere particolarmente efficace contro server web con connessioni a bassa larghezza di banda o capacità di elaborazione limitata, come ad esempio alcuni server web legacy o alcuni dispositivi IoT. Gli attacchi Slow HTTP possono anche essere utilizzati in combinazione con altri attacchi DDoS per aumentarne l’efficacia.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…