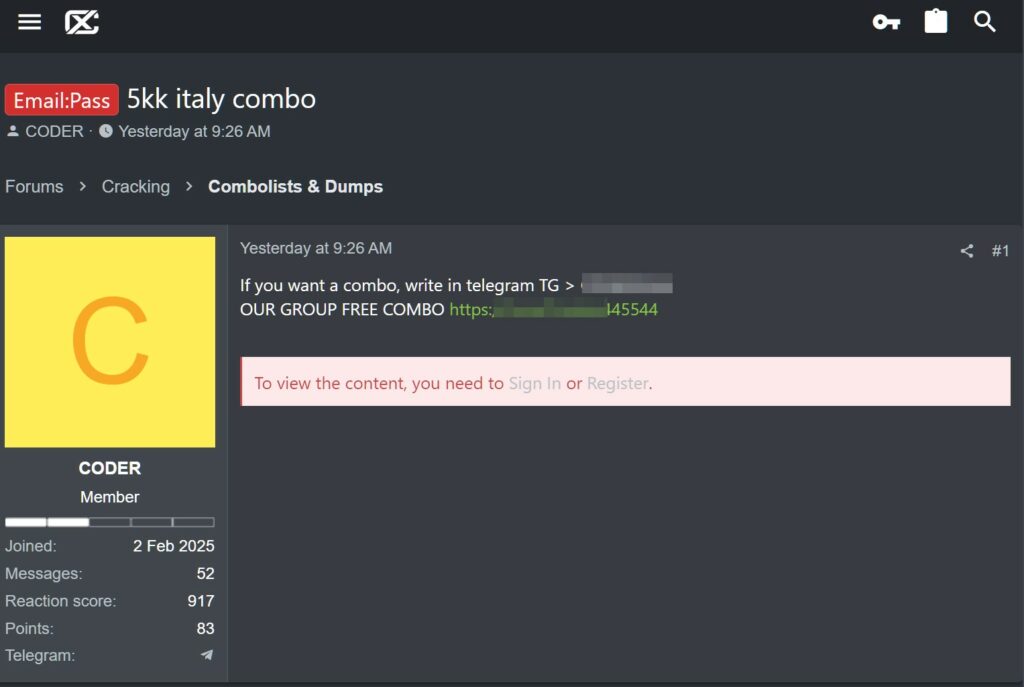

Nel gergo dei forum underground e dei marketplace del cybercrime, il termine combo indica un insieme di credenziali rubate composto da coppie del tipo email:password.

Non si tratta di semplici elenchi disordinati, ma di veri e propri database strutturati contenenti migliaia e a volte milioni di accessi che i criminali utilizzano per alimentare attività come furti di identità, frodi finanziarie, spam mirato e attacchi di credential stuffing.

Una combo può essere composta da dati provenienti da violazioni di database (ad esempio dalla pubblicazione dei dati dei gruppi ransomware), da campagne di phishing, da infostealer o da raccolte manuali effettuate tramite bot automatizzati.

Più è grande, più è preziosa per gli attori malevoli, soprattutto quando contiene credenziali “fresh” (fresche) appartenenti a utenti italiani o a specifici settori considerati redditizi.

Le combo rappresentano un enorme vantaggio operativo per i cyber criminali. Permettono utilizzarle direttamente se sprovviste di MFA, sfruttare il fatto che molti utenti riutilizzano la stessa credenziale su più piattaforme (password reuse). Questo apre la strada agli attacchi automatizzati contro webmail, social network, e-commerce e servizi bancari.

Inoltre, una combo “fresca” permette ai gruppi di cybercrime di alimentare servizi a pagamento come log shop, proxy residenziali compromessi, campagne di spam o ransomware basate su accessi reali. In molti casi, gli attaccanti combinano più fonti di dati, incrociando email e password con indirizzi IP, impronte del browser, numeri di telefono o dettagli sensibili ottenuti tramite altri malware.

Una delle fonti principali è rappresentata dagli infostealer, malware specializzati nel rubare password salvate nel browser, cookie di sessione, credenziali FTP, wallet di criptovalute e informazioni personali. Tra i più diffusi negli ultimi anni ci sono RedLine, Raccoon, Vidar e Lumma, spesso distribuiti tramite campagne molto ampie e continue.

Accanto agli infostealer, i criminali raccolgono credenziali da leak pubblici, da database rubati durante intrusioni nei server, oppure tramite phishing mirato. Ogni informazione sottratta viene poi aggregata, pulita e inserita in una combo pronta per essere venduta o scambiata su forum clandestini o gruppi Telegram.

La diffusione degli infostealer avviene principalmente tramite download di programmi pirata, crack, keygen e software gratuiti trovati su siti non ufficiali. È uno dei vettori più efficaci perché colpisce utenti alla ricerca di contenuti gratuiti e quindi meno attenti alla sicurezza. Una singola esecuzione del malware è sufficiente per esfiltrare tutte le credenziali memorizzate nel dispositivo.

Altro vettore molto utilizzato è l’email phishing che simula comunicazioni legittime e induce l’utente a scaricare allegati malevoli o ad accedere a pagine di login fasulle. Seguono poi gli infostealer distribuiti tramite pubblicità ingannevole, pacchetti software manipolati o siti clonati che inducono a effettuare download dannosi.

La principale difesa è la consapevolezza al rischio.

Evitare il riutilizzo della stessa password su più servizi, adottando invece password manager affidabili che generano e memorizzano credenziali complesse. Attivare l’autenticazione a due fattori rappresenta un ulteriore livello di sicurezza che riduce drasticamente la possibilità di accesso non autorizzato anche in caso di furto dei dati.

È altrettanto importante evitare di scaricare software da fonti non ufficiali, mantene il sistema aggiornato e diffidare dei link o allegati sospetti. Verificare periodicamente se la propria email compare in database pubblici di leak può aiutare a intervenire tempestivamente in caso di compromissione.

E voi lo fate tutti?

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…