Un recente post apparso su un forum underground in lingua russa, mette in vendita account VPN di utenti italiani per soli 350 dollari.

Questo tipo di offerta, include l’accesso a VPN aziendali e utenti di dominio, rappresenta una minaccia significativa per l’integrità delle infrastrutture IT aziendali di una specifica azienda senza nome. Analizziamo l’evento e facciamo consapevolezza sui rischi legati alla vendita di credenziali e accessi nelle darknet.

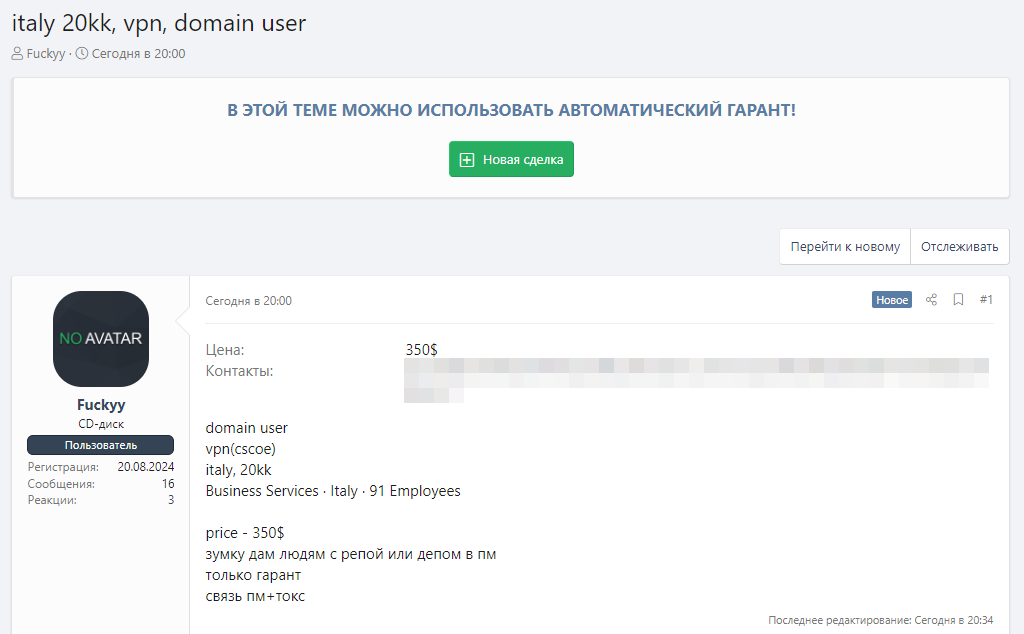

Nel post, pubblicato da un utente con il nickname “Fuckyy”, vengono messe in vendita credenziali VPN (con specifica menzione del protocollo Cisco SSL VPN – cscoe) e account aziendali relativi a un’azienda di servizi italiani con 91 dipendenti.

Il venditore specifica all’interno dell’offerta (abbastanza criptica per giunta) che è in possesso delle credenziali di accesso VPN ad una azienda italiana con fatturato pari a 20 milioni di dollari che ha 91 dipendenti.

La disponibilità di VPN e account aziendali in vendita nei mercati underground rappresenta una grave minaccia. Accedere a una VPN aziendale senza autorizzazione non solo permette agli attaccanti di muoversi lateralmente all’interno di una rete, ma consente loro di farlo camuffando la loro presenza dietro legittimi credenziali aziendali. Questo porta a vari rischi:

La vendita di accessi VPN aziendali è diventata sempre più comune negli ultimi anni, complice la crescente digitalizzazione e l’aumento del lavoro da remoto. Le aziende si affidano massicciamente a VPN e infrastrutture remote, ma spesso non adottano misure di sicurezza sufficienti. Le VPN, se non configurate o gestite correttamente, possono diventare l’anello debole della catena di sicurezza.

Una cattiva gestione delle credenziali, come l’uso di password deboli o la mancata implementazione di autenticazione a due fattori, può permettere agli hacker di accedere facilmente a questi sistemi. E una volta ottenuto l’accesso, lo stesso può essere venduto o condiviso nei forum del dark web, come quello mostrato nell’immagine. Inoltre la minaccia degli infostealer è sempre in agguato e moltissimi market underground vendono proprio le VPN come vettori iniziali di compromissione aziendale.

Per prevenire l’accesso non autorizzato attraverso VPN e credenziali compromesse, è essenziale che le aziende adottino una serie di misure di sicurezza:

La vendita di accessi VPN e credenziali aziendali in mercati underground come quello descritto evidenzia la vulnerabilità delle infrastrutture aziendali, in particolare in un contesto in cui il lavoro da remoto e l’uso di VPN sono sempre più diffusi. Le aziende devono adottare misure proattive per prevenire questi rischi e garantire la protezione delle loro reti. Solo un approccio olistico alla sicurezza informatica, che comprende tecnologie avanzate, monitoraggio costante e formazione, può mitigare il rischio di cadere vittime di simili attacchi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…