Active Directory (AD) contiene le chiavi digitali dell’organizzazione: l’accesso non autorizzato a questo servizio espone informazioni sensibili e credenziali che possono condurre a una compromissione totale del dominio.

Tra gli asset più critici c’è il file NTDS.dit, che memorizza l’insieme dei dati di dominio e gli hash delle password. Questo articolo ricostruisce un caso reale in cui attori ostili hanno ottenuto privilegi elevati, hanno estratto NTDS.dit e hanno tentato la sua esfiltrazione eludendo controlli comuni.

In un ambiente Windows dominato da Active Directory, il file NTDS.dit (NT Directory Services Directory Information Tree) rappresenta il database centrale del dominio: contiene account utente, policy di gruppo, oggetti computer e — elemento cruciale — gli hash delle password di tutti gli account, compresi quelli con privilegi di Domain Administrator.

Il furto di questo file permette ad un attaccante, una volta in possesso dell’hive di sistema (SYSTEM) per decrittare il contenuto, di estrarre gli hash, attaccarli offline e impersonare qualunque identità all’interno del dominio. In pratica si ottiene la “mappa” dell’identità digitale dell’organizzazione.

Gli aggressori, riporta la ricerca di Trellix, dopo aver acquisito privilegi amministrativi su un host, sfruttano spesso strumenti nativi (ad esempio vssadmin) per creare Volume Shadow Copy e aggirare i lock sui file, copiando così NTDS.dit senza interrompere i processi AD. Successivamente riparano il file con esentutl e ricavano credenziali con utilità come SecretsDump, Mimikatz o anche con semplici comandi di copia. Queste operazioni possono risultare sorprendentemente silenziose per molte difese tradizionali, motivo per cui il rilevamento basato sul comportamento di rete è fondamentale.

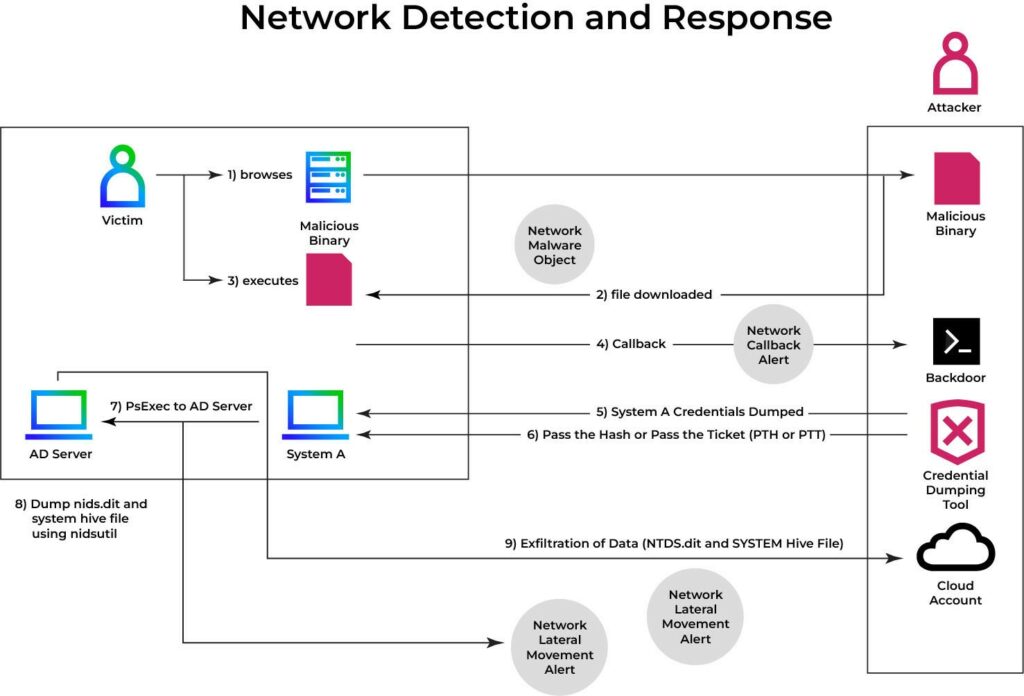

L’analisi del caso mostra una catena di azioni tipica: accesso iniziale, raccolta di hash, uso di hash per autenticarsi, movimento laterale e quindi estrazione di NTDS.dit insieme all’hive di registro SYSTEM, indispensabile per ottenere la Boot Key necessaria alla decrittazione.

Fasi principali illustrate:

lsass.exe (ad esempio con Mimikatz), operazione che richiede privilegi elevati sull’host compromesso./ntlm, /aes128, /aes256) per connettersi a risorse di rete o avviare processi remoti.NTDSUtil.exe o DSDBUtil.exe per esportare dati.Dalla snapshot gli attaccanti prelevano NTDS.dit e l’hive SYSTEM, li posizionano in una cartella di staging, li verificano con editor esadecimali o strumenti di parsing AD e quindi li archiviano per l’esfiltrazione verso server esterni.

Dall’analisi emergono indicazioni concrete per la mitigazione: monitorare e bloccare movimenti SMB e trasferimenti di file inconsueti, controllare e limitare l’uso di strumenti di amministrazione remota come PsExec, rafforzare la protezione degli account con privilegi elevati e abilitare controlli per rilevare creazioni di Volume Shadow Copy e altre tecniche note per aggirare i lock sui file.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…