Il Cyber Threat Intelligence team di Bi.zone ha individuato una nuova minaccia che si fa chiamare Key Wolf, un threat actor che agisce mediante l’uso di un ransomware. Ma a differenza dei ransomware e delle cyber-gang a cui siamo abituati, non chiede alcun riscatto e non è mosso da interesse economico.

Inoltre – almeno da quello che sembrerebbe finora – sembra non essere a “target”, ma colpisce nel mucchio mediante l’invio massivo di email. Ma andiamo ad analizzare meglio questa nuova minaccia che, come ci insegna la storia recente, potrebbe essere copiata anche da altri gruppi.

Il gruppo Key Wolf in queste ore sta bombardando le email degli utenti russi con un ransomware che, in caso di avvio, non contiene alcuna richiesta di riscatto e non fornisce alcuna indicazione per recuperare i file infetti.

Attualmente sembrerebbe che Key Wolf stia utilizzando due file malevoli con nomi pressoché identici “Информирование зарегистрированных.exe” e “Информирование зарегистрированных.hta” che verrebbero inviati alle potenziali vittime – del tutto casuali come anticipato prima – via email.

Il primo è un archivio autoestraente che contiene due file: gUBmQx.exe e LICENSE, mentre il secondo contiene uno script per il download di gUBmQx.exe che viene scaricato dalla nota e discussa piattaforma di sharing ZippyShare che, come confermato da un post sul loro blog ufficiale smetterà di funzionare a fine marzo 2023.

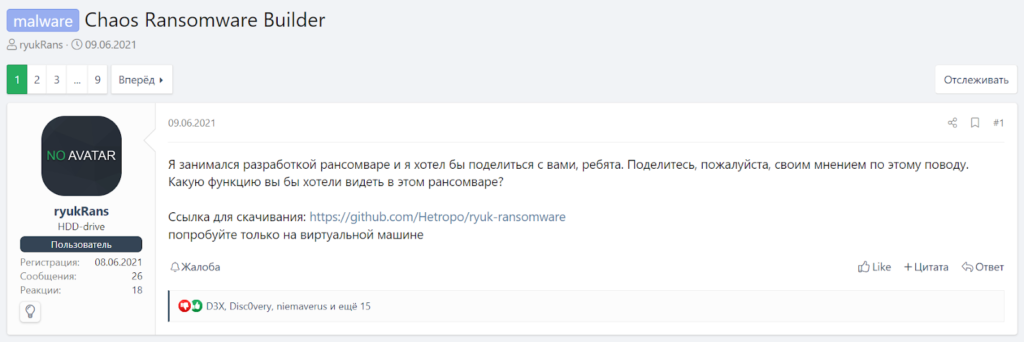

Il file in questione contiene il ransomware del Key Group, a sua volta basato su un altro programma malevolo, Chaos di cui si parla in un noto forum underground fin dal giugno 2021 quando l’utente ryukRans scrisse un post condividendo un link Github per il Chaos Ransomware Builder.

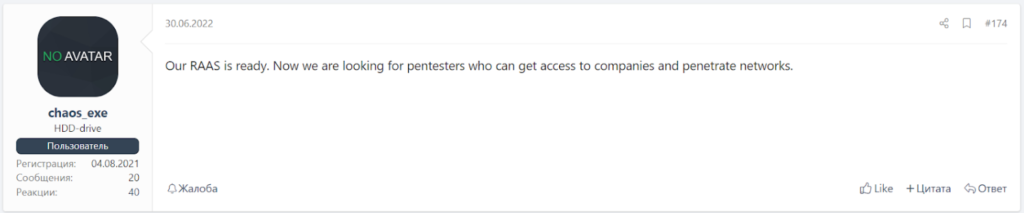

Da allora sono state rilasciate diverse versioni e, nel giugno 2022, l’utente chaos_exe ha lanciato – all’interno del medesimo forum underground – una campagna Raas(ransomware-as-a-service) – con l’intento esplicito di reclutare pentesters

E’ particolarmente interessante notare che il ransomware di Key Wolf è stato creato utilizzando Chaos Ransomware Builder 4.0.

Analizziamo ora il funzionamento del ransomware di Key Wolf in dettaglio:

La prima cosa che farà il ransomware una volta avviato sarà quella di controllare se esista un processo con lo stesso nome e, in caso affermativo (e, quindi, con il ransomware già in esecuzione), il processo appena avviato si interromperà, mentre, in caso negativo, il processo si avvierà e compierà queste azioni:

Il malware andrà a cifrare ogni disco(tranne il disco C) e le seguenti cartelle in modo ricorsivo:

A questo punto il malware andrà a controllare ogni file nelle directory(ed ovviamente nelle sotto directory) selezionate e, in base alle dimensioni, effettuerà le seguenti operazioni:

Il ransomware ha anche un’altra strana funzione, controlla se negli appunti è presente un indirizzo bitcoin e, in caso affermativo, lo sostituisce con un indirizzo riconducibile agli attaccanti.

Allo stato attuale dei fatti possiamo affermare che questo gruppo non sembra mosso da interessi economici e la finalità dello stesso sia quella di danneggiare il maggior numero di computer russi, tuttavia, sembra sia ancora troppo presto per poter dare una matrice ed un obiettivo certo al gruppo, non sappiamo se si tratti di hacktivisti, di semplici vandali del web o, magari, di un gruppo che voglia sfruttare la situazione geopolitica internazionale per pubblicizzarsi in vista di un possibile futuro.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…