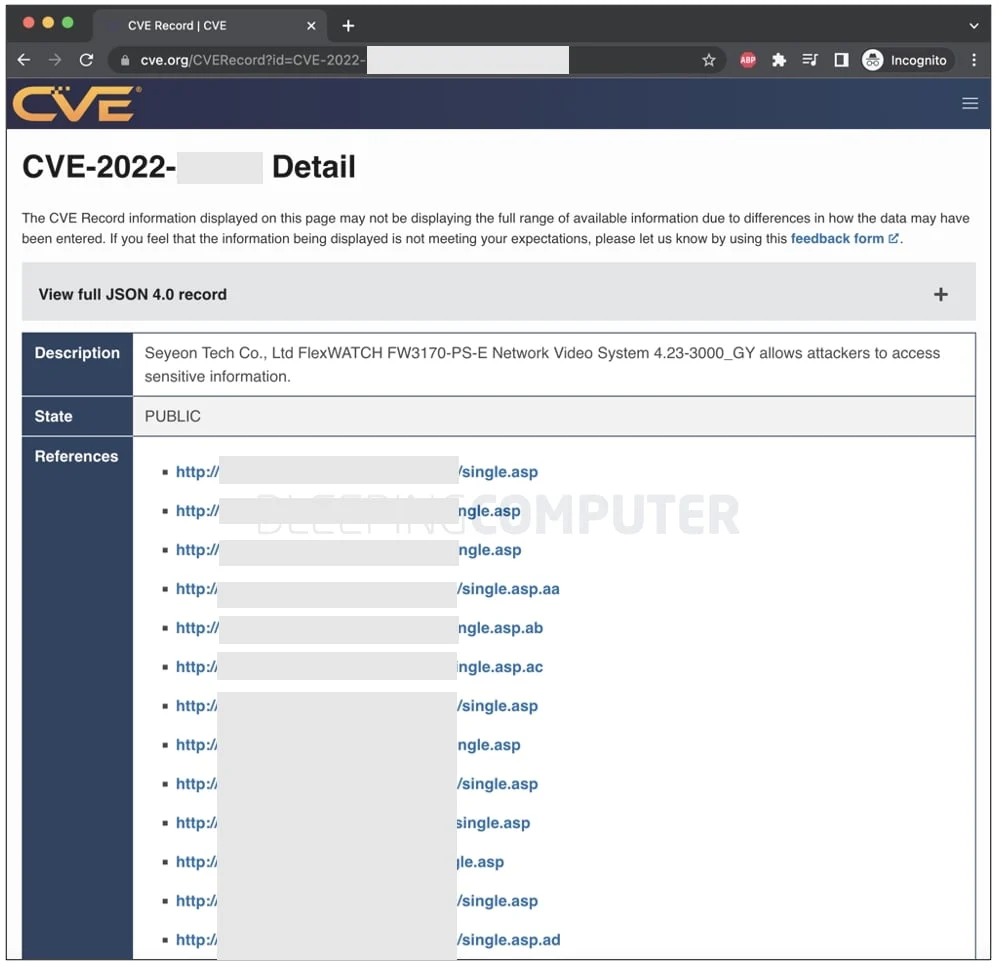

Gli avvisi di sicurezza pubblicati dal MITRE (CVE) contenevano collegamenti alla console di amministrazione remota per un certo numero di dispositivi vulnerabili. L’errore che era presente da aprile di quest’anno è stato notato accidentalmente dagli utenti.

In genere, questa sezione fornisce collegamenti a fonti primarie (report, post di blog, demo PoC) che riportano informazioni su una specifica vulnerabilità. A volte i bollettini sulla sicurezza includono collegamenti che confermano l’esistenza di una vulnerabilità, oltre a PoC o descrizioni, ma mai puntano a sistemi vulnerabili.

Alcuni giornalisti hanno condotto delle indagini e hanno cercato di capire come potesse essere sorto questo problema.

Molti esperti di sicurezza si affidano ai dati del MITRE e NVD/NIST per informazioni sulle vulnerabilità, il che significa che i collegamenti ai dispositivi vulnerabili si sono diffusi tra molte fonti aperte, fornitori, provider CVE e così via.

È interessante notare che i rappresentanti di MITRE non hanno capito quale fosse il problema e hanno chiesto ai giornalisti: “perché questi siti non dovrebbero essere inclusi nelle raccomandazioni [sulla sicurezza]?”. L’organizzazione ha osservato che in passato MITRE “spesso elencava URL o altri host che potrebbero essere vulnerabili” in bollettini CVE simili.

Una risposta così strana da parte di MITRE ha spinto Bleeping Computer a contattare esperti di sicurezza. Il noto ricercatore sulla sicurezza delle informazioni e analista del CERT/CC Will Dormann ha affermato che ciò che è accaduto è stata una anomalia molto grave.

“È irrispettoso per le parti interessate elencare le istanze vulnerabili attive in un bollettino CVE”

afferma Dormann.

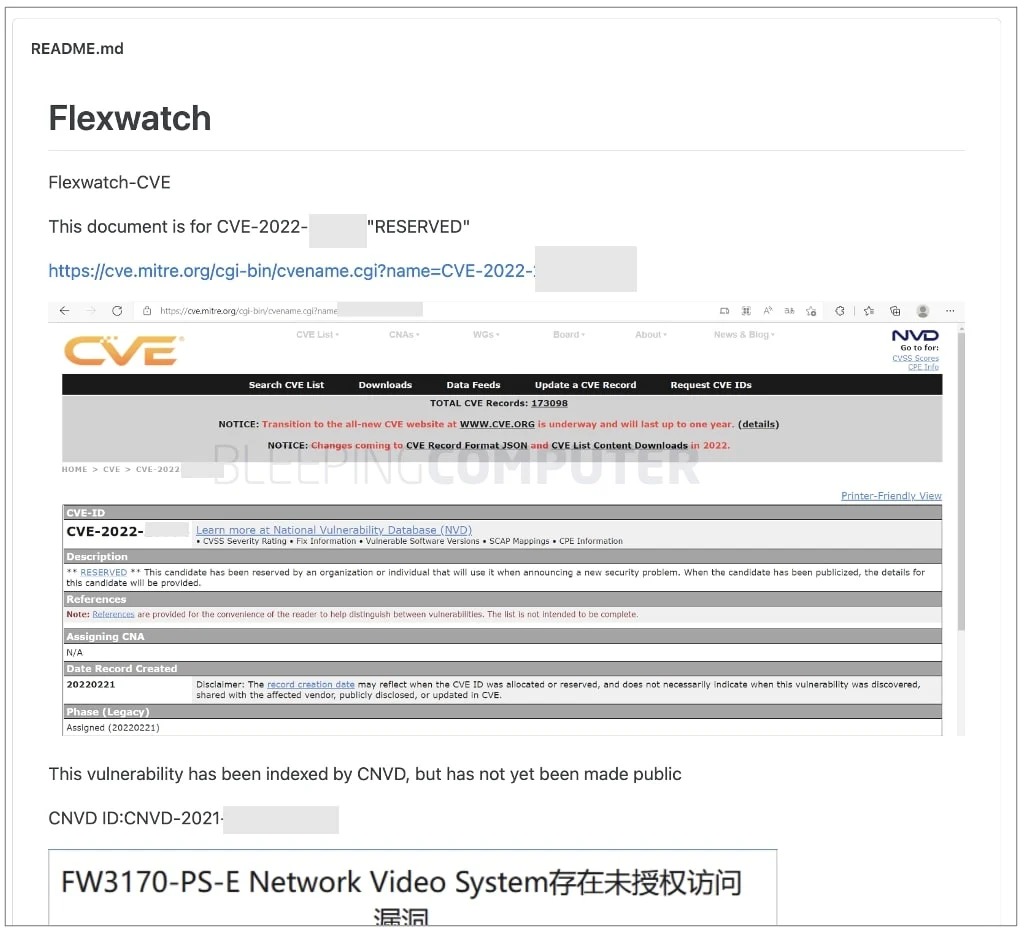

Di conseguenza, i giornalisti hanno scoperto indipendentemente che in questo caso, l’articolo dedicato a questa vulnerabilità, pubblicato dai ricercatori cinesi su GitHub, è servito come fonte primaria per quanto accaduto. A quel tempo, il CVE per questa vulnerabilità era “riservato” mentre ora è in attesa di revisione.

Era la versione riservata del bollettino che conteneva collegamenti a dispositivi vulnerabili citati come “esempi”. Cioè, in seguito queste informazioni sono state semplicemente copiate e incollate nel bollettino. Inoltre, quel post originale su GitHub è stato cancellato da tempo.

Vale la pena notare che poche ore dopo aver ricevuto una lettera dai giornalisti, MITRE ha aggiornato il bollettino, rimuovendo da lì tutti i collegamenti di “aiuto” che puntavano a dispositivi vulnerabili.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…