Oltre 4.000 dispositivi “Sophos Firewall” esposti su Internet risultano vulnerabili ad un bug critico di esecuzione remota del codice (RCE).

Sophos ha rivelato in precedenza questo difetto di code injection, monitorato con il CVE-2022-3236. Tale difetto è sfruttabile utilizzando il portale utenti Webadmin di Sophos Firewall. L’azienda ha rilasciato una patch di sicurezza a settembre ed ha avvertito all’epoca che il bug veniva sfruttato in attacchi contro organizzazioni dell’Asia meridionale.

Gli hotfix di settembre sono automatici e sono stati implementati sulle istanze interessate (v19.0 MR1/19.0.1 e precedenti). Risultano quindi ancora da aggiornare quei firewall dove gli amministratori hanno spento l’auto update per qualche motivazione tecnica.

Le istanze di Sophos Firewall che invece eseguivano versioni precedenti del prodotto, devono essere aggiornate manualmente. Questo per garantire di ricevere automaticamente l’hotfix per il CVE-2022-3236.

Gli amministratori che non sono in grado di applicare le patch, possono rimuovere l’accesso al Portale utenti Webadmin disabilitando il servizio.

VulnCheck Jacob Baines, un ricercatore di sicurezza informatica, ha scoperto effettuando una scansione che su oltre 88.000 istanze, circa il 6% non hanno ancora ricevuto una patch.

Questo sta a significare che più di 4.000 firewall ad oggi possono essere compromessi.

“Oltre il 99% dei Sophos Firewall accessibili da Internet non sono stati aggiornati a versioni contenenti la correzione ufficiale per il CVE-2022-3236”, ha affermato Baines .

Fortunatamente, nonostante sia già stato sfruttato come zero-day, un exploit proof-of-concept per il CVE-2022-3236 deve ancora essere pubblicato online.

Baines è stato in grado di riprodurre l’exploit dalle informazioni tecniche condivise da Zero Day Initiative (ZDI) di Trend Micro. E’ quindi probabile che anche gli attori delle minacce saranno presto in grado di farlo.

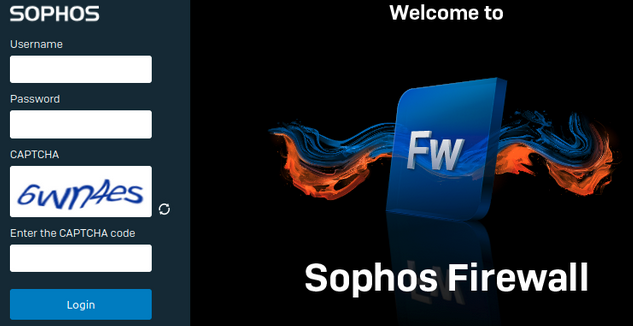

Baines ha anche aggiunto che lo sfruttamento di massa probabilmente essere ostacolato dal fatto che il client Web per impostazione predefinita chiede “di risolvere un captcha durante l’autenticazione”.

Per aggirare questa limitazione e raggiungere il codice vulnerabile, gli aggressori dovrebbero includere un risolutore automatico di CAPTCHA.

La correzione dei bug di Sophos Firewall è di fondamentale importanza. Infatti non sarebbe la prima volta che una tale vulnerabilità viene sfruttata attivamente per violare le organizzazioni.

pertanto per chi ancora non ha effettuato l’aggiornamento, è consigliabile di effettuarlo immediatamente.

Su questo articolo, abbiamo ricevuto una mail da parte dell’ufficio stampa di Sophos che ha riportato quanto segue:

“Sophos ha provveduto immediatamente a risolvere questo problema con un hotfix automatico inviato nel settembre 2022. Abbiamo inoltre avvisato gli utenti che non ricevono hotfix automatici di applicare l’aggiornamento autonomamente. Il restante 6% delle versioni che si interfacciano con Internet, secondo le stime di Baines nel suo articolo, utilizza versioni vecchie e non supportate del software. Questa è una buona occasione per ricordare a questi utenti, così come a tutti gli utenti di qualsiasi tipo di software obsoleto, di seguire le migliori pratiche di sicurezza e di aggiornare alla versione più recente disponibile, come Sophos fa regolarmente con i suoi clienti.”

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.