È stata scoperta una nuova versione del malware Android Godfather che crea ambienti virtuali isolati sui dispositivi mobili per rubare dati dalle applicazioni bancarie.

Ricordiamo che Godfather è stato individuato per la prima volta a marzo 2021 dai ricercatori di ThreatFabric. Da allora, il malware bancario ha subito cambiamenti significativi ed è molto diverso dall’ultimo campione studiato da Group-IB nel dicembre 2022. All’epoca, il malware aveva attaccato 400 applicazioni di criptovalute e servizi bancari in 16 paesi utilizzando overlay HTML.

Come spiegano ora gli specialisti di Zimperium, che hanno scoperto una nuova versione del malware, il malware viene eseguito sul dispositivo in un ambiente virtuale controllato, che consente di spiare in tempo reale, rubare credenziali e manipolare transazioni, mantenendo al contempo un affidabile camuffamento.

Questa tattica è stata individuata per la prima volta alla fine del 2023 nel malware FjordPhantom per Android, che sfruttava anch’esso la virtualizzazione per eseguire applicazioni bancarie all’interno di container per evitare di essere rilevato.

Tuttavia, mentre FjordPhantom ha preso di mira solo gli utenti del Sud-est asiatico, l’ambito di attacco di Godfather è molto più ampio: colpisce oltre 500 applicazioni bancarie, di criptovalute e di e-commerce in tutto il mondo. Gli attacchi di Godfather utilizzano un file system virtuale, un ID di processo virtuale, l’Intent spoofing e la tecnologia StubActivity.

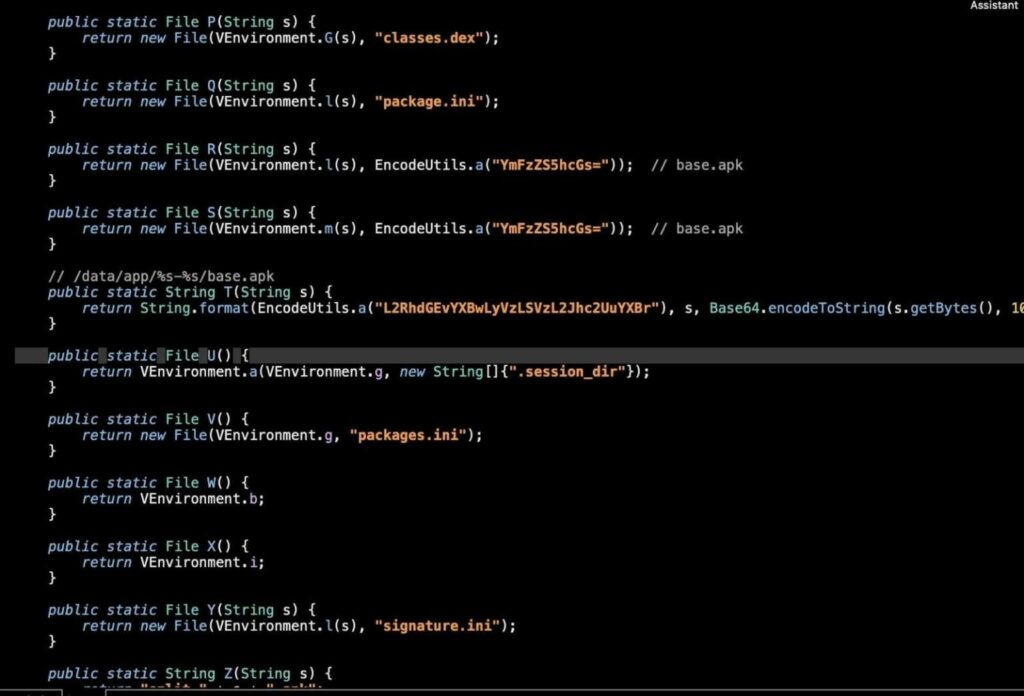

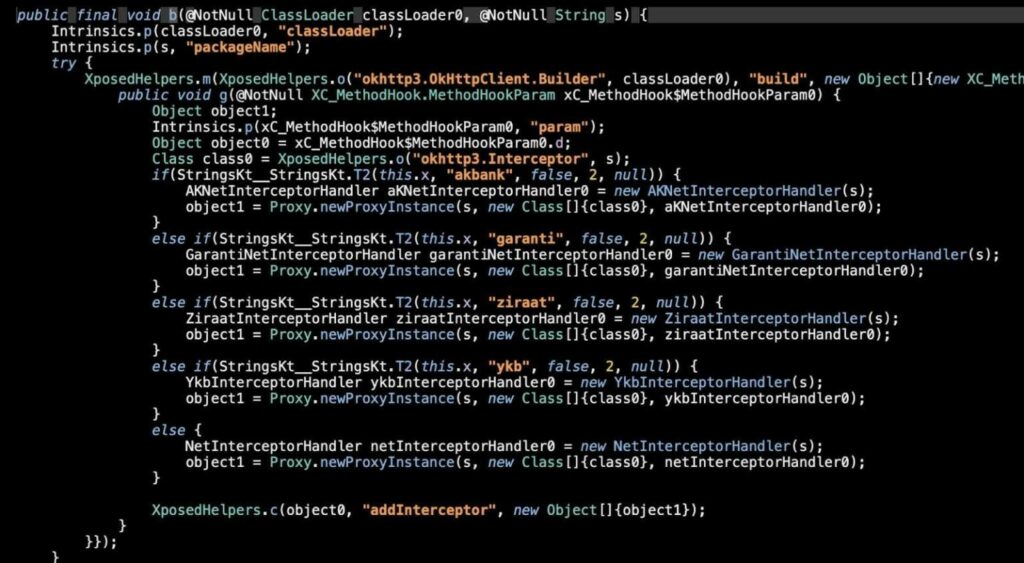

Di conseguenza, affermano gli esperti, l’utente vede solo l’interfaccia reale dell’applicazione e gli strumenti di sicurezza Android non rilevano attività dannose, poiché nel manifest vengono dichiarate solo le azioni dell’applicazione host. Godfather viene distribuito come file APK che contiene un framework di virtualizzazione integrato. Il malware utilizza strumenti open source come VirtualApp e Xposed per intercettare le chiamate.

Una volta attivato sul dispositivo della vittima, il malware verifica la presenza di applicazioni target installate e, se le trova, le inserisce nel suo ambiente virtuale e utilizza StubActivity per l’esecuzione all’interno del contenitore host.

StubActivity è essenzialmente un’Activity fittizia incorporata in un APK dannoso con un motore di virtualizzazione. Non ha un’interfaccia utente o una logica propria: funge solo da proxy, creando un contenitore e avviando Activity reali da applicazioni target (ad esempio, bancarie) all’interno di un ambiente virtuale. In questo modo, Godfather inganna Android facendogli credere che si stia avviando un’applicazione legittima, quando in realtà è il malware a intercettarla e controllarla.

Quando l’utente avvia l’applicazione bancaria reale, Godfather, a cui è stata precedentemente concessa l’autorizzazione a utilizzare il Servizio di Accessibilità, intercetta l’Intent e lo inoltra alla StubActivity all’interno dell’applicazione host. Di conseguenza, una copia virtualizzata dell’applicazione bancaria viene avviata all’interno del contenitore.

Di conseguenza, l’utente vede l’interfaccia reale dell’applicazione, ma tutti i dati riservati ad essa associati possono essere facilmente intercettati. Il suddetto Xposed viene utilizzato per l’API hooking e Godfather ottiene la possibilità di salvare credenziali, password, PIN, tracciare i tocchi e ricevere risposte dal backend bancario.

Inoltre, nei momenti chiave, il malware mostra una falsa sovrapposizione per indurre la vittima a inserire un PIN o una password. Dopo aver raccolto e trasmesso tutti i dati ai suoi operatori, Godfather attende ulteriori comandi dagli hacker per sbloccare il dispositivo, eseguire determinate operazioni con l’interfaccia utente, aprire l’applicazione ed effettuare un pagamento/trasferimento dall’applicazione bancaria reale.

Inoltre, in questo momento l’utente vede una falsa schermata di “aggiornamento” o una schermata nera, in modo che eventuali attività sospette non attirino la sua attenzione. Sebbene la campagna scoperta da Zimperium abbia preso di mira solo alcune app bancarie turche, i ricercatori avvertono che altri operatori di Godfather potrebbero selezionare altri sottoinsiemi delle 500 app prese di mira per attaccare in altre regioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…