Le telecomunicazioni sono un settore strategico per lo sviluppo economico e la sicurezza nazionale di molti paesi asiatici. Tuttavia, questo settore è anche esposto a minacce informatiche da parte di attori statali e non statali che cercano di rubare informazioni sensibili, influenzare le reti o interrompere i servizi. Negli ultimi anni, gruppi di cyberspionaggio legati alla Cina hanno preso di mira operatori di telecomunicazioni in Asia in campagne sofisticate e persistenti. Secondo un rapporto di Symantec, queste attività sono iniziate almeno dal 2021 e hanno coinvolto strumenti e tecniche avanzate, spesso associati a gruppi noti come Fireant, Needleminer e Firefly. In questo articolo, analizzeremo le caratteristiche principali di queste campagne, gli obiettivi e le motivazioni degli attaccanti, e le possibili contromisure da adottare per proteggere le infrastrutture critiche.

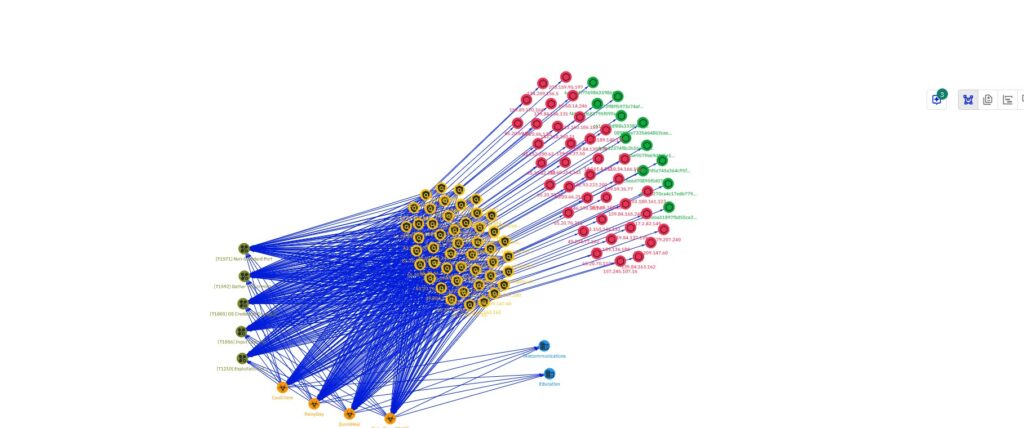

Le campagne hanno sfruttato vulnerabilità nei server Microsoft Exchange per infiltrarsi nelle reti delle telecomunicazioni. Una volta ottenuto l’accesso, gli attaccanti hanno implementato backdoor personalizzate, come Coolclient e Quickheal, e strumenti per il keylogging, il port scanning e il furto di credenziali (Symantec Enterprise Blogs) (BankInfoSecurity). Gli attacchi miravano a raccogliere informazioni sensibili, comprese le comunicazioni dei clienti e i dettagli delle chiamate, potenzialmente per scopi di spionaggio contro governi, aziende e individui di interesse per il governo cinese (BankInfoSecurity) (Sechub).

Questi attacchi hanno avuto come obiettivo le telecomunicazioni in vari paesi asiatici, tra cui l’India, il Pakistan, il Nepal e il Bangladesh. Gli attaccanti hanno cercato di ottenere l’accesso ai sistemi interni e alle informazioni degli operatori, come i dati degli abbonati, le configurazioni di rete e i piani di sviluppo. Le campagne hanno sfruttato vulnerabilità note nei server Microsoft Exchange per installare backdoor personalizzate che consentivano agli attaccanti di mantenere una presenza furtiva e di eseguire comandi remoti.

Le principali caratteristiche di queste backdoor sono:

Queste campagne dimostrano le capacità e le intenzioni degli attori cinesi di cyberspionaggio nel settore delle telecomunicazioni, che rappresenta un’area di interesse strategico per la Cina. Gli attaccanti potrebbero usare le informazioni rubate per scopi di intelligence, guerra informatica o influenza politica. Per contrastare queste minacce, gli operatori di telecomunicazioni dovrebbero adottare misure di sicurezza adeguate, come patchare le vulnerabilità, monitorare le anomalie di rete, segmentare le reti e formare il personale.

Oltre alle backdoor, gli attaccanti hanno usato:

Queste tecniche aggiuntive mostrano il livello di sofisticazione e di persistenza degli attori cinesi di cyberspionaggio, che usano una varietà di strumenti e metodi per infiltrarsi nelle reti delle telecomunicazioni e sottrarre informazioni preziose. Queste tecniche rendono anche più difficile rilevare e contrastare gli attacchi, poiché si basano su tecniche di mascheramento, di scansione passiva o di abuso di protocolli legittimi. Per questo motivo, le organizzazioni coinvolte nel settore delle telecomunicazioni dovrebbero prestare particolare attenzione alla sicurezza delle loro reti e dei loro sistemi, e implementare le migliori pratiche di difesa consigliate dagli esperti.

Gli attacchi hanno mirato a raccogliere informazioni sensibili dalle telecomunicazioni, comprese le comunicazioni dei clienti e i dettagli delle chiamate, potenzialmente per scopi di spionaggio contro governi, aziende e individui. L’attività è stata particolarmente mirata verso paesi dell’ASEAN, alcuni dei quali hanno contese territoriali e politiche con la Cina. Gli esperti ritengono che queste intrusioni potrebbero preparare il terreno per future interruzioni delle infrastrutture critiche, qualora gli attaccanti decidessero di cambiare obiettivi dall’espionage all’interferenza diretta (Sechub).

L’attività è stata particolarmente mirata verso paesi dell’ASEAN, alcuni dei quali hanno contese territoriali e politiche di lunga data con la Cina. Gli esperti di sicurezza ritengono che questi attacchi potrebbero non solo servire per lo spionaggio, ma anche per preparare il terreno per possibili future interruzioni delle infrastrutture critiche, qualora gli attaccanti decidessero di passare dall’espionage all’interferenza diretta (Sechub).

Symantec consiglia alle organizzazioni di aggiornare regolarmente le protezioni di sicurezza e monitorare costantemente le reti per attività sospette. Gli Indicatori di Compromissione (IOC) sono disponibili per aiutare le organizzazioni a rilevare e bloccare queste minacce (Symantec Enterprise Blogs).

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…