Da 20 anni, Argos opera nel settore del gas naturale e dell’energia elettrica italiana. Un cammino lungo al quale si sono uniti tantissimi clienti che hanno scoperto chiarezza, concretezza e trasparenza di gestione.

Sono infatti oltre 160.000 i clienti domestici, le aziende e le pubbliche amministrazioni che hanno scelto le nostre offerte e a cui dispacciamo energia e gas in modo integrato su tutta la filiera.

Negli anni, l’attento ascolto delle esigenze del cliente anche grazie al costante presidio territoriale, che conta oggi oltre 50 negozi tra Veneto, Lombardia, Piemonte, Emilia Romagna, Friuli Venezia Giulia e Puglia, ci ha permesso di arricchire la gamma dei servizi offerti con soluzioni integrate che includono il servizio di connettività, la fornitura e posa di condizionatori, caldaie e servizi di assistenza.

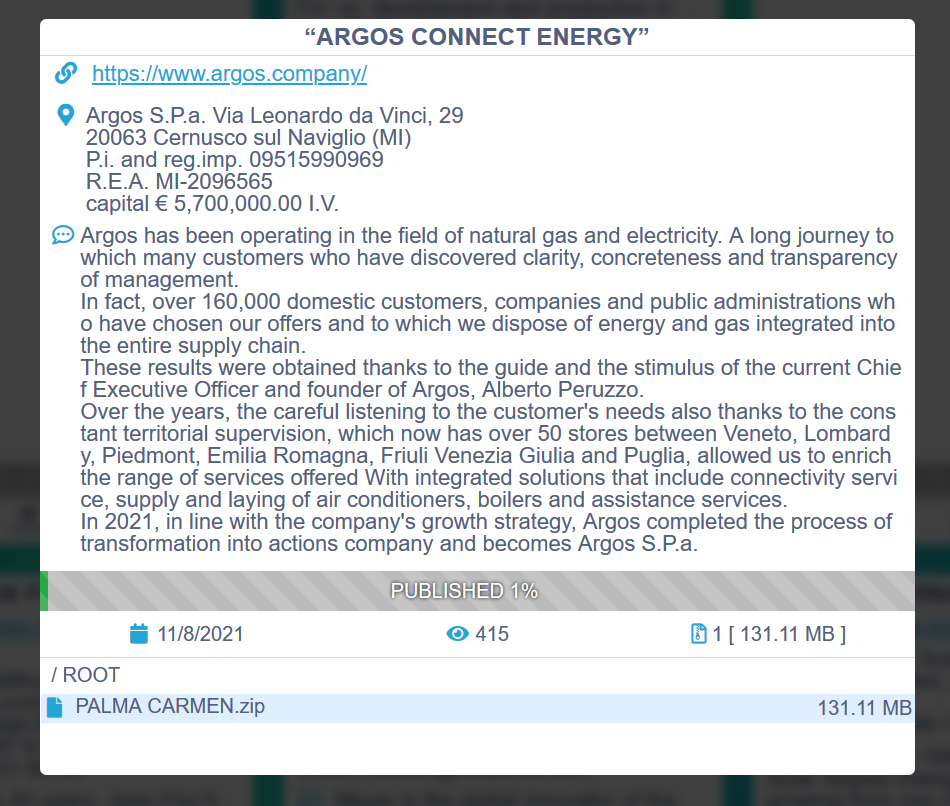

Questo è quanto si legge sul sito dell’azienda raggiungibile all’indirizzo https://www.argos.company/

Poco fa il gruppo ransomware Conti, ha pubblicato un post all’interno del suo Data Leak Site (DLS) nel quale riporta che 131 MB erano disponibili al pubblico come “sample” dei dati che sono stati prelevati dalle infrastrutture IT dell’azienda.

Nel post oltre che al sito internet e all’indirizzo della vittima, c’è anche il capitale sociale di 5,7 miliardi di euro che generalmente è una indicazione per Conti di come adeguare il riscatto. Inoltre è presente la consueta “progress bar” che riporta l’1% della percentuale di pubblicazione dei dati dell’azienda.

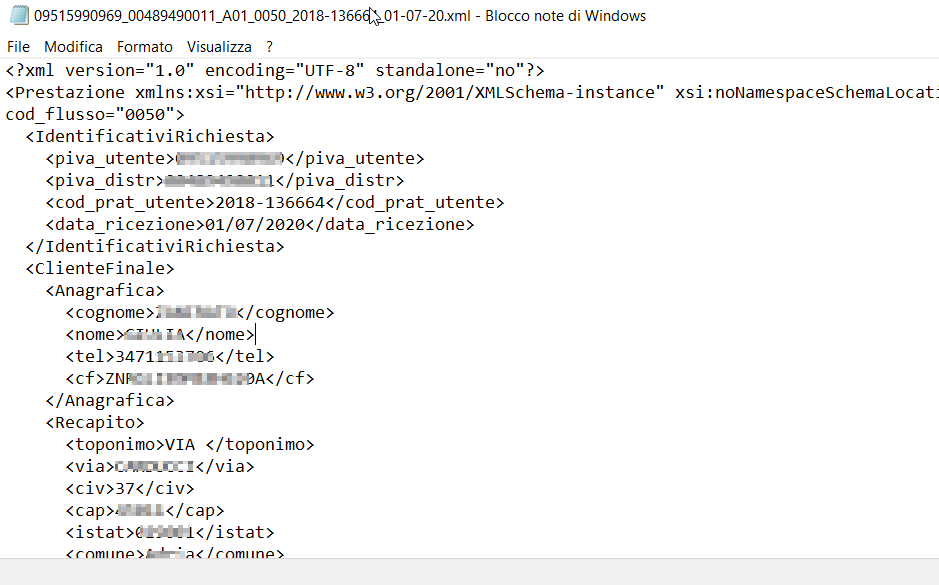

Red Hot Cyber ha analizzato il file scaricandolo con difficoltà, il quale sembrerebbe contenere i dati personali dei clienti come Nomi, cognomi, numeri di telefono, indirizzi di abitazione, codice fiscale e tipologia di servizio offerto per un totale di 680 elementi, ovviamente solo nel sample.

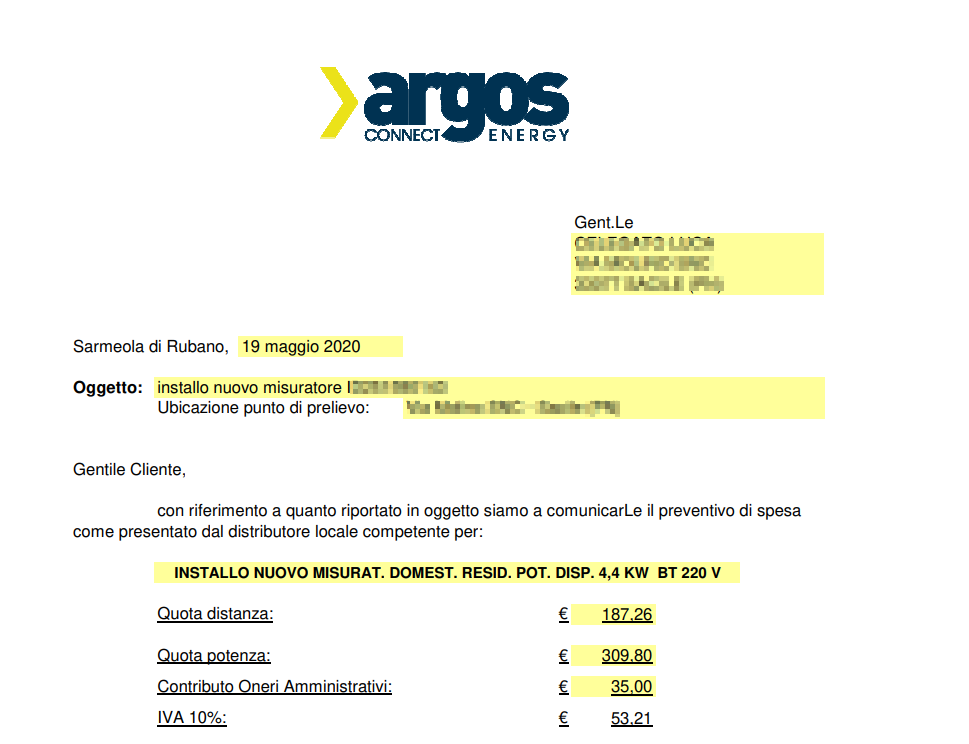

Inoltre sono presenti documenti di certificazioni degli impianti a GAS, dati di fatture oltre che a dei preventivi svolti dall’azienda verso i suoi clienti.

Al momento non sappiamo se l’azienda stia subendo dei malfunzionamenti capaci di rallentare o meno il servizio. Come RHC analizzeremo la vicenda aggiornando questo articolo qualora ci siano informazioni di rilievo.

Il ransomware Conti si distingue come uno dei più spietati tra le decine di gang di ransomware del momento. Il gruppo ha trascorso più di un anno ad attaccare organizzazioni in cui le interruzioni IT possono avere conseguenze potenzialmente letali: ospedali, corrieri di emergenza, servizi medici di emergenza e forze dell’ordine. L’Irlanda deve ancora riprendersi da un attacco a metà maggio che ha portato alla chiusura dell’intera rete informatica del sistema sanitario nazionale, provocando la cancellazione degli appuntamenti, la chiusura dei sistemi a raggi X e ritardi nei test COVID.

Conti si distingue anche per la sua inaffidabilità. Abbiamo visto vittime che hanno pagato i riscatti senza aver avuto la possibilità di ripristinare i loro dati.

L’FBI ha collegato Conti a più di 400 attacchi informatici contro organizzazioni in tutto il mondo, tre quarti dei quali hanno sede negli Stati Uniti, con richieste fino a 25 milioni di dollari. Questo rende Conti uno dei gruppi più avidi di sempre.

Conti è un gruppo di criminalità informatica privato che sfrutta il boom dell’ecosistema ransomware-as-a-service (RaaS). Se volete conoscere meglio i meccanismi del RaaS potete approfondire con questi Link.

Tali bande ottengono il loro punto d’appoggio nelle reti delle loro vittime acquistando l’accesso da altri operatori. Possono anche procurarsi infrastrutture, malware, strumenti di comunicazione e riciclaggio di denaro da altri fornitori RaaS.

La maggior parte di questi attori utilizza gli stessi metodi di accesso che si trovano in molti altri attacchi ransomware, come le email di phishing e lo sfruttamento di applicazioni con connessione Internet non protette, la mancanza di autenticazione a più fattori (MFA), nonché le tipiche vie utilizzate per preservare e migliorare accesso una volta raggiunto,

Questi approcci non sono particolarmente intelligenti o sofisticati, ma spesso sono efficaci.

La metodologia di Conti segue spesso l’approccio della “doppia estorsione” che molti dei principali gruppi di ransomware stanno attualmente utilizzando. Quando si utilizza la doppia estorsione, gli aggressori non solo bloccheranno i file di una vittima e chiederanno il riscatto, ma ruberanno anche i file e minacceranno di pubblicarli su un sito Web o di divulgarli in altro modo se la loro richiesta di riscatto iniziale non viene soddisfatta.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.