Il mondo digitale è un’arena aperta a tutti, compresi coloro che intendono danneggiare e abusare della reputazione e della visibilità di siti web legittimi. Un recente attacco informatico ha colpito il sito internet del famoso vulcano Solfatara a Pozzuoli, provocando un notevole disagio per chi cercava informazioni turistiche legittime.

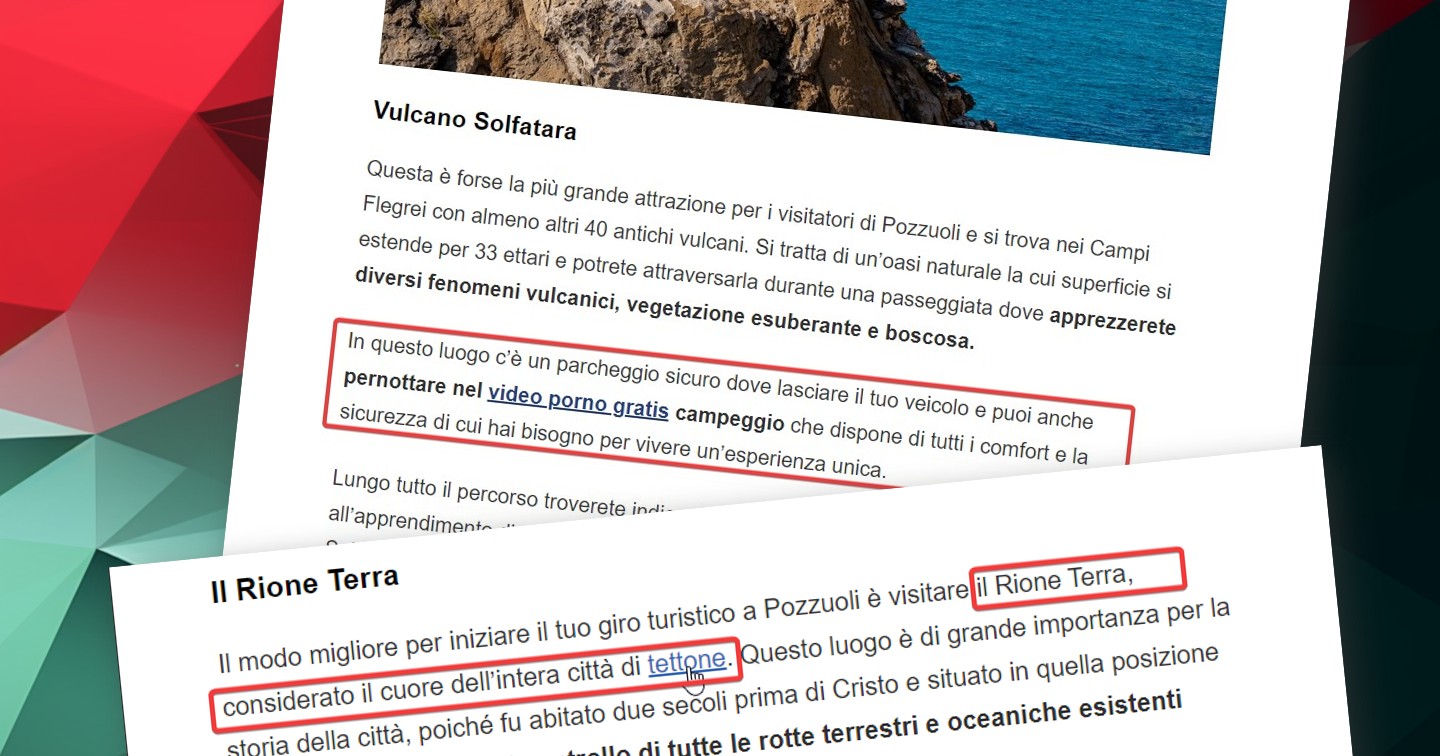

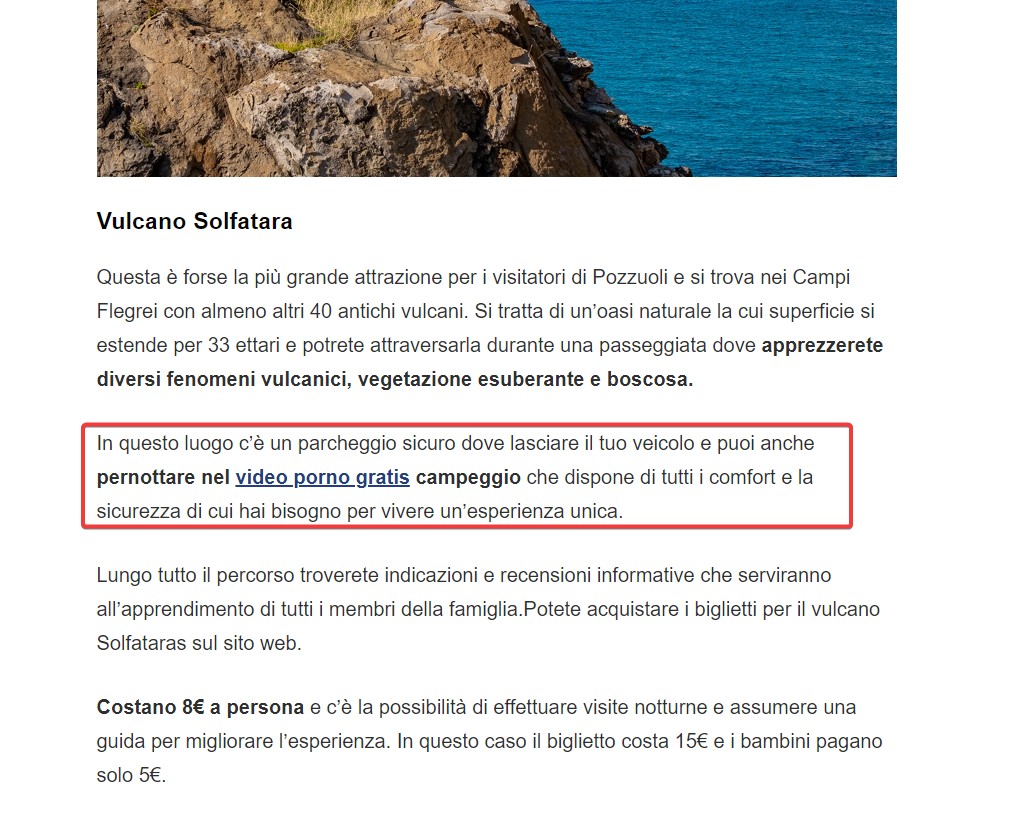

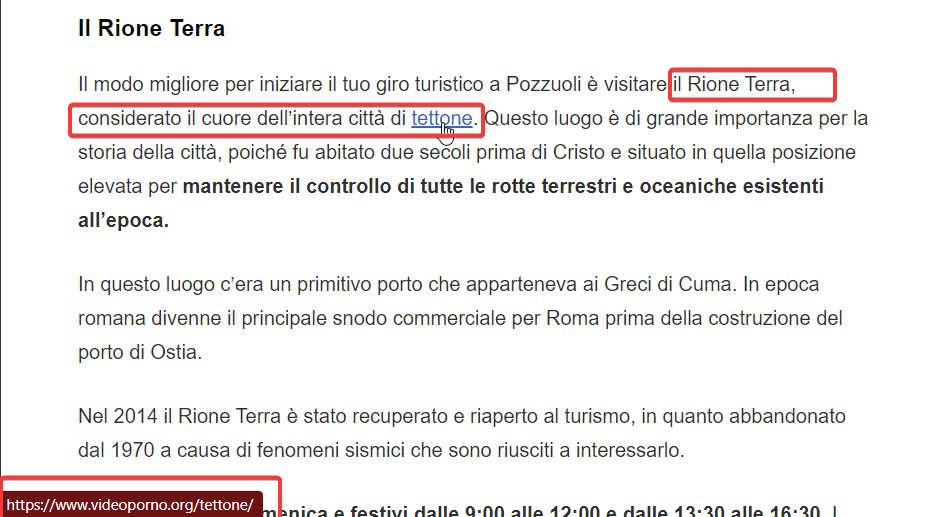

Espliciti richiami a sfondo sessuale sono comparsi di recente tra le pagine di promozione turistica del sito del vulcano Solfatara. Alcune parole in grassetto, mascherate come link di collegamento, sono state confuse tra i testi che raccontavano le bellezze della città di Pozzuoli, in particolare nei paragrafi “Turismo a Pozzuoli”, “Vulcano Solfatara” e “Il Rione Terra”.

Al momento mentre scriviamo, all’interno del sito sono ancora presenti tali informazioni, come è possibile visualizzare nell’immagine successiva.

Questi link, tuttavia, rimandavano a pagine con contenuti vietati ai minori di 18 anni, tra cui titoli provocatori come “Rione Terra come porno cuore della città”, “Pozzuoli città di tettone” e “Pernottare nel video porno gratis”.

Questo attacco informatico ha preso di mira uno dei siti di promozione turistica più cliccati dei Campi Flegrei, noto per le sue informazioni sulla bellezza naturale e storica del vulcano Solfatara. L’attacco informatico, con il suo contenuto sessuale esplicito, ha danneggiato l’immagine del sito e ha causato disagio ai visitatori in cerca di informazioni legittime.

La sicurezza online è diventata una priorità fondamentale in un’epoca in cui sempre più persone cercano informazioni e servizi online. Gli attacchi informatici possono danneggiare la reputazione di un sito web e danneggiare la fiducia del pubblico. Pertanto, è importante che le organizzazioni responsabili di siti web, in particolare, adottino misure rigorose per proteggere le loro piattaforme.

Inoltre, gli attacchi informatici come questo sollevano la questione della necessità di un’azione legale contro i responsabili. La legge offre strumenti per perseguire coloro che commettono reati online, ma individuare i malintenzionati come sappiamo può essere una sfida complessa, data la loro abilità nel nascondere la propria identità.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…