Nell’ultimo periodo abbiamo assistito ad una escalation di attacchi informatici alle infrastrutture della pubblica amministrazione. Regione Lazio, l’ospedale San Giovanni Addolorata, ASL Roma 3 e il comune di Perugia, Sono solo alcune degli incidenti di rilievo che abbiamo visto negli ultimi mesi.

Oltre a questi incidenti (descritti ampiamente dai giornali solo nella loro fase iniziale), ce ne sono altri sui quali non abbiamo avuto alcuna dichiarazione dalle PA coinvolte, nemmeno all’inizio dell’incidente e questo silenzio, oltre ad essere “assordante”, è altamente “allarmante”.

Il fatto che ci sia una escalation di incidenti, non è una novità, come red hot cyber l’avevamo previsto in tempi non sospetti, dicendo che sarebbe stata necessaria una fortissima collaborazione tra istituzioni e privati per poter combattere un crimine informatico altamente motivato e altamente tecnico.

Per collaborazione intendevamo anche una forte etica nel descrivere lo stato dell’arte delle analisi forensi, in modo tale che questi risultati possono essere un bagaglio di esperienze comuni, utili ad altre organizzazioni pubbliche (ma anche ai privati), per migliorare le proprie difese di sicurezza, ma questo regolarmente non avviene.

Nel tipico stile italiano di gestione dei problemi “in contigency”, tutti ne parlano all’inizio, fateci dire come una grande opportunità di SEO, in quanto parlare di “hacker” (nel senso errato del termine) oggi fa fico e attira il pubblico.

Ma poi dopo, anche le grandi testate giornalistiche, nel momento in cui sarebbe importante approfondire, nessuno approfondisce e tutto finisce nel dimenticatoio degli incidenti di sicurezza subiti, senza sapere il modo nel quale i criminali informatici sono entrati, e cosa sarebbe stato necessario fare per poter evitare l’incidente.

Come possiamo migliorarci senza “lesson learned”?

Ma certo, non è possibile saperlo prima in quanto sono attive le indagini forensi, Non è possibile sapere tutto perché alcune cose sono classificate, le tempistiche sono bibliche… pertanto è meglio dedicarci alla prossima puntata di campionato e non pensarci più.

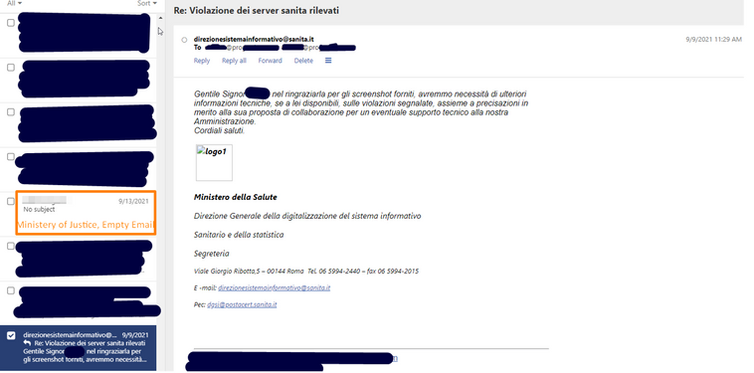

Ma nell’ultimo periodo siamo arrivati al paradosso con una violazione del ministero della salute ampiamente documentata sulle underground e dei green pass che circolano in rete spacciati per certificati emessi in Italia. Dove sono le dichiarazioni da parte degli enti preposti? Il GRPR esiste ancora?

Siamo al collasso “informatico” e nessuno si sta rendendo conto che ogni mese perso corrisponde in un anno di violazioni informatiche successive alla infrastrutture strategiche dello stato.

Speriamo che l’agenzia di sicurezza cibernetica nazionale ACN, riporti presto in linea questa situazione, altrimenti le conseguenze nei prossimi anni saranno davvero disastrose.

Ma per riportare sui binari questa situazione alla completa deriva, non è possibile farlo solo con delle politiche e delle regole demandate ad altri enti, in modo da poter dire successivamente, alla pagina 532, della pubblicazione sulla gazzetta, c’era scritto che dovevi applicare le “password policy” (tanto per dirne una).

Oltre questo, occorre scendere in campo con militari armati che possano contrastare efficacemente i criminali informatici. Occorre una “cyber legione”.

Questo sarà difficile da realizzare in Italia in quanto gli esperti in etical hacking sono pochi e poco interessati al pubblico, ma solo così sarà possibile risolvere questo problema, anche se di questo non si accenna nemmeno.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…