Il gruppo ransomware BianLian ha spostato la sua attenzione dalla crittografia dei file alla sola esfiltrazione dei dati e al loro utilizzo per estorcere le vittime. Lo ha riferito la società di sicurezza informatica Redacted, che ha visto segnali che il gruppo sta cercando di utilizzare le sue capacità di estorsione e aumentare la pressione sulle vittime.

Gli operatori di BianLian hanno mantenuto i loro metodi di accesso iniziale e di movimento laterale e continuano a implementare la propria backdoor basata su Golang che offre loro l’accesso remoto a un dispositivo compromesso.

Sul suo sito Web, BianLian elenca le sue vittime già 48 ore dopo essere state compromesse e concede alle aziende circa 10 giorni per pagare il riscatto.

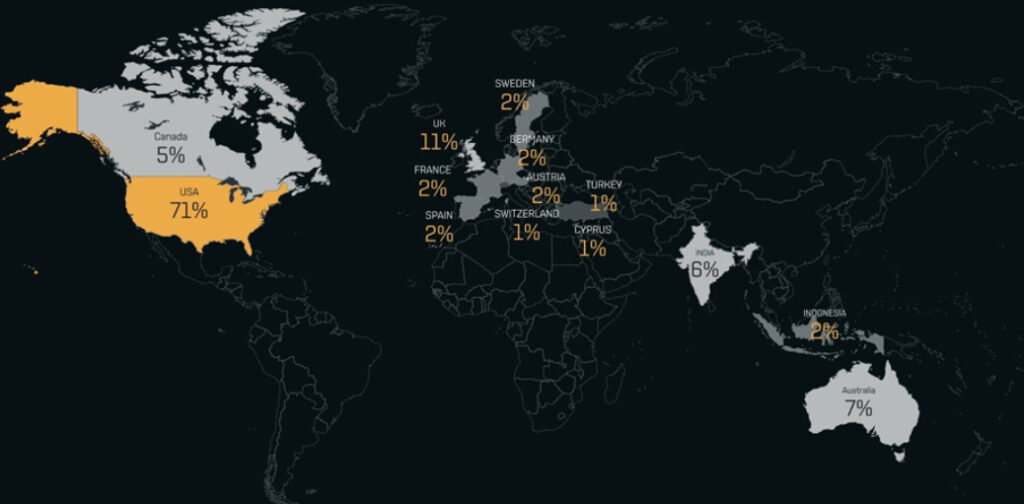

Al 13 marzo 2023, BianLian ha elencato un totale di 118 entità sul suo sito Web, con la stragrande maggioranza (71%) società con sede negli Stati Uniti.

La principale differenza tra i recenti attacchi è che BianLian cerca di monetizzare senza crittografare i file della vittima. Ora il gruppo ora fa affidamento esclusivamente sulla minaccia di fuga di dati rubati.

La cyber gang promette che una volta pagato il riscatto, non divulgheranno i dati rubati o riveleranno in altro modo il fatto che l’organizzazione è stata violata. BianLian offre queste garanzie sulla base del fatto che il loro “business” dipende dalla loro reputazione.

Per avere un impatto maggiore sulla vittima, i criminali informatici in alcuni casi hanno ricordato loro i possibili problemi legali che l’organizzazione avrebbe dovuto affrontare se fosse venuta a conoscenza dell’hack. Inoltre, nella nota di riscatto, il gruppo ha anche lasciato riferimenti a specifiche sezioni di leggi e statuti.

Degli esperti hanno scoperto che in molti casi le leggi menzionate si applicano nella regione della vittima, indicando che i criminali informatici stanno affinando le loro capacità di estorsione analizzando i rischi legali della vittima al fine di formulare argomentazioni forti.

Non è noto se l’allontanamento di BianLian dalla crittografia sia correlato al rilascio da parte di Avast di un decryptor gratuito per il ransomware BianLian. Forse gli aggressori si sono semplicemente resi conto di non aver bisogno di questa parte della catena di attacco per estorcere denaro dalle vittime.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…