Secondo un rapporto della società di sicurezza informatica Redacted, gli operatori del nuovo ransomware multipiattaforma BianLian hanno ampliato la propria infrastruttura di comando e controllo (C&C) e aumentato la velocità di attacco ad agosto.

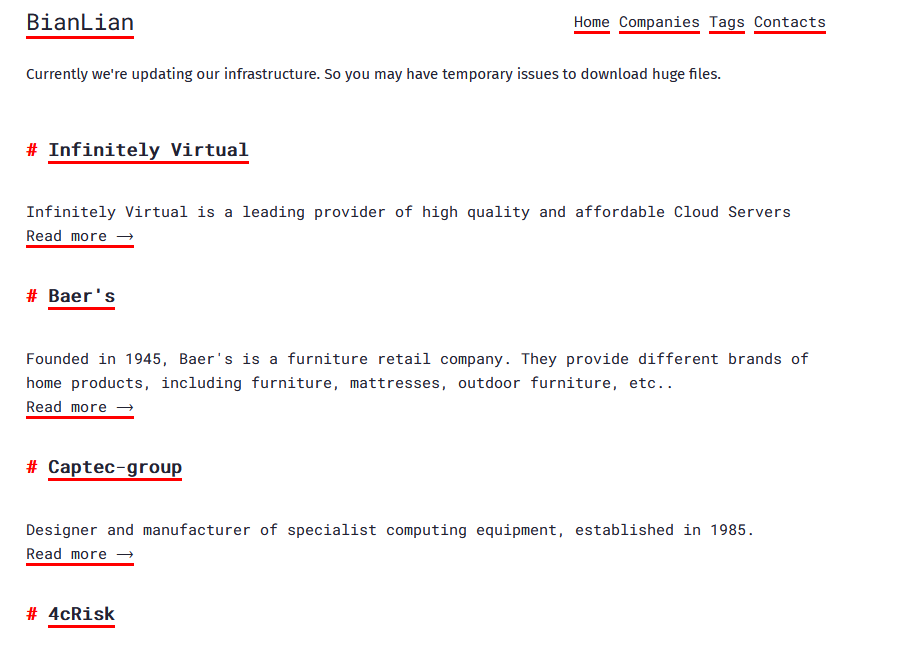

BianLian, è un ransomware scritto in Go ed è stato scoperto per la prima volta a giugno del 2022 e ha già attaccato 15 organizzazioni.

L’accesso iniziale alle reti delle vittime viene ottenuto sfruttando le vulnerabilità di ProxyShell in Microsoft Exchange Server, utilizzandolo per ripristinare la shell Web o il payload ngrok per le azioni successive. BianLian punta inoltre allo sfruttamento dei dispositivi SonicWall VPN.

BianLian rimane online fino a 6 settimane dall’accesso iniziale.

Oltre a utilizzare i metodi di attacco LotL (Living off the Land) per la profilazione della rete e il movimento laterale, il gruppo utilizza anche una backdoor speciale per mantenere un accesso costante alla rete. La backdoor consente la consegna di payload arbitrari da un server remoto, il caricamento in memoria e l’esecuzione.

BianLian può avviare i server in modalità provvisoria di Windows per eseguire il suo malware e non essere rilevato dal sistema di sicurezza del sistema operativo.

Secondo Cyble, gli hacker di BianLian prendono di mira le aziende nelle seguenti aree:

La maggior parte delle aziende ha sede in Nord America, Regno Unito e Australia.

BianLian è un altro ransomware sviluppato nel linguaggio Go, che consente agli aggressori di apportare rapidamente modifiche a una singola base di codice che può quindi essere compilata su più piattaforme.

Secondo i ricercatori, gli operatori BianLian conoscono bene la metodologia Living off the Land per effettuare movimenti laterali, adeguando le proprie operazioni in base alle capacità e ai mezzi di protezione della rete.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…