Nel contesto della cybersecurity, l’evoluzione delle minacce legate ai ransomware continua a rappresentare una delle sfide più complesse per le aziende e gli esperti di sicurezza. Uno dei gruppi più attivi e pericolosi del panorama attuale è Black Basta, che dal 2022 ha affermato la sua presenza nel settore del crimine informatico attraverso attacchi mirati a infrastrutture aziendali critiche. La sua peculiarità non risiede solo nell’uso del modello Ransomware-as-a-Service (RaaS), ma anche nell’adozione di strumenti sofisticati per il compromissione iniziale dei sistemi bersaglio.

Uno di questi strumenti è BRUTED, un framework automatizzato di brute forcing e credential stuffing, progettato per compromettere dispositivi di rete periferici esposti su Internet, come firewall, VPN e altri servizi di accesso remoto. La sua efficienza e capacità di adattamento lo rendono un’arma particolarmente insidiosa nelle mani di cybercriminali esperti.

Questa analisi approfondisce il funzionamento di BRUTED, il modus operandi di Black Basta e le implicazioni per la sicurezza informatica.

Black Basta si è imposto come uno dei gruppi ransomware più attivi e letali degli ultimi anni. Operando come Ransomware-as-a-Service (RaaS), offre agli affiliati strumenti per eseguire attacchi altamente mirati, condividendo con essi una parte dei profitti derivanti dai riscatti. Le principali caratteristiche della loro strategia includono:

L’introduzione di BRUTED ha permesso a Black Basta di automatizzare e scalare gli attacchi di accesso iniziale, rendendo ancora più difficile per le aziende difendersi.

BRUTED è un framework di attacco altamente avanzato che automatizza il processo di brute forcing e credential stuffing. Il suo scopo principale è quello di individuare dispositivi di rete vulnerabili e ottenere l’accesso iniziale ai sistemi aziendali.

Le sue principali funzionalità includono:

Una volta ottenuto l’accesso iniziale, gli attaccanti sfruttano il framework per:

BRUTED rappresenta quindi un passo in avanti nell’automazione degli attacchi, permettendo agli affiliati di Black Basta di operare con maggiore efficienza e su scala più ampia.

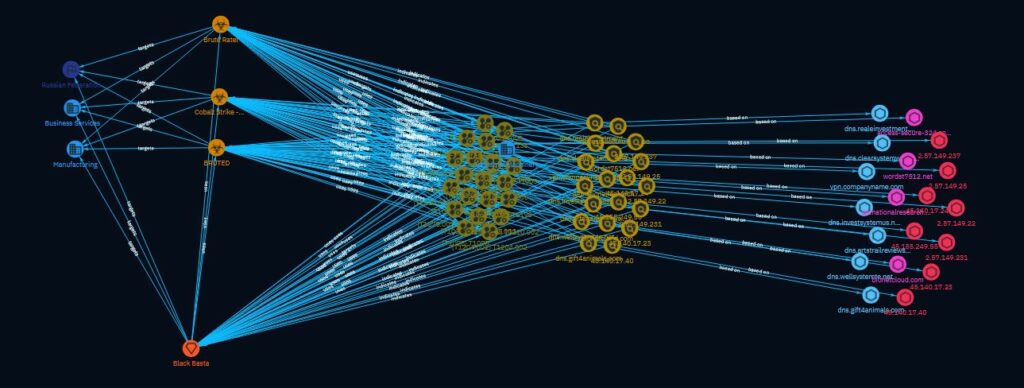

L’immagine allegata fornisce una rappresentazione grafica estremamente dettagliata dell’infrastruttura di attacco basata su BRUTED e utilizzata da Black Basta. Analizzandola, emergono diversi livelli chiave dell’operazione:

Questa analisi grafica fornisce un quadro chiaro delle tecniche di attacco e permette agli esperti di cybersecurity di identificare gli indicatori chiave di compromissione (IoC).

Per mitigare il rischio di compromissione da parte di BRUTED e Black Basta, le aziende devono adottare strategie di sicurezza avanzate, tra cui:

L’integrazione di BRUTED nel modello di attacco di Black Basta rappresenta un’evoluzione nella criminalità informatica, aumentando la velocità e la scalabilità degli attacchi. Le aziende devono adottare misure proattive e strategie difensive solide per contrastare questa minaccia in crescita.

Un approccio basato su zero-trust, MFA e monitoraggio attivo è fondamentale per difendersi efficacemente da queste minacce in continua evoluzione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…