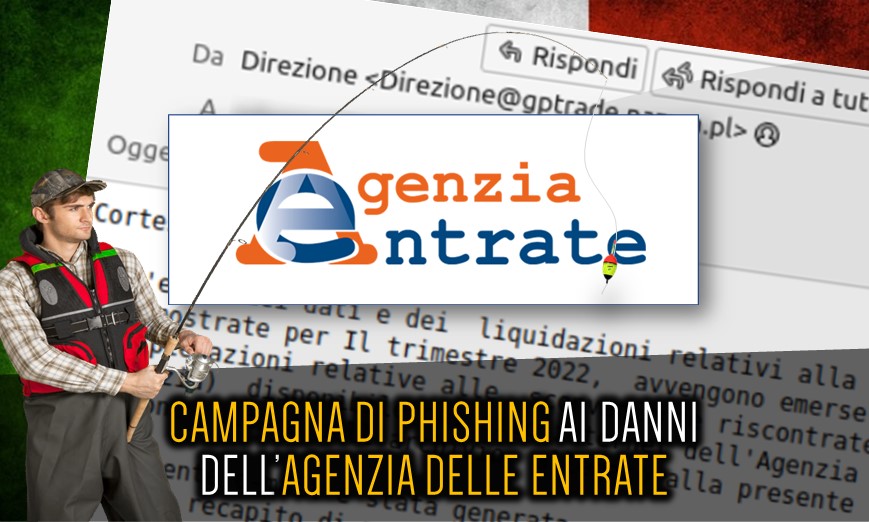

Una campagna in corso sfrutta il tema Agenzia delle Entrate per diffondere il malware Ursnif.

Ne dà evidenza il Cert-Agid (https://cert-agid.gov.it/news/campagna-ursnif-in-corso-a-tema-agenzia-delle-entrate/), riportando anche la mail con la falsa comunicazione:

Per ottenere ulteriori informazioni, la vittima è invitata a scaricare l’archivio allegato, dove si trova una cartella che è denominata “Dicembre” e contiene due file: un Internet Shortcut denominato “Dicembre.url” e un’immagine “Logo_Agenzia_Entrate.jpg”.

Sui sistemi Windows, l’eseguibile di Ursnif viene scaricato ed eseguito tramite le istruzioni presenti nel file “Dicembre.url”.

Il messaggio utilizza alcune leve psicologiche classiche, ma sempre efficaci: ad esempio, l’autorevolezza del (finto) mittente, la sensazione di pericolo, la richiesta di compiere un’azione per risolvere un problema.

A ben guardare, tuttavia, emergono chiaramente anche alcuni campanelli d’allarme, che possono aiutarci a riflettere sul messaggio, razionalizzare le richieste, prendere le distanze da quella sensazione di dover agire, dunque, a proteggerci.

Per esempio:

Non è la prima volta che incontriamo il malware Ursnif veicolato in campagne di phishing, come in una campagna di febbraio del 2021 ai danni del Ministero dello sviluppo Economico.

Prima ancora abbiamo visto Ursnif veicolato attraverso una campagna ai danni dell’INPS (Istituto Nazionale Previdenza Sociale) e questo avveniva ancora prima, verso la fine del 2020. In questo caso è stata fatta circolare una e-mail con la firma del responsabile che invitava il destinatario ad aprire il file excel allegato.

Una volta aperto il file, alle vittime veniva richiesta una password (indicata sul contenuto dell’email) e veniva scaricata una libreria DLL sulla macchina conteneva il malware Ursnif. Da li in poi il tutto risulta prevedibile.

Il malware Ursnif, viene anche chiamato Gozi e si tratta di un trojan bancario molto diffuso.

Ma perché è così diffuso? Il codice sorgente del malware è trapelato diversi anni fa online, precisamente nel 2015 quando è stato reso pubblicamente disponibile su Github. Questo ha quindi consentito a diversi autori di malware, in ottica di cooperazione “opensource”, di aggiungere nuove funzionalità e sviluppare ulteriormente il codice.

Ursnif può raccogliere molte attività di sistema delle vittime, registrare le sequenze di tasti e tenere traccia dell’attività di rete e rubare informazioni dal browser. Archivia i dati raccolti prima di inviarli al server C&C, pertanto si colloca all’interno della sotto categoria dei Trojan/Infostealer.

Ursnif viene quindi distribuito in campagne di malspam dannose. Il vettore di distribuzione e un allegato di Microsoft Office che indica all’utente di abilitare la macro.

Comportamento

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…