Il cavo Africa-Asia-Europa (AAE)-1, entrato in funzione nel 2017, collega Vietnam, Singapore, Malesia, Thailandia, Pakistan, India, Oman, Emirati Arabi Uniti, Qatar, Arabia Saudita, Egitto, Grecia, Italia e Francia. Tuttavia, i guasti...

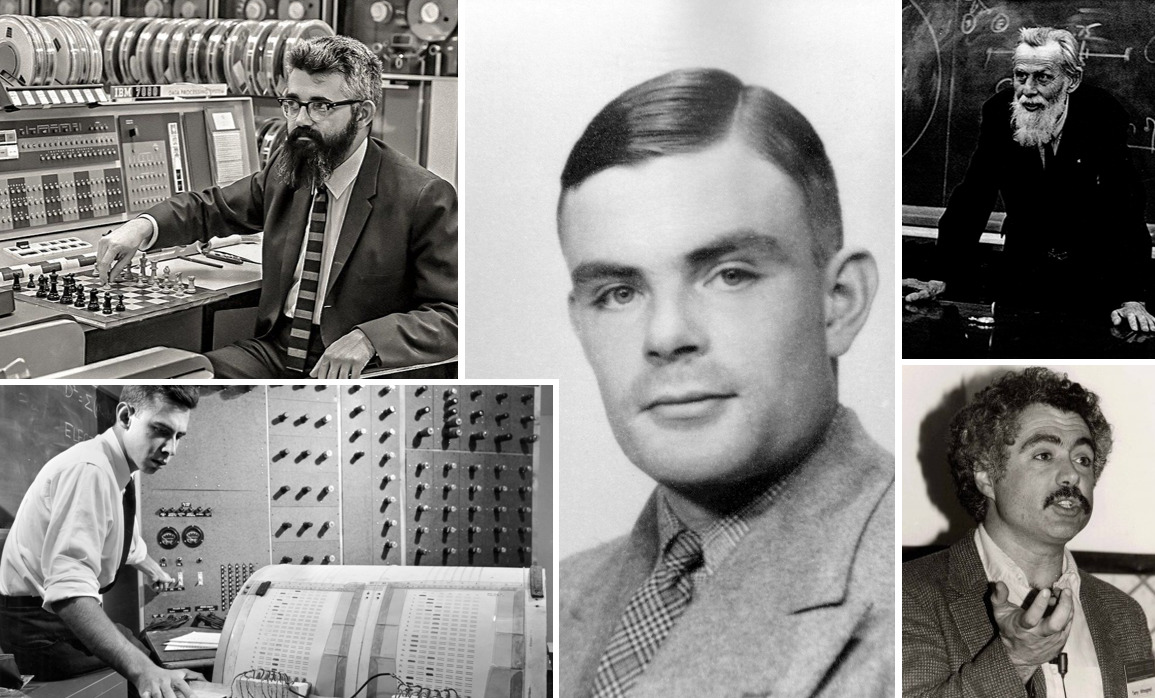

Nel mondo della cybersecurity, parliamo spesso di hacking e di pensiero laterale, due elementi che condividono una matrice comune: la creatività. Non si tratta solo di individuare vulnerabilità tecniche, ma...

Nel mondo delle app, la leggerezza dovrebbe essere un obiettivo primario, soprattutto per le applicazioni bancarie che gestiscono informazioni sensibili. Eppure, l’analisi condotta da Emerge Tools ha svelato un'anomalia preoccupante:...

Suchir Balaji - che ha lasciato OpenAi questo agosto - si è chiesto se l’Intelligenza artificiale generativa sia davvero regolata da un uso corretto. Secondo la sua ricerca l'uso di...

In occasione dei suoi 30 anni di attività in Italia, Cisco ha inaugurato, nel mese di settembre, la sua nuova sede milanese. Al primo piano di Piazza Gae Aulenti 6,...

RHC DarkLab ha sempre adottato un approccio unico e provocatorio nella lotta contro le minacce cyber, sintetizzato dal motto: "Occorre conoscere i Demoni per imparare a contrastarli." Questa filosofia guida...

Negli ultimi anni, i pagamenti contactless hanno rivoluzionato il modo di effettuare transazioni, rendendole più rapide e comode. Tuttavia, queste innovazioni hanno attirato l’attenzione di truffatori e criminali informatici. Una...

È stato rilasciato il VS64 v2.5.13. Si tratta di un "change log" che riporta 'Correzioni di bug e miglioramenti minori' su l'aggiornamento del RAD più famoso targato Microsoft. L'estensione VS64 semplifica...

Le App Spia (o anche chiamati spyware) rappresentano una delle minacce più subdole e pericolose dell’era digitale. Si tratta di programmi malevoli progettati per infiltrarsi nei dispositivi di un utente,...

Gli attacchi informatici sono sempre più sofisticati e mirati e diventa sempre più necessario un approccio innovativo ed originale. Se il pensiero convergente ci guida verso soluzioni precise e concrete,...