Siamo al quinti giorno di attacchi informatici da parte degli hacker filorussi di NoName057(16). Dopo le aziende di mobilità di lunedì, le banche di martedì e i Media di Mercoledì e le...

Il laboratorio Red Team Research (RTR) di Telecom Italia, firma 5 nuovi CVE su Nokia NetAct, come riportato nella pagina del progetto online. NOKIA Net Act Nokia NetAct è un sistema di gestione di rete...

Siamo arriva al quarto giorno in quello che possiamo chiamare la settimana degli Stress tools, ovvero degli attacchi di tipo Distributed Denial-of-Service (DDoS). Dopo le aziende di mobilità di lunedì,...

Il lato oscuro del web continua a rivelare minacce inquietanti per la sicurezza informatica. Nel mese di giugno abbiamo scoperto che dei criminali informatici hanno messo in vendita accessi a...

Siamo al terzo giorno di attacchi informatici da parte degli hacker filorussi di NoName057(16). Questa volta si cambia obiettivo e dopo i trasporti (di lunedì 31 luglio) e dopo le...

A cura di: Massimiliano Brolli, Marcello FIlacchioni e Olivia Terragni Nell'universo in continua evoluzione dei media digitali, uno dei nomi più importanti dell’innovazione digitale italiana è senza dubbio Leonardo Chiariglione....

Come abbiamo visto, nella giornata di ieri, sono ripresi gli attacchi informatici di tipo Distributed Denial of a Service (DDoS) verso obiettivi italiani causati dagli hacktivisti filorussi di NoName057(16). Dopo...

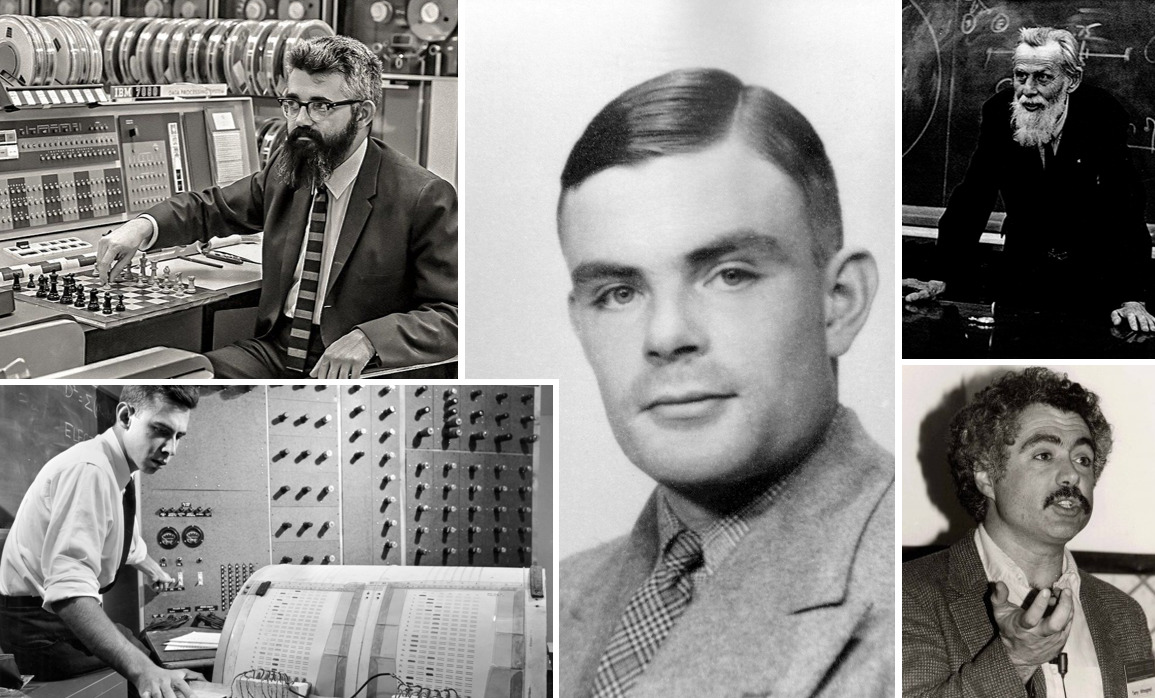

Nell'ultimo articolo, abbiamo introdotto le Convolutional Neural Networks (CNN), un'innovazione cruciale nel campo dell'intelligenza artificiale che ha rivoluzionato il riconoscimento di immagini e suoni. Adesso, è tempo di esaminare più...

Abbiamo parlato molto a lungo su Red Hot Cyber relativamente al fenomeno degli insider, degli "impiegai infedeli". Il tema non riveste di per se una grande percentuale nella totalità degli...

A cura di: David Fairman, CIO & CSO APAC, Netskope Una delle sfide comuni in organizzazioni multinazionali che operano in numerosi Paesi, come ad esempio le società internazionali di servizi...