Sinbad, un BTC Mixer molto noto tra cybercriminali ed entusiasti del mondo Bitcoin è stato chiuso dall’FBI in collaborazione con la FIOD (Financial Intelligence and Investigation Service) ed altre agenzie. In questo articolo andiamo a spiegare che cos’era Sinbad, che cos’è un BTC Mixer e, soprattutto, perché questi servizi sono così richiesti.

Sinbad era un servizio – attivo sia in clearnet che nel darkweb – per mescolare Bitcoin contribuendo così a nascondere sia la loro origine che la loro destinazione finale.

In realtà, Sinbad nasce pochi mesi dopo la chiusura ed il sequestro di un altro nuovo servizio, noto come blender.io che, oltre ad avere la stessa funzione(btc mixer) aveva anche una grafica molto simile ed il livello di inglese dei gestori di sinbad è assolutamente sovrapponibile ai gestori di blender.io, il che ha spinto molti analisti nonché utenti di forum a tema a considerare sinbad un rebranding di blender, circostanza questa sempre negata dai gestori di Sinbad.

Stando ad un comunicato stampa del Dipartimento del Tesoro degli Stati Uniti d’America, Sinbad avrebbe contribuito attivamente all’attività di riciclaggio di criptovalute del Lazarus Group, uno state-actor verosimilmente riconducibile alla Corea del Nord specializzato nel furto di criptovalute da exchange ufficiali e, stando sempre al medesimo comunicato, avrebbe contribuito significativamente al riciclaggio di una parte consistente dei 100 milioni di dollari rubati il 3 Giugno 2023 dagli utenti di Atomic Wallet, oltre a quello di Axie Infinity del marzo 2022 del valore di 620 milioni di dollari ed a quello di Horizon Bridge del giugno dello stesso anno di circa 100 milioni di dollari.

Per spiegare che cos’è un BTC Mixer dobbiamo necessariamente approfondire che cos’è la blockchain e come funziona il mondo Bitcoin.

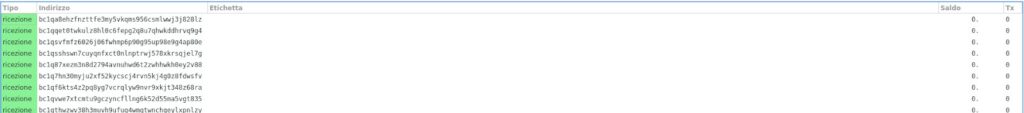

Il Bitcoin è una criptovaluta decentralizzata che opera in regime di pseudoanonimato; il trasferimento di bitcoin è garantito tramite wallet alfanumerici univoci che possono essere generati in vari modi, ad esempio utilizzando un Bitcoin wallet come Electrum che genererà per noi un file chiamato di default “default_wallet.dat” contenente numerosi wallet e protetto ovviamente da una password ma, cosa ancora più importante, recuperabile tramite “seed”(12 parole generate casualmente da conservare su un foglio di carta utilizzato per generare le chiavi private del nostro portafoglio ed in grado di recuperare il portafogli in caso di guasti).

Questo è un esempio di un wallet creato al volo con Electrum:

Come potete vedere una volta generato il portafoglio vengono generati una serie di indirizzi, ecco questi sono i nostri wallet in cui possiamo inviare e ricevere i nostri Bitcoin.

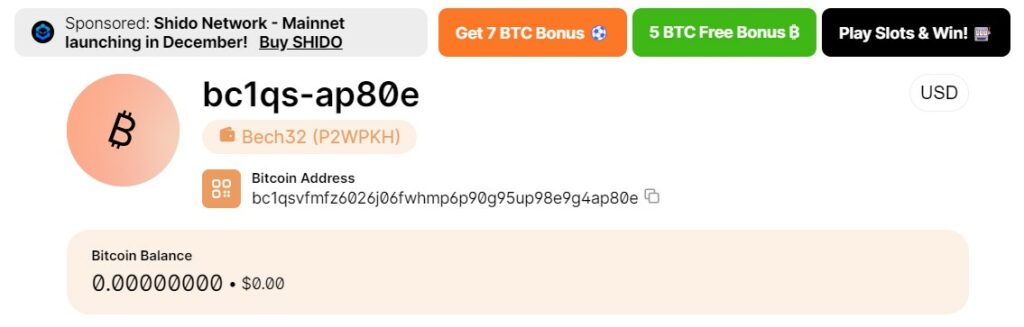

Ora andiamo a vedere cosa significa che il Bitcoin “opera in regime di pseudoanonimato” andando a fare la prova proprio con uno degli indirizzi che ho appena creato ovvero:

bc1qsvfmfz6026j06fwhmp6p90g95up98e9g4ap80eSul web esistono dei servizi, il più famoso dei quali è l’Explorer di Blockchain.com che permettono a chiunque ed in qualunque momento di visualizzare qualunque attività sia stata compiuta sulla blockchain di Bitcoin dal momento della sua creazione(2008) ad oggi

Mettendo appunto il nostro indirizzo nel motore di ricerca veniamo reindirizzati a questa pagina:

In questa pagina possiamo vedere chiaramente che l’indirizzo ha effettuato 0 transazioni e che, su questo indirizzo, attualmente sono presenti 0 BTC per un valore di 0$.

Quindi abbiamo capito che è possibile per chiunque monitorare un indirizzo bitcoin e le relative transazioni ed è proprio per questo che esistono i BTC Mixer, andiamoli a vedere:

Un servizio BTC Mixer è sostanzialmente un servizio che, in cambio di una fee, consente agli utenti di inviare bitcoin a dei wallet indicati dal servizio stesso che si occuperà appunto di mescolarli con altri bitcoin di diversa provenienza per inviarli successivamente ad uno o più portafogli indicati precedentemente dall’utente in fase di “mixing”, in questo modo sarà estremamente difficile ricostruire il reale tragitto dei bitcoin fino alla loro destinazione finale.

Iniziamo con il dire che da anni vari governi stanno cercando – più o meno inutilmente – di regolamentare il mondo delle criptovalute, un mondo per sua stessa architettura decentralizzato e senza confini, infatti non vi è alcuna differenza tra l’inviare bitcoin al portafoglio del mio vicino di casa o a quello di una persona dall’altra parte del mondo.

Andiamo ad analizzare ed a scoprire come funzionano gli acronimi utilizzati sopra:

Sicuramente uno degli acronimi più conosciuti e più utilizzati negli ultimi anni nel mondo delle criptovalute, è utilizzato da varie piattaforme ed exchange “ufficiali” per associare transazioni e portafogli a persone fisiche, solitamente mediante la richiesta di un documento d’identità e di un selfie con il documento in mano.

Ovviamente esistono diversi servizi specializzati nel pubblicizzare i vari servizi “No KYC”, i più famosi sono kycnot ed orangefren, oltre ad essere uno dei temi maggiormente dibattuti su uno dei più storici ed accreditati forum del mondo bitcoin, ovvero bitcointalk.

Protocollo decisamente interessante che permette di assegnare uno score alle transazioni ed ai portafogli coinvolti, suddividendoli in fasce di rischio, se avete un portafoglio con un AML score in fascia di rischio, qualora proviate ad inoltrare i fondi direttamente su un exchange centralizzato è molto probabile che i vostri fondi vengano “congelati” e che l’exchange vi chieda informazioni al riguardo, ecco perché uno dei consigli più diffusi rivolti specialmente a chi non è pratico di questo mondo è quello di acquistare criptovaluta solamente da exchange accreditati ed ufficiali come “Etoro” o “Binance”.

Questo viene richiesto soprattutto quando avete criptovaluta e state cercando di convertirla nella valuta del vostro paese attraverso la vendita tramite exchange ufficiali.

Solitamente in questi casi viene utilizzato lo storico del portafoglio che state utilizzando per la vendita, è un protocollo utilizzato per scoraggiare la vendita di criptovaluta di dubbia provenienza e/o della quale l’utente non sappia giustificare la provenienza oltre ogni ragionevole dubbio, ci sono stati episodi estremamente complessi e risolti dopo mesi, partite sempre dal presupposto che per tutti questi protocolli non è previsto il rimborso da parte dell’exchange ma bensì è previsto che esso possa congelare i fondi fino all’avvenuta spiegazione con la relativa documentazione, oltre ovviamente alla segnalazione alle forze dell’ordine del paese dove l’exchange ha la propria sede legale.

Ovviamente l’esistenza di questi acronimi e le relative implicazioni ha favorito la creazione di un “sottobosco” all’interno dei btc mixer ovvero l’offerta da parte di molti di questi di bitcoin con un buon AML score così da bypassare eventuali controlli da parte degli exchange andando a sfruttare le scarse – se non nulle – competenze tecniche di molti degli utenti degli exchange ufficiali “rifilandogli” bitcoin ripuliti, chiaramente si ricorda che l’utilizzo di questi servizi può compromettere gli account degli utenti vittime sulle piattaforme di exchange esponendoli successivamente anche a possibili rischi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…