il 22 maggio 2025, è emersa la notizia di un attacco ransomware ai danni della divisione Emirati Arabi della Coca-Cola Company, rivendicato dal gruppo Everest. La compromissione sarebbe avvenuta in seguito all’utilizzo di un infostealer, uno strumento sempre più diffuso nel panorama del cybercrime, capace di sottrarre in modo silenzioso credenziali aziendali e facilitare accessi non autorizzati.

L’attacco è stato reso noto attraverso il portale onion gestito dal gruppo Everest, dove sono state pubblicate prove dell’intrusione e annunciata l’intenzione di diffondere pubblicamente i dati sottratti entro pochi giorni. Parallelamente, parte del database esfiltrato sembrerebbe già in vendita nel dark web, come indicato da thread rilevanti su forum underground.

Attualmente, non sono ancora stati confermati i volumi precisi di dati esfiltrati, né l’impatto operativo sulle attività dell’azienda nella regione. Tuttavia, la pubblicazione dell’attacco sui canali criminali indica con ogni probabilità l’intenzione del gruppo di passare alla fase di estorsione o vendita dei dati, strategia già adottata in passato da Everest.

Disclaimer: Questo rapporto include screenshot e/o testo tratti da fonti pubblicamente accessibili. Le informazioni fornite hanno esclusivamente finalità di intelligence sulle minacce e di sensibilizzazione sui rischi di cybersecurity. Red Hot Cyber condanna qualsiasi accesso non autorizzato, diffusione impropria o utilizzo illecito di tali dati. Al momento, non è possibile verificare in modo indipendente l’autenticità delle informazioni riportate, poiché l’organizzazione coinvolta non ha ancora rilasciato un comunicato ufficiale sul proprio sito web. Di conseguenza, questo articolo deve essere considerato esclusivamente a scopo informativo e di intelligence.

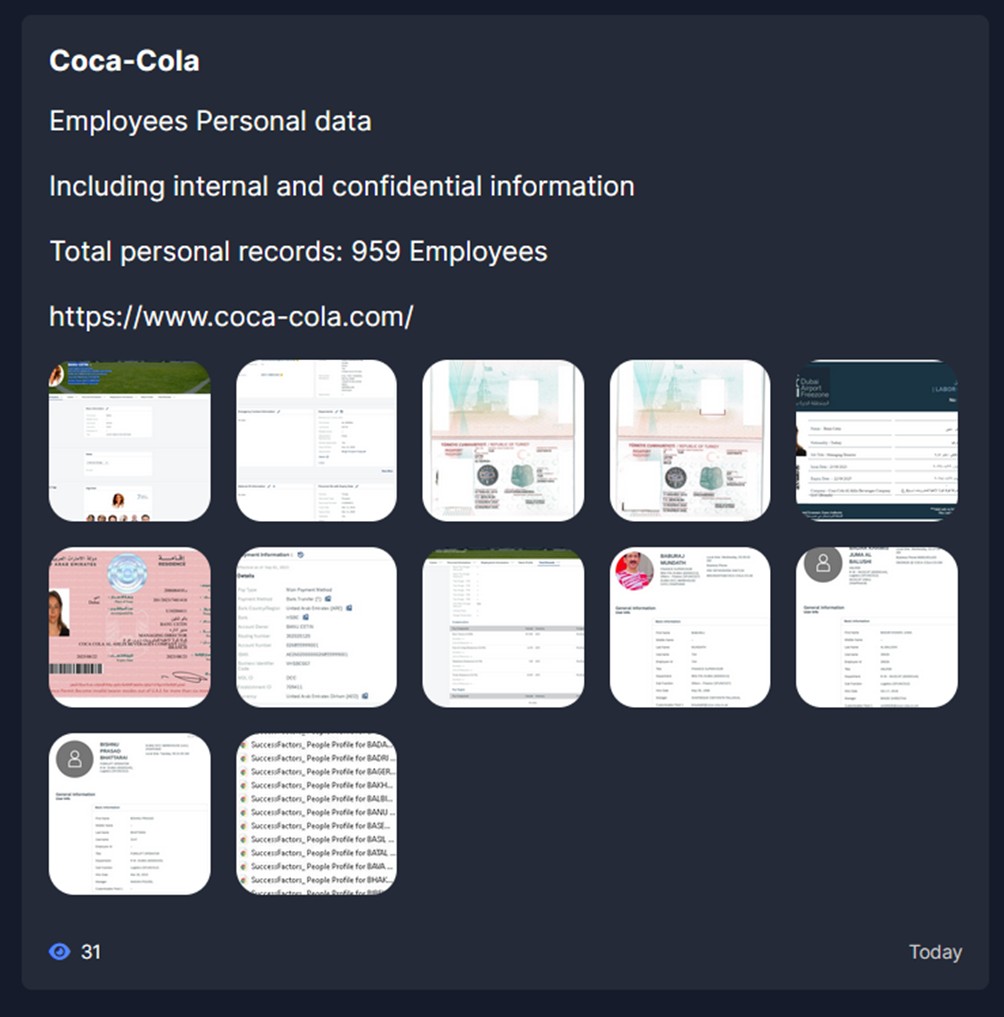

Secondo quanto pubblicato da Everest sul proprio portale Tor, i dati compromessi includono informazioni sensibili relative a circa 959 dipendenti, tra cui:

Screenshot mostrano dati personali, documenti ufficiali e profili utente interni, segnalando un potenziale impatto severo sulla privacy dei dipendenti e sulla sicurezza operativa dell’organizzazione.

Inoltre, un’altra parte dei dati appare in vendita su forum underground, come evidenziato nell’immagine sottostante, a conferma dell’avvenuta esfiltrazione e del tentativo di monetizzazione da parte degli attori coinvolti.

Come prassi del gruppo Everest, è stato attivato un timer visibile sul portale dark web associato all’attacco. Questo countdown rappresenta la scadenza entro la quale l’organizzazione vittima è chiamata a negoziare o pagare un riscatto. Al termine del tempo stabilito, i dati verranno presumibilmente resi pubblici o venduti definitivamente a terzi.

Questo meccanismo di pressione è parte integrante della tattica di triple extortion, che combina cifratura, minaccia reputazionale e in alcuni casi persino il contatto diretto con clienti o partner dell’azienda colpita.

Everest è un gruppo ransomware-as-a-service (RaaS) attivo dal 2020, noto per attacchi mirati a grandi imprese e infrastrutture critiche. Il loro modus operandi si basa spesso sulla collaborazione con access broker, criminali che forniscono credenziali aziendali compromesse ottenute tramite infostealer, phishing o vulnerabilità note.

Una volta all’interno della rete, Everest esegue movimenti laterali, esfiltra dati sensibili e infine avvia la cifratura dei sistemi. Le vittime vengono poi ricattate con la minaccia di divulgare pubblicamente i dati rubati – una strategia nota come double extortion.

Il caso Coca-Cola Emirati Arabi rappresenta un esempio concreto della catena d’attacco moderna: dall’infezione con infostealer all’infiltrazione della rete aziendale, fino all’attacco ransomware e alla vendita dei dati nel dark web.

RHC continuerà a monitorare la situazione e pubblicherà eventuali ulteriori aggiornamenti qualora emergessero informazioni significative.

Invitiamo chiunque sia a conoscenza di dettagli rilevanti a contattarci attraverso la mail crittografata del whistleblower, garantendo la possibilità di rimanere anonimi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…