Nel febbraio 2025 avevamo già osservato il funzionamento di DDoSIA, il sistema di crowd-hacking promosso da NoName057(16): un client distribuito via Telegram, attacchi DDoS contro obiettivi europei, premi in criptovalute.

Una macchina semplice, brutale, ma efficace.

Il suo punto di forza non è la sofisticazione tecnica, ma la capacità di mobilitare rapidamente migliaia di utenti, anche privi di esperienza, trasformandoli in cyber-mercenari occasionali. Bastano uno smartphone, un canale Telegram e un link di download per entrare nella “guerra patriottica”. Nessuna formazione, nessuna competenza, solo click automatizzati e una dashboard con i bersagli assegnati.

Poi è arrivata l’Operazione Eastwood, guidata nei giorni scorsi da Europol, che ha portato allo smantellamento di oltre 100 server in cinque Paesi europei, con arresti in Francia e Spagna.

Ma ciò che emerge va oltre l’immagine dell’attivismo patriottico: prende forma un ecosistema dove propaganda, infrastrutture digitali e strumenti di controllo culturale si intrecciano. Un sistema che colpisce bersagli informatici, ma che — in parallelo — intercetta e indirizza identità, giovani e narrazioni.

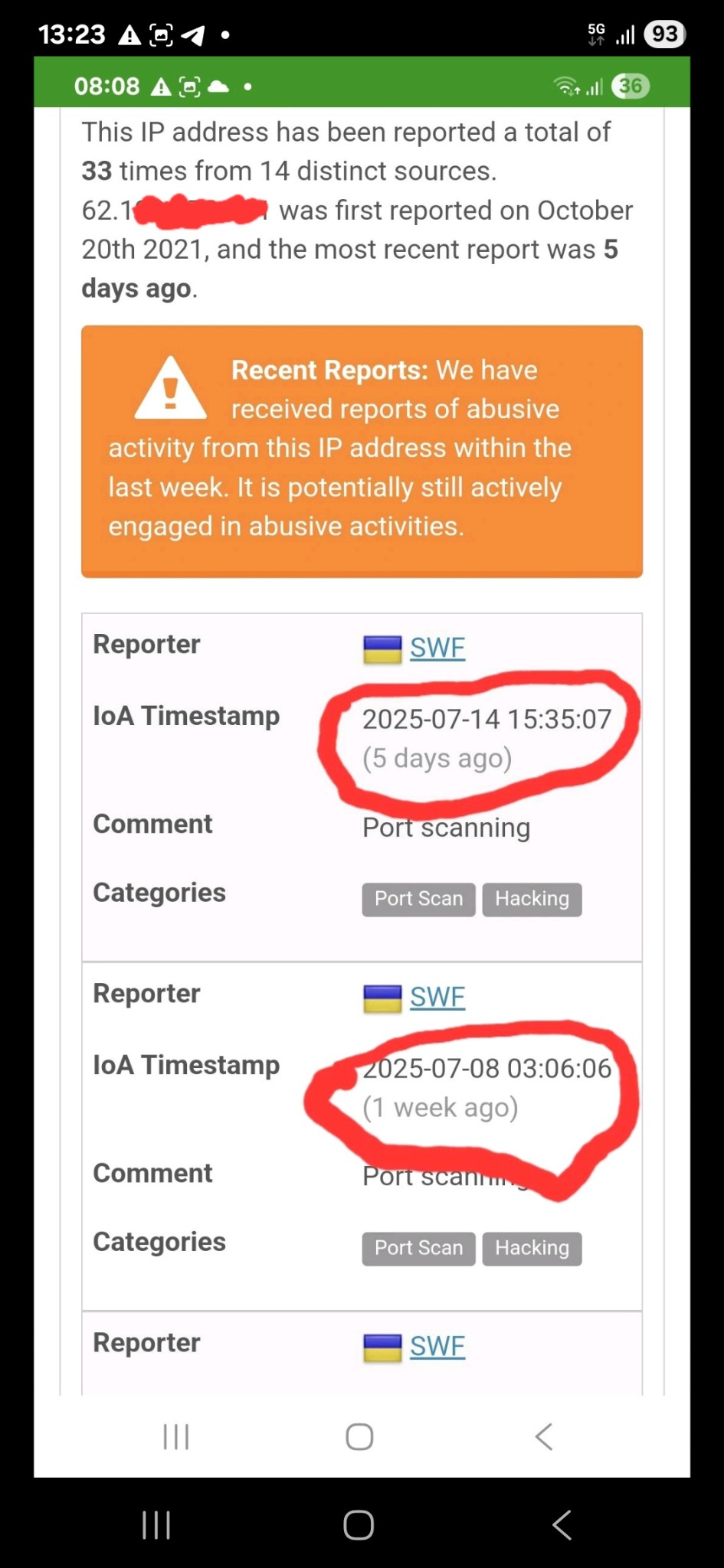

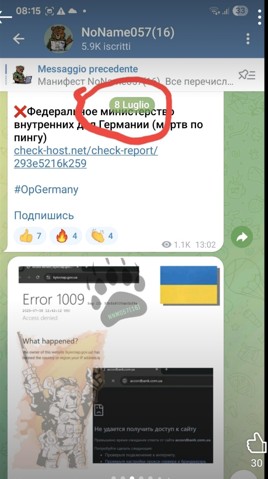

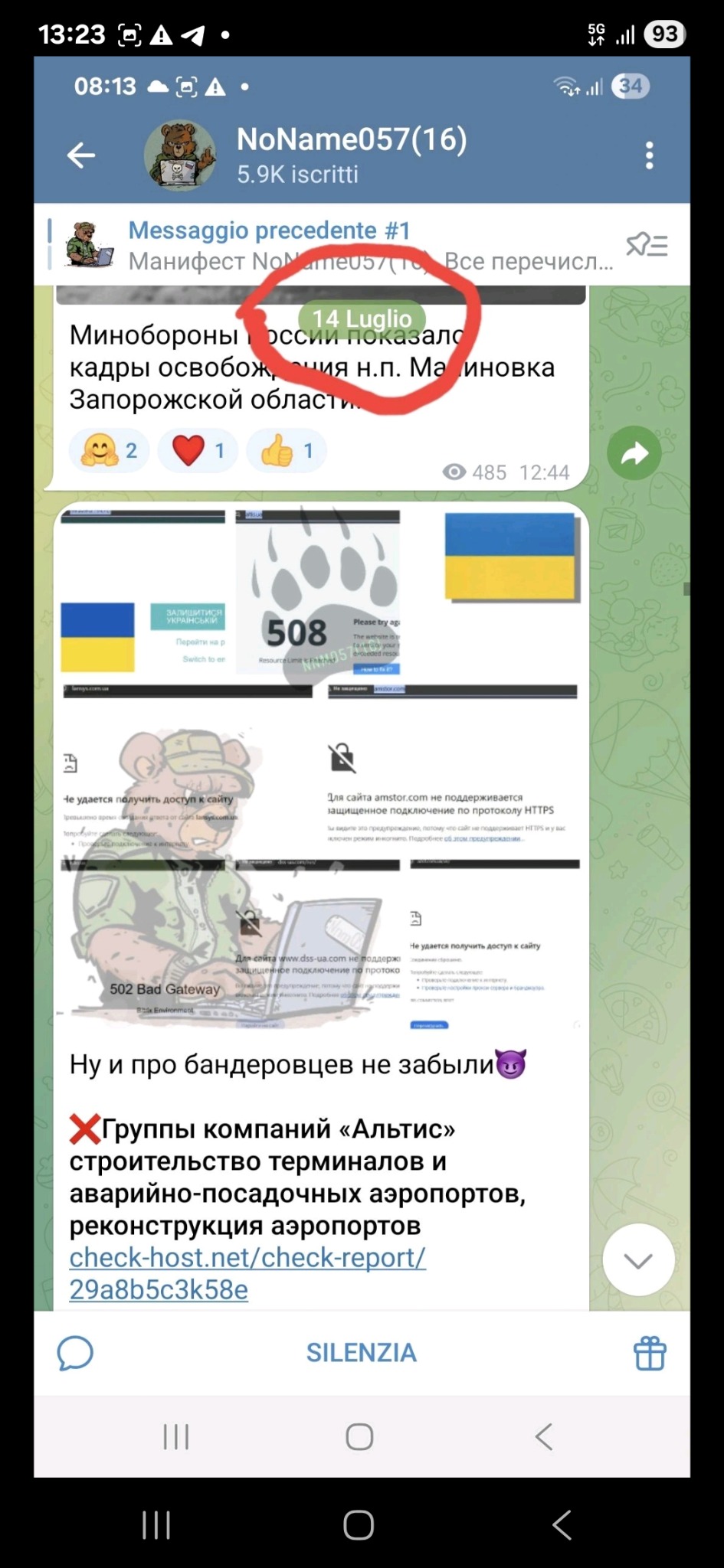

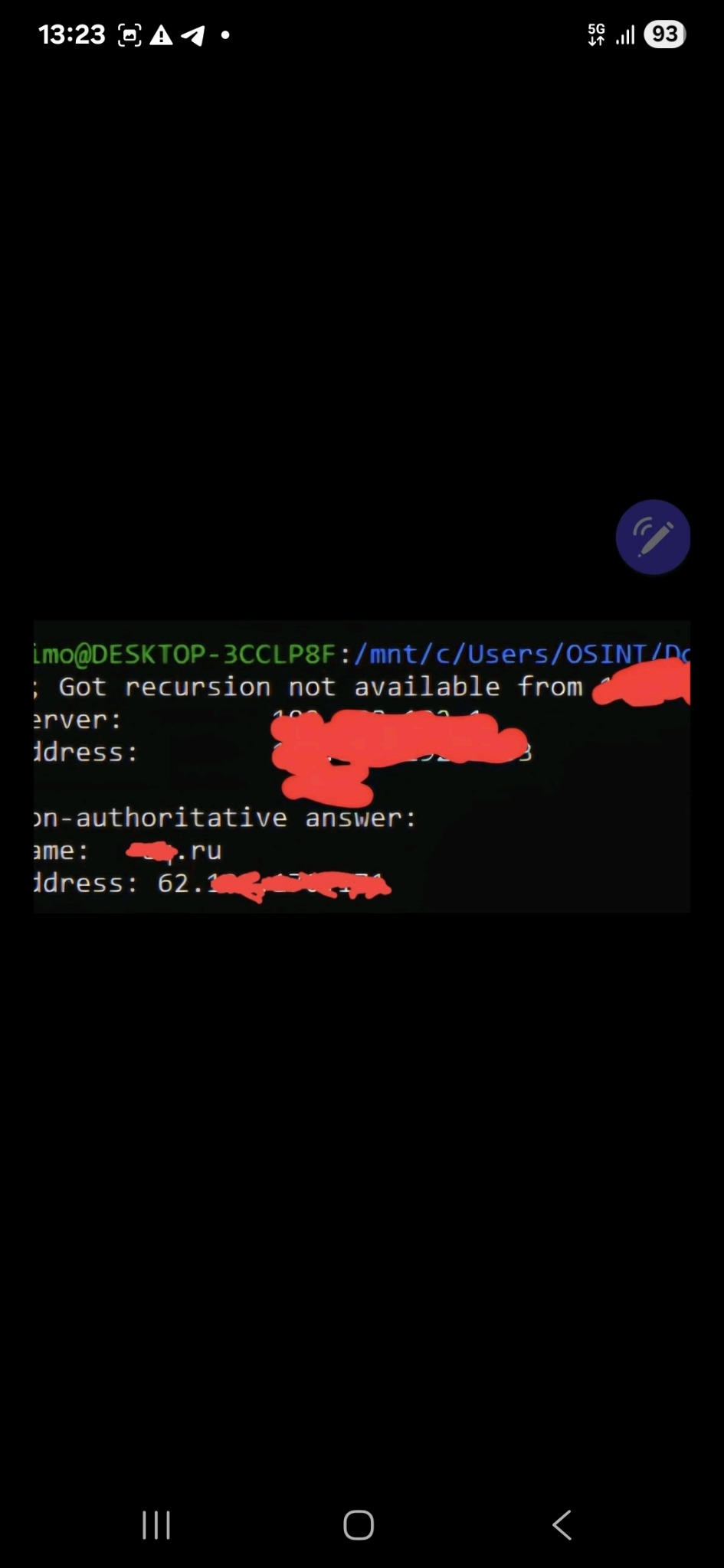

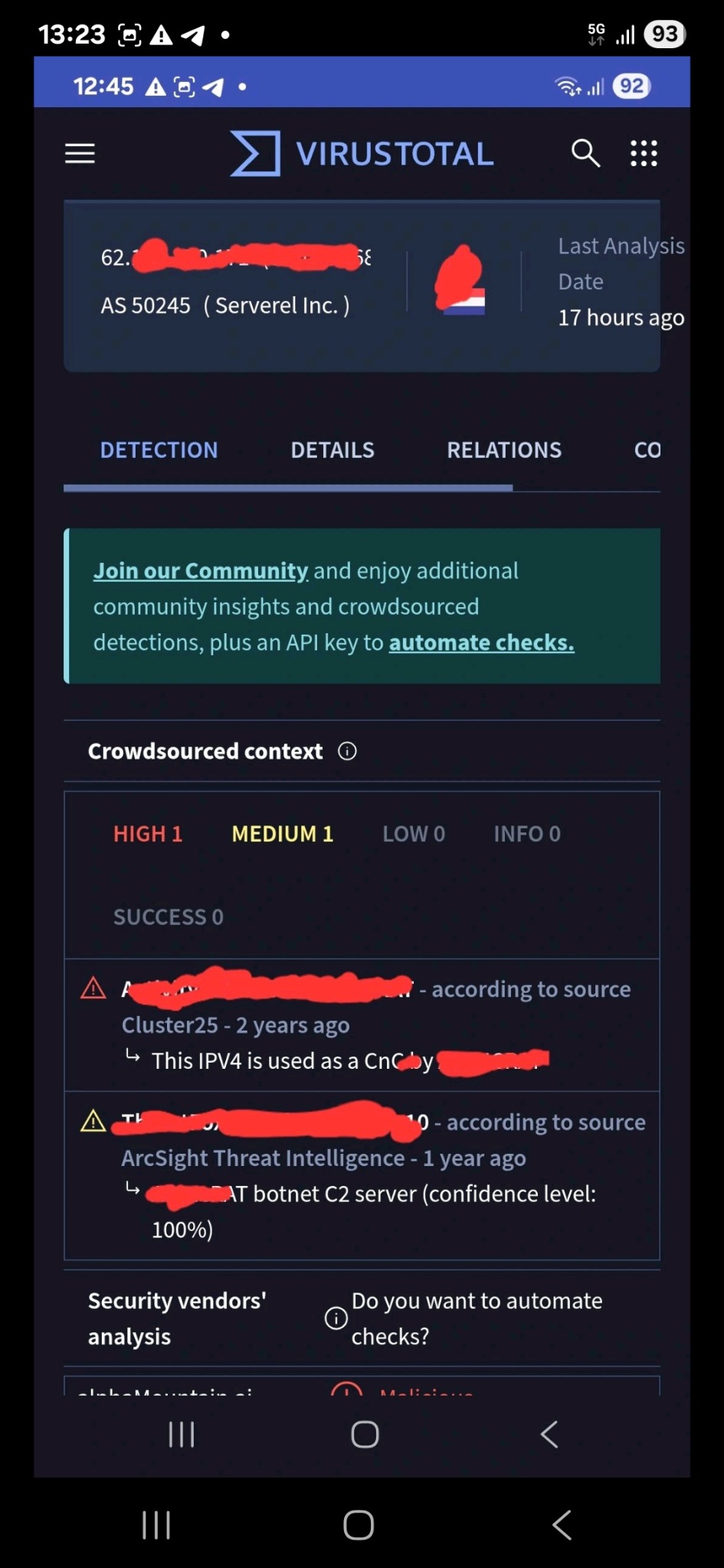

Nei mesi scorsi, un pattern ricorrente ha sollevato sospetti. Più volte, una stessa macchina è apparsa in un database pubblico per attività di port scanning aggressivo, proprio nelle stesse ore in cui NoName057(16) rivendicava attacchi DDoS su Telegram. Un esempio emblematico: l’8 luglio e poi il 14 luglio. Stesso comportamento, stessa macchina, nuova rivendicazione. Analizzando il client DDoSia, distribuito ai volontari, emerge un dettaglio cruciale: un endpoint remoto non dichiarato nel codice. Questo server C2 (Command and Control) agisce come un ‘cervello’ nascosto, inviando comandi criptati per coordinare attacchi simultanei.

Nessun annuncio pubblico, nessun messaggio su Telegram. Solo un task. Non è un attacco spontaneo. È un ordine distribuito.

Questo conferma, se mai ce ne fosse stato bisogno, che il client non è soltanto uno strumento distribuito per “volontari patriottici”, ma riflette una logica centralizzata e funzionale, che solleva dubbi sull’autonomia effettiva del collettivo.

NoName057(16) si configura così non solo come una community, ma come una possibile interfaccia tecnica di un sistema più esteso, in cui compaiono nomi, ruoli e infrastrutture riconducibili — direttamente o indirettamente — a contesti istituzionali

Il sistema funziona. Il client attacca. Il messaggio circola.

Ma chi lo ha costruito? Chi lo comanda davvero?

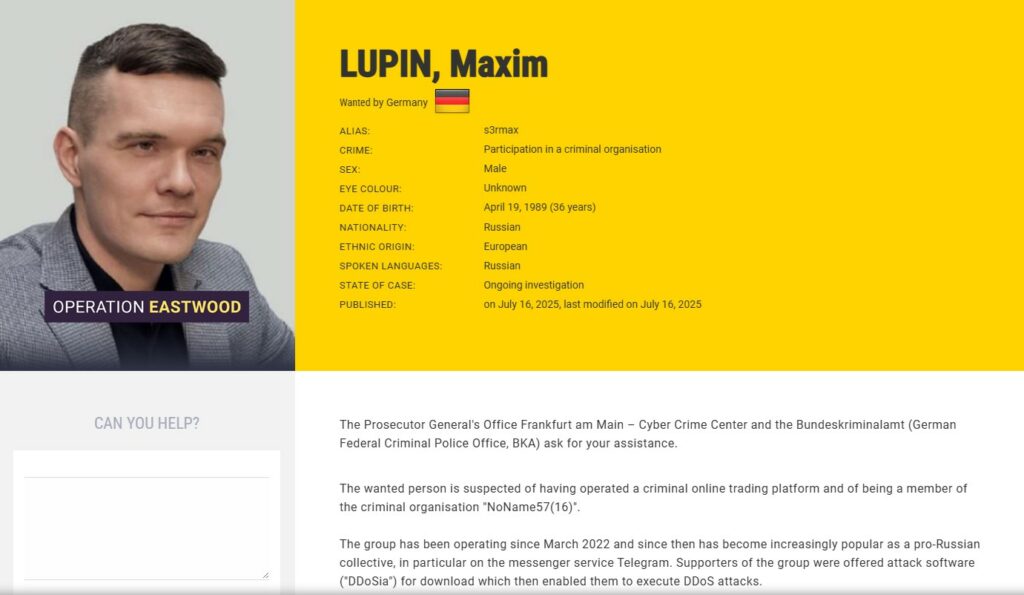

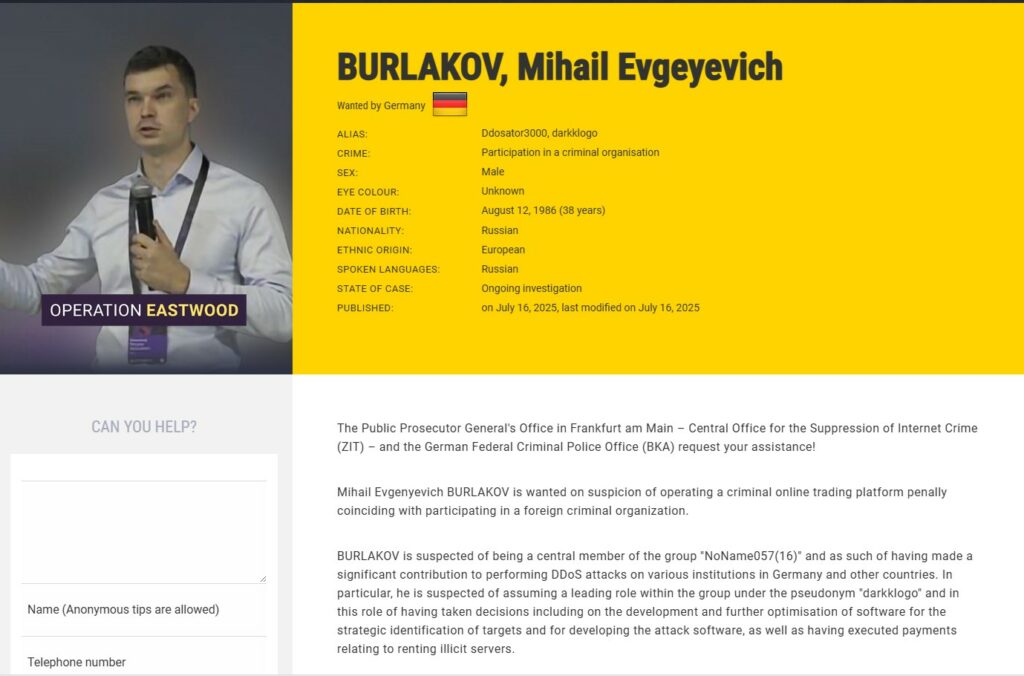

Due nomi cominciano a emergere: Maxim Lupin e Mihail Burlakov.

Grazie all’operazione Eastwood, i mandati internazionali e le evidenze OSINT, emergono due figure chiave:

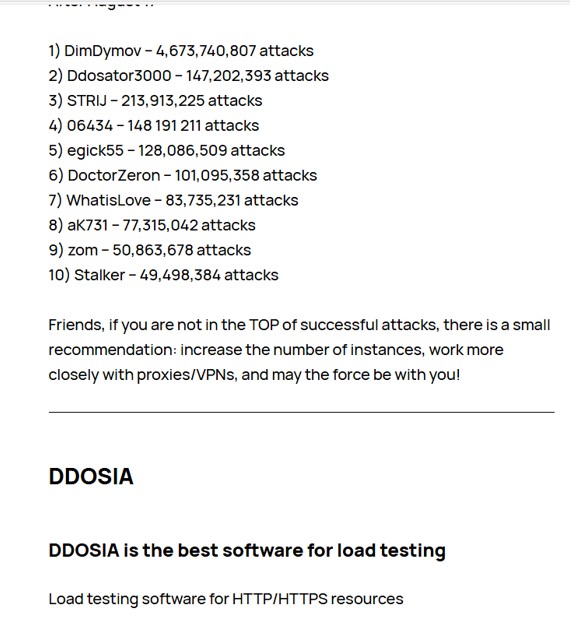

Burlakov è noto nei canali Telegram del gruppo come ddosator3000 o @darkklogo. Risulta premiato nei ranking interni del malware DDoSia. Secondo Europol, ha progettato il codice del client, affittato server illegali per la gestione degli attacchi e partecipato attivamente alla distribuzione del software.

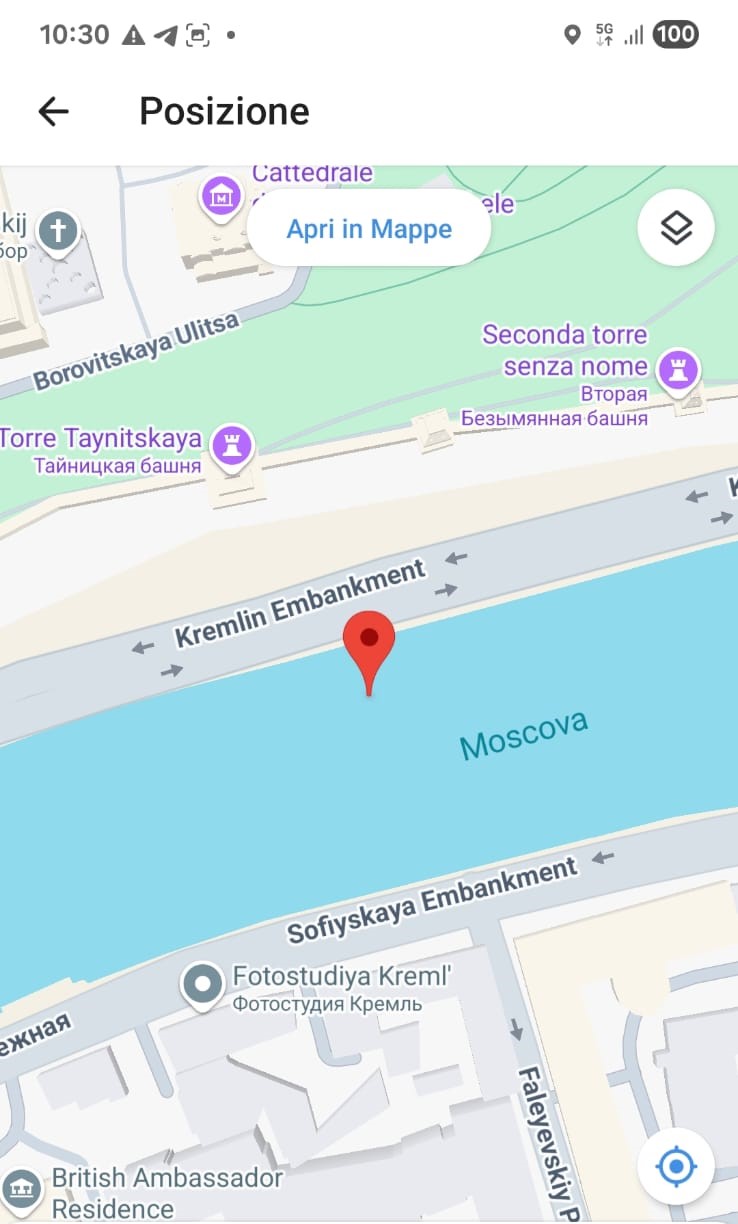

Il suo numero di telefono, pubblicato nei contatti ufficiali dell’università, è associato a un profilo Telegram registrato proprio con l’alias @darkklogo. Gli indirizzi IP collegati a quell’utenza risultano non anonimizzati e riconducibili a una zona ad alta densità istituzionale: il Cremlino

Nessuna precauzione. Nessun anonimato. Solo la certezza dell’impunità.

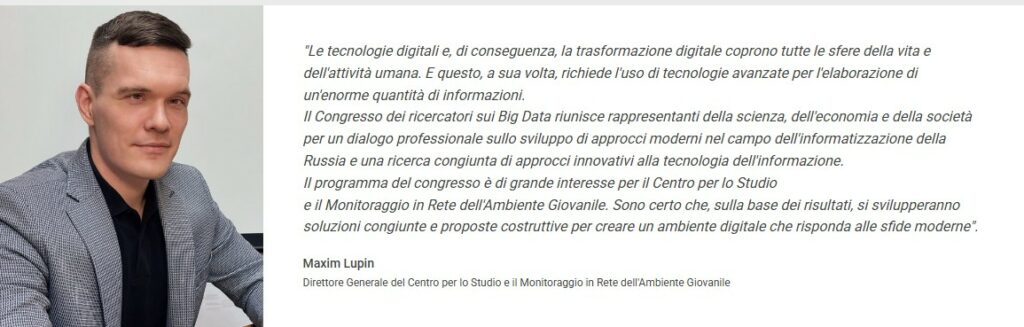

Meno esposto nei canali tecnici, ma centrale nella struttura, è Maxim Nikolaevič Lupin, direttore generale del CISM e figura istituzionale legata a progetti educativi, di sicurezza dell’informazione e “prevenzione ideologica”.

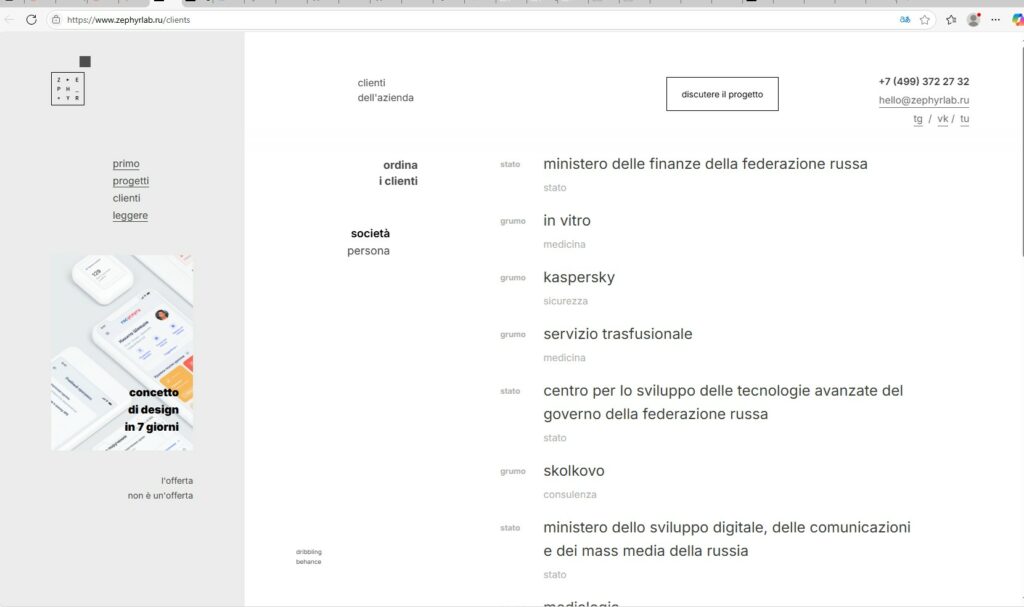

Lupin è accreditato presso la Presidenza della Federazione Russa. Ha lavorato come specialista in sicurezza informatica per l’organizzazione filogovernativa dei veterani Combat Brotherhood e come project manager per ZephyrLab, una società che sviluppa siti web per ministeri federali. È anche sospettato di gestire una piattaforma di trading online illegale.

Se Burlakov scrive il codice, Lupin ne decide l’uso

Il Centro per lo Studio e il Monitoraggio della Gioventù (CISM) non è un centro studi.

Nato su impulso diretto del Cremlino, riceve oltre 2 miliardi di rubli per progetti che mirano, ufficialmente, a “proteggere i giovani da contenuti distruttivi”.

In realtà, è un’infrastruttura che fonde:

Il cuore tecnologico del CISM è il sistema AIS “Prevenzione”, che scandaglia oltre 540 milioni di profili social analizzando post, like, emoji, commenti, hashtag, silenzi.

Ogni adolescente riceve due indici:

I dati vengono de-anonimizzati, profilati e segnalati.

Secondo i documenti trapelati dal Cremlino e analizzati nel progetto investigativo Kremlin Leaks — a cura di Der Spiegel, iStories, VSquare e Frontstory.pl — il sistema è attualmente attivo in almeno 44 regioni russe ed è in fase di integrazione con i database del Ministero dell’Interno.

È intelligenza artificiale al servizio dell’ideologia.

Il CISM lavora a stretto contatto con il Ministero dell’Istruzione e il Centro federale RPSP per gestire i minori deportati dai territori ucraini occupati.

Il modello è chiaro:

Secondo documenti interni ottenuti da Meduza, il Ministero dell’Istruzione ha avviato un monitoraggio sistematico dei minori adottati provenienti dalle regioni occupate. Nella prima metà del 2023, almeno cinque bambini sono deceduti. In un caso documentato, si è trattato di suicidio. Le cause non sono state rese note.

In risposta, è stato attivato un “lavoro preventivo” che include il coinvolgimento diretto del CISM: dietro la retorica della tutela si cela un sistema di sorveglianza algoritmica. Il Centro elabora profili psico-sociali di rischio, ma non per offrire sostegno: l’obiettivo è classificare i minori in base alla loro “devianza”, “opposizione” o fragilità ideologica.

Ogni adolescente schedato riceve una scheda personale con dati identificativi, tracciamento online e indicatori predittivi generati da reti neurali, usati per segnalazioni alle autorità. Il risultato è una schedatura automatizzata basata su comportamenti digitali e opinioni politiche, che cancella ogni anonimato.

Non ci sono prove che il CISM, come istituzione, sia direttamente coinvolto negli attacchi. Ma quando sia il direttore che il vice direttore risultano legati alle stesse infrastrutture usate da NoName057(16), il confine tra “tutela giovanile” e operazioni cibernetiche diventa sempre più sottile. E sempre meno credibile.

NoName057(16), DDoSIA, CISM, AIS Prevenzione, @darkklogo, Maxim Lupin.

Questi nomi compaiono in contesti diversi, ma a volte si sfiorano, si sovrappongono, si parlano.

Non c’è una prova che li unisca in modo diretto.

Ma ci sono pattern, coincidenze temporali, ruoli doppi, infrastrutture condivise.

E soprattutto: assenze strategiche di anonimato, come se non fosse necessario nascondere nulla.

Forse non è un’operazione centralizzata. Forse sì.

Quel che è certo è che non tutto ciò che appare spontaneo lo è davvero.

Il rischio oggi non è solo tecnico, ma culturale.

E capire dove finisce il rumore digitale e dove comincia un disegno strutturato è il primo passo per difendere non solo i server, ma anche la nostra capacità di leggere il presente.

Perché quando algoritmi ideologici schedano i bambini come “oppositivi”, e quando gli stessi architetti digitali progettano sia strumenti di rieducazione che piattaforme d’attacco, il confine tra cybersicurezza e controllo sociale diventa troppo sottile per essere ignorato.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…