Sono venuto a conoscenza di questa tecnica circa 9 mesi fa e ora sto analizzando un attacco condotto da Qilin Ransomware Gang, quindi è giunto il momento di parlarne per far conoscere questa nuova tecnica.

Una delle cose più importanti per la sicurezza negli EDR è la possibilità di intercettare le chiamate al kernel. A questo scopo, i venditori di EDR utilizzano i driver MiniFilter che si caricano all’avvio. Ma cosa succede quando questi driver vengono forzati a essere disabilitati dall’attaccante? L’attaccante può tranquillamente effettuare chiamate al kernel senza essere intercettato dagli EDR.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Quando Windows carica un driver MiniFilter, c’è un ordine per caricarlo; questo ordine è specificato con un parametro che Microsoft fornisce ai driver MiniFilter, chiamato Altitudine. Questa tecnica è semplice e altamente efficace.

Ora vediamo come funziona questo attacco e come fermarlo.

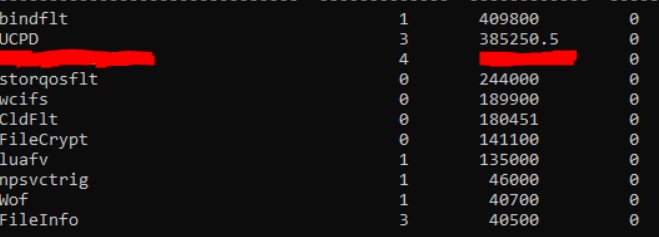

In questa schermata possiamo vedere che abbiamo diversi driver MiniFilter caricati nel nostro sistema e uno di questi è quello dell’EDR. La terza colonna è l’Altitudine del driver.

Cosa succede se modifichiamo l’Altitudine di questi driver, come FileInfo in quella dell’EDR?

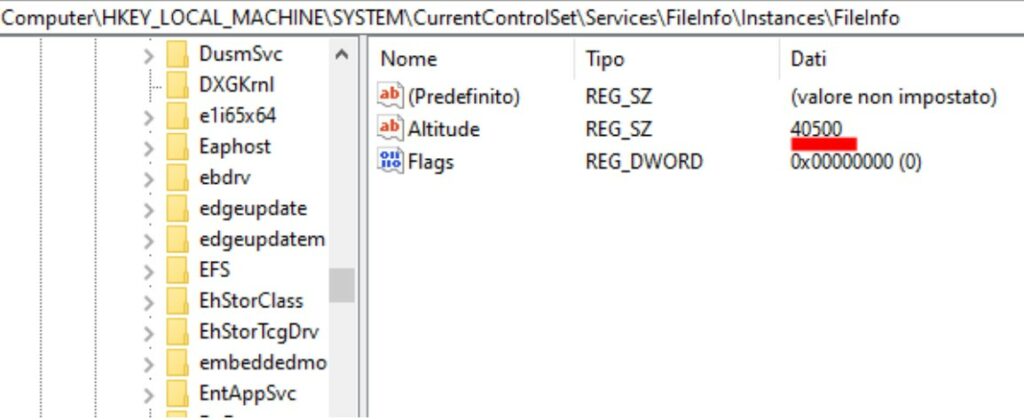

Per fare questo possiamo modificare una chiave di registro REG_MULTI_SZ.

Andiamo a modificare questa chiave specifica con Altitude dal MultiFilter Driver di EDR.

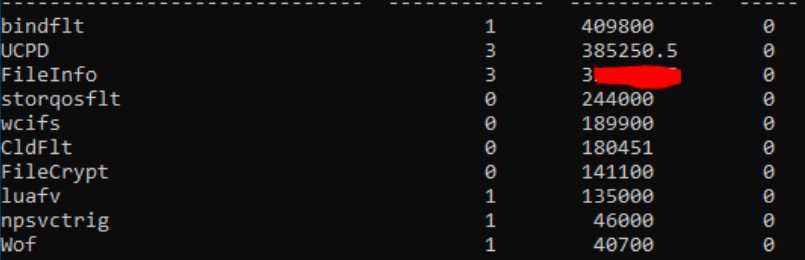

Per rendere effettiva la modifica dobbiamo riavviare l’endpoint. Ora possiamo verificare che la nostra modifica sia effettiva.

Possiamo vedere che ora FileInfo contiene l’altitudine del driver MiniFilter dell’EDR.

Possiamo vedere anche il MiniFilter dell’EDR che prima era caricato ora non lo è più a causa della nostra modifica. Con questa modifica del registro possiamo interagire con i Kernel Callbacks ad esempio senza essere segnalati dagli EDR.

Ho fatto questo test con 6 EDR negli ultimi mesi e NESSUNO di loro ha segnalato la modifica del registro come malevola. Ora, come possiamo monitorarlo? È semplice, possiamo monitorare la modifica di qualsiasi MiniFilter Altitude nel registro e segnalarla come malevola. Con questa tecnica, il Threat Actor

(Qilin Ransomware) che ho visto in un recente attacco, esegue LaZagne senza essere segnalato da EDR.

Spero che i fornitori di EDR possano aggiungere questa telemetria ai loro prodotti, in modo che la tecnica diventi inutile.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.