Il panorama dei “brontosauti” che amano il computer vintage e ancora studiano e fanno ricerca su queste vecchie tecnologie è affascinante.

Mi sono imbattuto di recente, in un hack per commodore 64 veramente sorprendente soprattutto dato che ai giorni nostri, problemi di allocazione di memoria non sussistono per una melodia musicale Midi, o di altra natura che non utilizzi strumenti di hard disk recording.

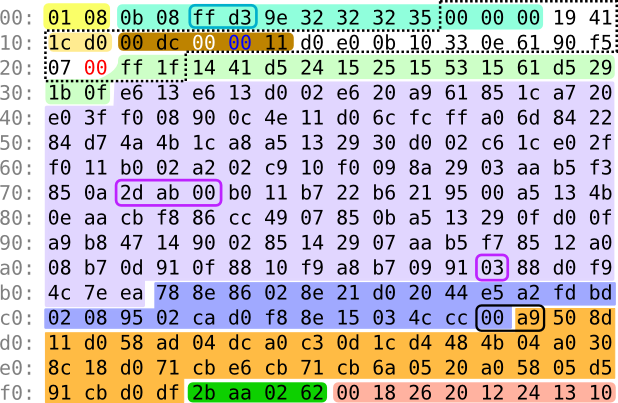

Questa demo dal titolo A Mind Is Born di [Linus Åkesson], ha cercato di fornire una esperienza audiovisiva (suoni ed immagini) all’interno di soli 256 byte su C64.

Anche se a prima vista 256 byte sembrano tanti sui quali lavorare, questa è una vera impresa, come chiarisce il video.

Guidate da un timer di interruzione a 60 Hz, le tre voci del SID vengono utilizzate per suonare rispettivamente la cassa e il basso, la melodia , creando le 64 misure totali della musica utilizzando un registro a scorrimento a feedback lineare (LFSR).

Ciò significa che la melodia è in un certo senso generata in modo casuale, ma abbastanza piacevole da sentire per un orecchio umano.

Per il lato visivo, il C64 funziona in modalità caratteri estesi, utilizzando caratteri insieme a un colore di sfondo per creare modelli interessanti utilizzando quello che è essenzialmente un algoritmo di automa cellulare, sulla scia di quanto abbiamo visto nel gioco “game of life”, quando parlammo del “glider”, il simbolo hacker.

il risultato creato è orecchiabile e assolutamente degna di un ascolto, oltre al fatto che è stato un lavoro degno di nota data la tecnologia e i limiti che sicuramente saranno stati trovati e superati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.