Una pericolosa vulnerabilità chiamata ProxyToken è stata scoperta in Microsoft Exchange .

Un utente malintenzionato può sfruttare questo bug effettuando richieste ai servizi Web del Pannello di controllo di Exchange (ECP), rubando messaggi dalla casella di posta di una vittima.

Inizialmente, il problema è stato scoperto da uno specialista ISC VNPT, che lo ha segnalato agli esperti di Trend Micro Zero-Day Initiative (ZDI) nel marzo 2021.

ProxyToken ha ricevuto la CVE-2021-33766 e fornisce agli aggressori non autenticati l’accesso alle impostazioni della casella di posta dell’utente, dove possono creare una regola di inoltro della posta. Di conseguenza, tutte le email potranno essere recapitate non solo all’utente, ma anche all’account controllato dall’attaccante.

A quanto pare, la radice del problema è che il sito front-end di Microsoft Exchange (Outlook Web Access, Pannello di controllo di Exchange) funge fondamentalmente da proxy per il back-end di Exchange a cui passa le richieste di autenticazione.

Nelle installazioni di Exchange in cui è abilitata l'”autenticazione delegata”, il frontend inoltra le richieste che richiedono l’autenticazione al backend e il backend le identifica in base alla presenza di un cookie SecurityToken. Se nella richiesta /ecp è presente un cookie SecurityToken non vuoto, il frontend delega la decisione di autenticazione al backend.

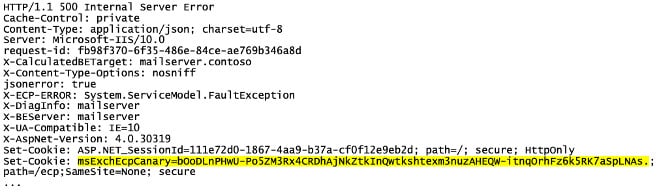

Tuttavia, la configurazione predefinita di Microsoft Exchange non carica il modulo ECP responsabile della delega del processo di convalida (DelegatedAuthModule) per il backend. Di conseguenza, le richieste contenenti un cookie non vuoto denominato SecurityToken che vengono reindirizzate dal frontend al backend non vengono autenticate e le risposte con un errore HTTP 500 espongono il token del Pannello di controllo di Exchange.

Sebbene i dettagli tecnici di ProxyToken siano stati pubblicati solo ora, i tentativi di sfruttare la vulnerabilità sono stati registrati tre settimane fa.

Rich Warren del gruppo NCC ha affermato di aver assistito a molti tentativi di sfruttamento del problema dal 10 di agosto.

Una patch per il problema ProxyToken è stata rilasciata da Microsoft a luglio, e anche allora la vulnerabilità è stata riconosciuta come non critica, perché per un attacco riuscito, un utente malintenzionato ha bisogno di un account sullo stesso server Exchange in cui si trova la vittima.

Tuttavia, l’iniziativa Zero-Day ha ora rivelato i dettagli tecnici del problema e nota che alcuni amministratori di Exchange configurano i propri server in modo tale che sia possibile creare una regola per inoltrare la posta a una posizione arbitraria e, in tali casi, un utente malintenzionato non avrebbe bisogno di credenziali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…