Leggevo l’articolo “Telling users to ‘avoid clicking bad links’ still isn’t working” a cura del NCSC, National Cyber Security Centre, inglese, che pone l’accento sul fatto che, a quanto pare, insegnare agli utenti a non cliccare sulle mail di phishing non sta funzionando.

Le immagini in questo articolo rappresentano alcuni tentativi di phishing reali che mi sono arrivati. Le aziende proprietarie dei loghi sono del tutto estranee a tali mail, anche loro vittime dei tentativi di truffa perpetrati dai cybercriminali.

“One example is advising users not to click on bad links. Users frequently need to click on links from unfamiliar domains to do their job, and being able to spot a phish is not their job. The NCSC carries out and reviews red team operations, and a common observation is that red teamers (and indeed criminals or hostile states) only need one person to fall for a ruse for an attacker to access a network.”

Riceviamo continuamente mail che contengono link da cliccare, anche del tutto legittime. Certo, ne ricevo anche di farlocche, tentativi di phishing attraverso mail o sms che pretendono di indurmi a cliccare sul link malevolo per evitare una scadenza improvvisa, sbloccare una spedizione ferma in dogana, impedire il blocco del conto corrente o chissà cos’altro.

Il phishing più “sbracato” lo riconosco quasi subito e quelle plausibili (talvolta arriva anche del phishing fatto troppo bene…) si meritano comunque un ulteriore approfondimento.

Ma è il mio lavoro e ho le competenze per sapere come analizzare una mail e capire se un link è malevolo o meno.

Possiamo pretendere che tutti, dalla segretaria al contabile al CEO, abbiano queste competenze? Temo di no.

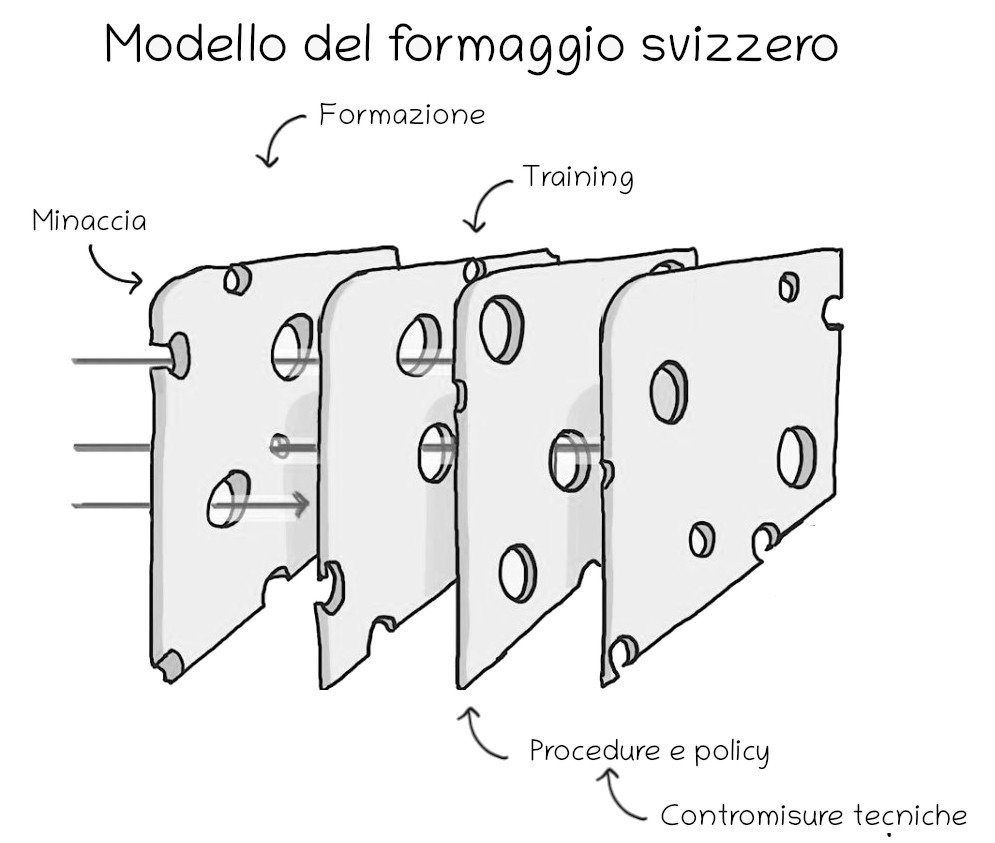

Attraverso la formazione e il training possiamo insegnare agli utenti alcune strategie per evitare di cadere nel phishing, come ad esempio non cliccare sui link inviati via mail, verificare sempre la URL del modulo dove inseriamo le credenziali e via dicendo.

Tuttavia, come conferma anche l’articolo in apertura, talvolta è sufficiente che un solo dipendente cada nel tranello per compromettere una intera organizzazione.

Un rischio un po’ troppo alto, non pensate?

Purtroppo, non possiamo evitare che un utente riceva le mail. E tra quelle mail potrebbe sempre esserci una mail malevola, magari ben confezionata, che causa la compromissione di qualche dato o qualche credenziale. E quelle credenziali potrebbero essere la chiave di accesso del cybercriminale alla rete aziendale (penso alle credenziali di un accesso VPN, oppure ad una mailbox dove, tra le mail, vi sono altre credenziali o istruzioni di accesso…), con tutte le conseguenze che ben conosciamo.

E’ pertanto indispensabile, in ossequio al famoso modello del formaggio svizzero, adottare una serie di contromisure per limitare sia l’accadere dell’errore che le sue conseguenze.

E’ anche necessario che all’interno dell’azienda/istituzione venga stimolata una adeguata “cultura della segnalazione“, dove gli utenti vengono invitati a segnalare le mail sospette o di cui non sono sicuri, prima di procedere ad ulteriori azioni.

Anche mettere a proprio agio gli utenti nel caso di un errore è importante: un incidente informatico è più facilmente mitigabile se si interviene in tempi rapidi. La paura di un rimprovero da parte della vittima potrebbe causare spiacevoli (e costosi) ritardi nell’esecuzione delle procedure di mitigazione e recovery.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…