I ricercatori che hanno analizzato le chat trapelate della famigerata operazione ransomware Conti, hanno scoperto che i team all’interno del gruppo di criminalità informatica russa stavano attivamente sviluppando hack per il firmware.

Secondo i messaggi scambiati tra i membri del gruppo, gli sviluppatori di Conti avevano creato un codice PoC (Proof-of-concept) che sfruttava il Management Engine (ME) di Intel per ottenere l’esecuzione SMM (System Management Mode).

ME è un microcontrollore incorporato all’interno di chipset Intel che esegue un micro-OS per fornire servizi fuori banda. Conti stava analizzando quel componente per trovare funzioni e comandi non documentati che avrebbe potuto sfruttare.

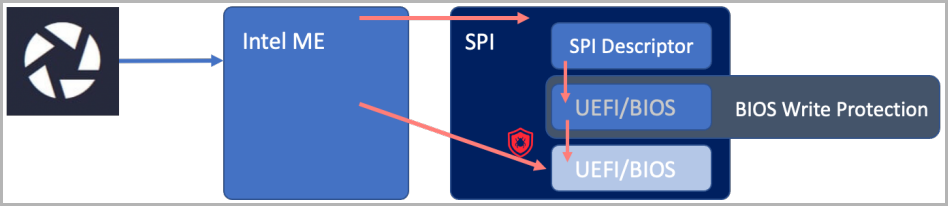

Da lì, Conti potrebbe accedere alla memoria flash che ospita il firmware UEFI/BIOS, ignorare le protezioni in scrittura ed eseguire l’esecuzione di codice arbitrario sul sistema compromesso.

L’obiettivo finale sarebbe quello di eliminare un impianto SMM che funzioni con i privilegi di sistema più elevati possibili (ring-0) mentre praticamente non è rilevabile dagli strumenti di sicurezza a livello di sistema operativo.

È importante notare che, contrariamente al modulo di TrickBot che mirava ai difetti del firmware UEFI, i nuovi risultati indicano che i black hacker stavano cercando di scoprire nuove vulnerabilità sconosciute in ME.

Affinché un attacco al firmware sia possibile, gli attori del ransomware devono prima accedere al sistema tramite un percorso comune come il phishing, lo sfruttamento di una vulnerabilità o l’esecuzione di un attacco alla catena di approvvigionamento.

Dopo aver compromesso il ME, gli aggressori dovrebbero seguire un piano di attacco basato su quali regioni della memoria possono accedere, a seconda dell’implementazione della ME e di varie restrizioni/protezioni.

Eclypsium afferma che sarebbe possibile sovrascrivere il descrittore SPI e spostare l’UEFI/BIOS al di fuori dell’area protetta o l’accesso diretto alla regione del BIOS.

C’è anche lo scenario in cui nemmeno l’ME non ha accesso, nel qual caso gli attori delle minacce potrebbero sfruttare il Management Engine di Intel per forzare un avvio da un supporto virtuale e sbloccare le protezioni PCH che sono alla base del controller SPI.

Conti potrebbe utilizzare questo flusso di attacco per bloccare i sistemi in modo permanente, ottenere la massima persistenza, eludere i rilevamenti di antivirus ed EDR e bypassare tutti i controlli di sicurezza a livello di sistema operativo.

Anche se l’operazione Conti sembra essersi chiusa , molti dei suoi membri sono passati ad altre operazioni di ransomware dove continuano a condurre attacchi.

Ciò significa anche che tutto il lavoro svolto per sviluppare di exploit come quello individuato da Eclypsium nelle chat trapelate continuerà ad esistere.

Come spiegano i ricercatori, Conti disponeva di un PoC funzionante per questi attacchi dalla scorsa estate, quindi è probabile che abbiano già avuto la possibilità di utilizzarlo in attacchi reali.

Il RaaS potrebbe tornare in una forma rinominata, i membri principali potrebbero unirsi ad altre operazioni di ransomware e, nel complesso, gli exploit continueranno a essere utilizzati.

Per proteggerti dalle minacce, applica gli aggiornamenti firmware disponibili per il tuo hardware, monitora ME per le modifiche alla configurazione e verifica regolarmente l’integrità della flash SPI.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…