CrowdStrike ha annunciato i dati emersi dal “CrowdStrike Global Threat Report 2024”, che evidenziano un aumento degli avversari specializzati nell’utilizzo di credenziali e identità rubate per approfittare delle lacune negli ambienti cloud e massimizzare le azioni furtive, la velocità e l’impatto dei cyber attacchi.

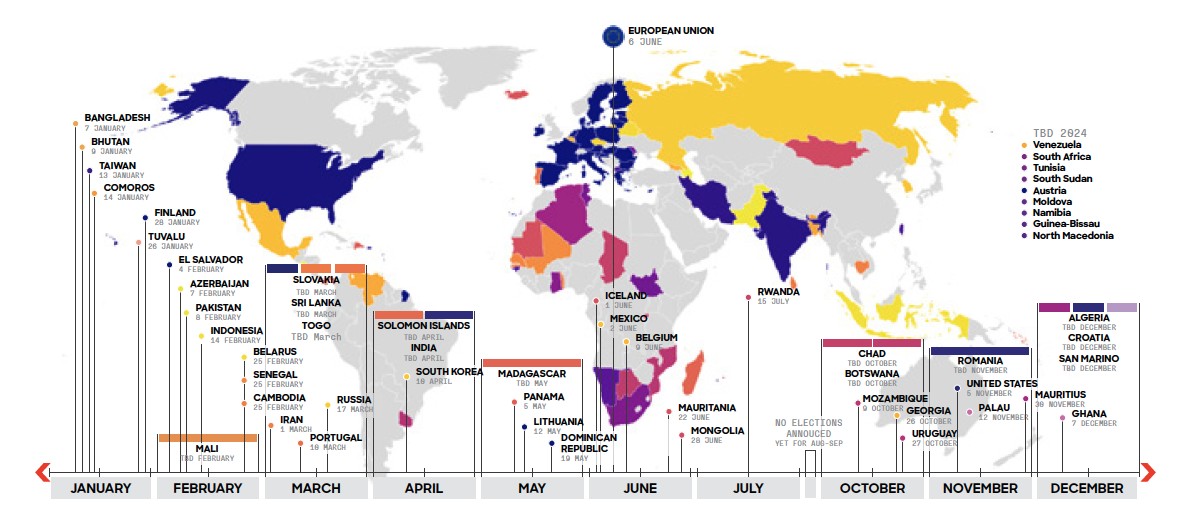

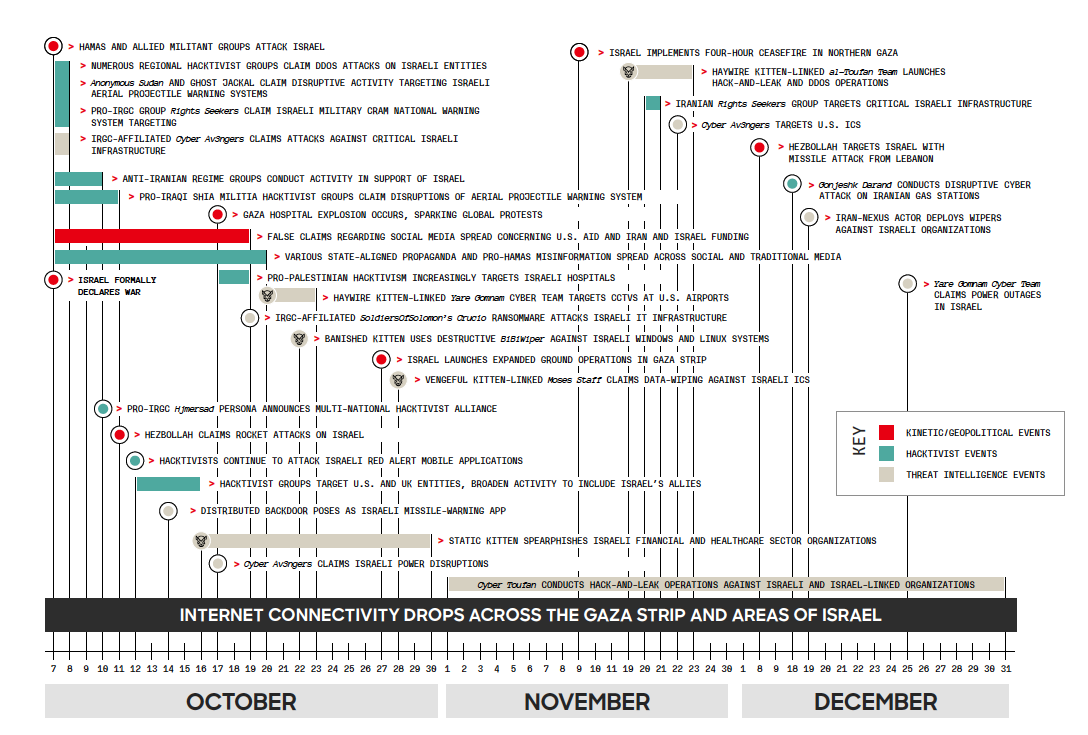

Il rapporto illustra inoltre le principali minacce per il 2024, tra cui figurano il boicottaggio delle elezioni globali e l’uso dell’IA generativa per abbassare le barriere di ingresso e lanciare attacchi più sofisticati.

La decima edizione del rapporto annuale di CrowdStrike, leader nell’ambito della cyber security, mette in luce l’attività di alcuni degli oltre 230 gruppi avversari monitorati finora.

I principali risultati del report 2024 includono:

“Nel corso del 2023, CrowdStrike ha osservato operazioni furtive senza precedenti da parte di audaci gruppi eCrime, attori sofisticati supportati da Stati-nazione e hacktivisti che hanno preso di mira aziende di ogni settore in tutto il mondo. Le tecniche offensive in rapida evoluzione si sono concentrate sul cloud e sull’identità con una velocità mai vista prima, mentre i gruppi avversari hanno continuato a sperimentare nuove tecnologie, come l’AI generativa, per aumentare il tasso di successo e il ritmo delle loro operazioni”, ha dichiarato Adam Meyers, responsabile della divisione Counter Adversary Operations di CrowdStrike.

“Per sconfiggere gli avversari più ostinati, le aziende dovranno adottare un approccio basato sulla piattaforma, alimentata da dati di intelligence e threat hunting, per proteggere l’identità, dare priorità alla protezione del cloud e fornire completa visibilità sulle aree di rischio a livello aziendale”.

In qualità di leader della cybersecurity nell’era dell’intelligenza artificiale, CrowdStrike ha introdotto un approccio alla cybersecurity focalizzato sull’avversario e fornisce ai clienti intelligence, analisi condotte dagli specialisti e tecnologie innovative necessarie per essere all’avanguardia rispetto alle minacce.

Questo approccio unico combina la potenza incomparabile di CrowdStrike Falcon® Intelligence con il team d’élite di threat hunters di CrowdStrike Falcon® OverWatch, per alimentare la piattaforma XDR Falcon® nativa AI di CrowdStrike al fine di accelerare le indagini, rimediare alle minacce e bloccare le violazioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…