Un anno sta per finire e un altro sta per cominciare: cosa è cambiato nel panorama cyber, a cosa – e come – dobbiamo prepararci al 2023? Ne abbiamo parlato con Carlo Mauceli, Chief Technology & Security Officer di Microsoft Italia. La sua è un’importante responsabilità: quella di promuovere l’innovazione del Paese attraverso un piano di sviluppo nazionale, supportando le scelte strategiche in materia ICT di istituzioni ed enti governativi. Laureato in Ingegneria Elettronica – Bioingegneria presso il Politecnico di Milano, Mauceli, opera nel mondo della cybersecurity ma afferma di non avere mai abbandonato “l’amore per il connubio tra ingegneria e tutto ciò che ruota intorno alla vita”.

Nel Febbraio 2022 abbiamo intervistato Carlo Mauceli mentre le trattative tra Kiev e Mosca ci lasciavano con il fiato sospeso: dieci mesi dopo scopriamo un panorama cyber completamente mutato dall’inizio del conflitto. Cosa è successo?

Tra le risposte, l’esplosione della criminalità informatica grazie allo scambio di strumenti e tattiche con i gruppi ‘nation-state’ più forti al mondo che ha dato origine alla minaccia tecnologica che vediamo oggi. Quali sono le sfide in un panorama geopolitico dove cyberspazio e tensioni accelerano? Quale stabilità nella tempesta? Quali, invece, le opportunità per il nostro Paese?

Per chi è iscritto a Linkedin può guardare parte dell’intervista live, per chi non è iscritto, invece, a breve, l’intervista sarà caricata anche sul canale Youtube di Red Hot Cyber.

‘Grazie Carlo Mauceli per avere accettato questa intervista con Red Hot Cyber che ha come obiettivo quello di divulgare l’importanza della cybersecurity ad un numero ampio di persone. Crediamo, infatti, che solo attraverso la collaborazione sia possibile in qualche modo ridurre i rischi di una società sempre più informatizzata’.

OLIVIA: Dunque Carlo, cosa è cambiato nel panorama cyber, a cosa – e come – dobbiamo prepararci al 2023?

CARLO MAUCELI: Come prima cosa vi do tre elementi che danno il quadro dela situazione e ci aiutano ad introdurre gli argomenti di cui parleremo:

Un altro aspetto che ritengo fondamentale e che rappresenta uno dei problemi della sicurezza informatica è legato al difetto di percezione nei confronti dei rischi tecnologici, i quali vengono considerati una minaccia, in prevalenza, solo nel breve termine. A questo riguardo, basterebbe approfondire quanto segnalato nel Global Risk Report 2022 pubblicato all’ultimo World Economic Forum che parla, appunto, di difetto di percezione dei rischi globali (blind spot in risk perceptions).

Appare chiaro, quindi, come parlare dei rischi legati al 2023 sia abbastanza superfluo anche se dobbiamo farlo. E allora possiamo dire che, alla luce di quanto espresso, i rischi saranno gli stessi ma di proporzioni ancora maggiori e toccheranno anche aree nuove perché la tecnologia corre ad una velocità inversamente proporzionale alla crescita della cultura della sicurezza e alla volontà di cambiare le regole del gioco.

Approfondendo un po’, la prima e la seconda domanda, in realtà, hanno un collegamento molto forte; collegamento che è legato ad un aspetto che, per molto tempo, non avevo considerato e che, invece, grazie a White Geoff, un giornalista d’inchiesta, ed al suo libro crime.com ho potuto realizzare, C’è una ragione precisa se i crimini informatici sono sempre più all’ordine del giorno. Non è solo a causa della crescente dipendenza della società dalle tecnologie vulnerabili. E non è solo perché giornalisti, politici e istituzioni potenti sono sempre più presi di mira dagli hacker.

La criminalità informatica è esplosa grazie alla convergenza dei gruppi di hacker più potenti al mondo di cui, però, si è parlato poco.

Geoff racconta che dall’inizio del nuovo millennio, uno scambio di strumenti e tattiche tra questi criminali che operano nell’ombra ha dato origine alla minaccia tecnologica che vediamo oggi e il crimine informatico è diventato un pericolo onnipresente. Poiché la nostra società si è spostata online, i criminali informatici hanno iniziato a colpire i servizi essenziali su cui tutti facciamo affidamento: ospedali, centrali elettriche, mezzi di informazione e processi politici.

Sono tre le forze a guidare questa nuova ondata di attacchi: bande organizzate di criminali informatici, movimenti “hacktivisti” e hacker legati agli stati nazionali. La criminalità organizzata è esistita fin dagli albori dell’hacking informatico, ed è ormai fortemente radicata, poiché per i suoi membri è ovviamente più sicuro derubare persone e istituzioni virtualmente piuttosto che di persona. Le loro tattiche seguono un modello basato su volumi elevati e margini ridotti: se riescono a rubare 5 dollari da un milione di persone, le vittime magari non se ne accorgeranno nemmeno, ma gli hacker avranno comunque rubato 5 milioni di dollari. Ciò ha generato un’industria sofisticata che gestisce le proprie redditizie imprese criminali come delle startup della Silicon Valley.

Ma dal momento in cui gli strumenti di attacco indiscriminato di queste gang hanno cominciato a trapelare, si sono verificate delle perdite che vanno ben oltre il solo livello finanziario. Sebbene i gruppi di hacktivisti siano probabilmente nati come movimenti di protesta online, le loro tattiche sono state rapidamente adottate dai criminali informatici e vengono ora ampiamente sfruttate da altri per scopi più cinici e loschi. La loro capacità di farsi pubblicità e di ottenere il sostegno del giornalismo ha avuto effetti disastrosi sulle loro vittime, che hanno visto la propria reputazione aziendale rovinata e le cui compagnie in alcuni casi sono state completamente distrutte.

Forse la cosa più preoccupante di tutte è che gli stati nazionali ne stiano approfittando sempre di più, aggiungendo squadre di hacker all’arsenale di armi a disposizione delle loro strutture militari e di intelligence. Non si tratta di operazioni illecite, fatte sottobanco, bensì di squadre altamente qualificate, professionali e ben finanziate. In passato, il loro lavoro era spesso nascosto e mirato a obiettivi ben precisi ma in seguito, le cose sono cambiate. Gli ultimi decenni hanno dunque visto l’emergere di questi tre gruppi, la cui influenza si è fatta decisiva a mano a mano che gli esseri umani sono diventati sempre più connessi fra loro e dipendenti dalla tecnologia. Ora i loro rispettivi mondi stanno iniziando a fondersi.

La criminalità organizzata ha adottato le potenti tecniche degli hacker degli stati nazionali. Gli hacktivisti sono arrivati a operare attacchi indistinguibili da quelli della criminalità organizzata. Gli stati nazionali hanno sfruttato le tattiche di pubblica umiliazione tipiche degli hacktivisti, come pure gli strumenti devastanti e spesso indiscriminati dei truffatori online.

Un tempo il termine “crimine informatico” veniva associato principalmente alle frodi con carte di credito e ai furti bancari online, ma per via della contaminazione tra questi tre diversi gruppi è sempre più difficile tracciare delle chiare linee di separazione. Il crimine informatico non riguarda più solo i soldi: a essere violato è, in alcuni casi, il tessuto sociale stesso.

OLIVIA: Guardando al panorama cyber abbiamo tre principali attori che si muovono nelle reti: cyber criminali, hacktivisti e gruppi APT nation-state.

Parliamo dei gruppi di hacktivisti: il 27 febbraio 2022 Mykhailo Fedorov, Ministro per la trasformazione digitale dell’Ucraina ha comunicato la creazione di un “Esercito informatico (IT Army)”, in termini storici questo appello non ha precedenti e ha implicazioni etiche, strategiche e di sicurezza notevoli, sulle quali spesso abbiamo taciuto. Quali sono i pericoli e le implicazioni? Ad esempio parliamo degli attacchi copycat.

CARLO MAUCELI: In realtà non è la prima volta che uno Stato dà vita ad un esercito cibernetico e non è la prima volta che uno Stato definisce un progetto vero e proprio di creazione, crescita e formazione di guerrieri cibernetici. Mi riferisco alla Corea del Nord. In Corea del Nord, già a partire dalle scuole elementari, vengono identificati da subito i bambini che hanno una propensione per la matematica affinché acquisiscano più familiarità coi computer rispetto agli altri. Alle scuole superiori si tiene un concorso annuale di programmazione. E questo avviene a livello cittadino, provinciale e nazionale, per cui riescono a ottenere il meglio del meglio con questo tipo di selezioni. I migliori potranno poi frequentare le università specializzate. Alcuni frequenteranno le scuole militari di hackeraggio. È un vero e proprio sistema studiato per poter avere a disposizione il meglio del meglio.

La Corea del Nord ha bisogno di un sistema del genere perché, a differenza dei paesi più sviluppati, non può fare affidamento su una cultura in cui gli hacker sono spesso autodidatti, ossia sono messi nelle condizioni di poter affinare le proprie abilità da soli e con i propri mezzi. Ciò non è possibile in Corea del Nord perché le case non hanno computer o accesso a internet, per cui tutto si svolge soltanto attraverso il sistema scolastico.

Si tratta di una tattica messa a punto da decenni. Kim Jong-il, il defunto leader supremo del paese (1941-2011), conosceva l’importanza del cyberspazio nei conflitti. «La vittoria e la sconfitta della guerra moderna dipendono dal modo in cui conduciamo la guerra elettronica» si ritiene abbia affermato in una serie di direttive militari del 2005. Quattro anni dopo, l’amministrazione nordcoreana creò un dipartimento chiamato Reconnaissance General Bureau in cui riunì le sue unità di guerra cibernetica spostandole più in alto all’interno della gerarchia militare del paese, che è rigidamente organizzata e ben finanziata.

Nel giro di pochi anni questo dipartimento avrebbe creato una delle squadre di hacker di stato più dannose del pianeta, stando a quanto sostengono i ricercatori che ne hanno seguìto l’ascesa. Tale squadra è diventata nota come “Lazarus Group”, nome che fa riferimento alla sua capacità di sopravvivere e svilupparsi all’interno dei sistemi delle vittime anche quando sembra che sia stata sradicata.

Uno dei motivi per cui paesi come la Corea del Nord ricorrono ai crimini informatici è il loro basso costo: sono più economici di carri armati, jet da combattimento e missili, sicuramente costano meno di un programma di armamento nucleare, e dunque risultano perfetti per paesi con risorse limitate che cercano di fronteggiare avversari più potenti.

Secondo alcuni rapporti, la Corea del Nord dispone di circa 6.000 “cyber guerrieri”. La copertura mediatica a questo proposito è spesso allarmistica: vale la pena ricordare che sono molti i paesi che dispongono di cyber-eserciti, compreso il Regno Unito, che almeno dal 2013 ha sviluppato «competenze informatiche militari ad ampio spettro, inclusa la capacità di attaccare». Ma mentre molti hacker governativi si concentrano sulla raccolta di informazioni o sul vantaggio strategico, i ricercatori vedono una differenza fondamentale rispetto ai cyber guerrieri della Corea del Nord: questi ultimi colpiscono per denaro.

A mano a mano che la reputazione del Lazarus Group cresceva, gli esperti di sicurezza informatica iniziarono a capire che i suoi attacchi più significativi erano motivati dalla necessità di alimentare le casse del governo. Ci sono buone ragioni per cui ciò potrebbe effettivamente corrispondere a verità: nonostante la discontinua riconciliazione con gli Stati Uniti e la Corea del Sud, l’attuale regime nordcoreano è stato bersaglio di pesanti sanzioni, in particolare a seguito dell’aumento dei test missilistici sotto Kim Jong-un, figlio e successore di Kim Jong-il come leader supremo. Tra le misure punitive, nel marzo 2013 il Consiglio di Sicurezza delle Nazioni Unite ha approvato la risoluzione 2094, che impediva alla Corea del Nord i trasferimenti di grandi quantità di denaro e ne limitava severamente i legami con il sistema bancario internazionale.

Un paese in cui la popolazione moriva di fame ora veniva privato anche dell’accesso finanziario.

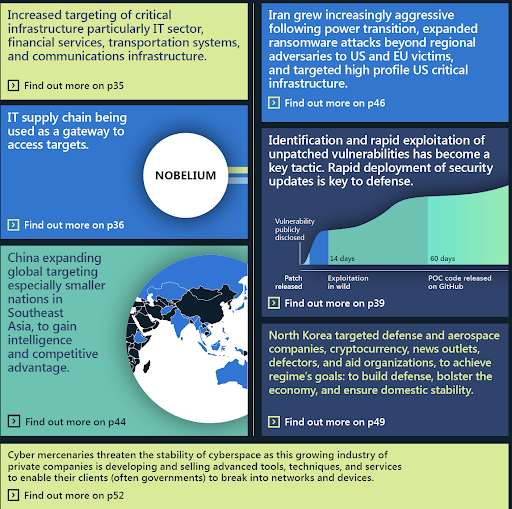

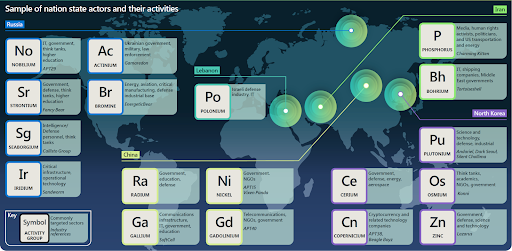

Tornando alla situazione generale e agli impatti che attori simili possono avere sulla società, è bene ricordare che gli sviluppi politici dell’ultimo anno hanno plasmato le priorità e la tolleranza al rischio dei threat actor sponsorizzati dallo stato in tutto il mondo. Poiché le relazioni geopolitiche si sono interrotte e alcuni elementi hanno acquisito un maggiore controllo in alcune nazioni, gli attori informatici sono diventati più sfacciati e aggressivi. Per esempio:

Sebbene gli attori degli stati nazionali possano essere tecnicamente sofisticati e impiegare un’ampia varietà di tattiche, i loro attacchi possono spesso essere mitigati da una buona igiene informatica. Molti di questi attori si affidano a mezzi relativamente a bassa tecnologia, come le e-mail di spear-phishing, per fornire informazioni sofisticate invece di investire nello sviluppo di exploit personalizzati o nell’utilizzo di ingegneria sociale mirata per raggiungere i loro obiettivi.

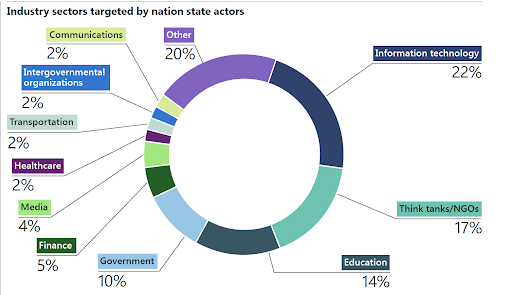

Gli attori degli stati nazionali hanno una varietà di obiettivi che possono portare a prendere di mira gruppi specifici di organizzazioni o individui. Nell’ultimo anno gli attacchi alla supply chain sono aumentati, con particolare attenzione alle aziende IT. Compromettendo i fornitori di servizi IT, questi attori sono spesso in grado di raggiungere il loro obiettivo originale attraverso la creazione di un rapporto di fiducia con l’azienda che gestisce i sistemi connessi o, potenzialmente, eseguire attacchi su una scala molto più ampia compromettendo centinaia di clienti downstream in un unico attacco. Dopo il settore delle tecnologie dell’informazione, le attività più frequentemente prese di mira sono stati i gruppi di accademici collegati alle università e i funzionari governativi. Questi sono “obiettivi morbidi” per lo spionaggio ma importanti per raccogliere informazioni su questioni geopolitiche.

In definitiva, non conoscere la storia, passata e presente, difficilmente ci permetterà di percepire i rischi di vivere in un mondo come quello attuale in cui la tecnologia è pervasiva e in cui le scelte su quali rischi debbano essere accettati, vanno prese in modo ponderato ma al tempo stesso in maniera definitiva; dove per definitivo intendo la volontà e la capacità di smetterla di credere che una certa cosa non può essere abbandonata perché costa troppo farlo o perché, semplicemente, funziona.

OLIVIA: Ransomware: cosa cambia nel panorama con malware sempre più evoluti, con il ransomware as a service, i kit pronti all’uso e malware sempre più difficili da rilevare? Inoltre, nel report di Orange Cyberdefense – Security Navigator 2023 – parlando agli attori delle minacce segnale: sembra che molte industrie abbiano a che fare con più “attori” interni che esterni. Chi è più pericoloso dei due?

CARLO MAUCELI: Basta guardare questa fotografia per rendersi conto a cosa siamo di fronte.

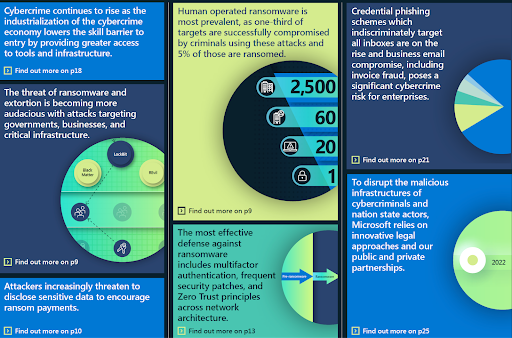

I criminali informatici continuano ad agire come sofisticate imprese a scopo di lucro. Gli aggressori si stanno adattando e stanno trovando nuovi modi per implementare le loro tecniche, aumentando la complessità di come e dove ospitano l’infrastruttura operativa delle varie campagne di attacco. Allo stesso tempo, i criminali informatici stanno diventando più frugali. Per ridurre il loro sovraccarico e aumentare l’apparenza di legittimità, gli aggressori stanno compromettendo reti e dispositivi aziendali per ospitare campagne di phishing, malware o persino utilizzare la loro potenza di calcolo per estrarre criptovaluta.

Negli ultimi anni, il ransomware è passato da un modello in cui una singola “banda” avrebbe sviluppato e distribuito un payload ransomware al modello ransomware as a service (RaaS) che consente ad un gruppo di gestire lo sviluppo del payload ransomware e fornire servizi per il pagamento e l’estorsione tramite perdita di dati ad altri criminali informatici, quelli che effettivamente lanciano gli attacchi ransomware, indicati come “affiliati” per un taglio dei profitti.

Questo franchising dell’economia del crimine informatico ha ampliato il pool di attaccanti. L’industrializzazione degli strumenti dei criminali informatici ha reso più facile per gli aggressori eseguire intrusioni, esfiltrare dati e distribuire ransomware.

Contrariamente a come il ransomware è a volte ritratto dai media, è raro che una singola variante di un ransomware sia gestita da una singola “Ransomware Gang” totalmente. Invece, ci sono entità separate che creano malware, ottengono l’accesso alle vittime, distribuiscono ransomware e gestiscono i negoziati di estorsione.

L’industrializzazione dell’ecosistema criminale ha portato a:

Tutte le campagne ransomware gestite dall’uomo condividono dipendenze comuni dettate dalla debolezza sul fronte sicurezza. In particolare, gli aggressori di solito approfittano della scarsa igiene delle organizzazioni come la mancanza di patch e di Multi Factor Authenticaton per proteggere l’identità digitale.

OLIVIA: Gruppi Nation-State: i loro attacchi precedono, accompagnano i conflitti fisici. I target seguono gli obiettivi politici-economici: quali sono i settori maggiormente a rischio? Di solito, tali minacce colpiscono alcune infrastrutture critiche per paralizzare i settori economico, militare o politico di un paese. Ad esempio, gli attori delle minacce degli stati-nazione possono rubare dati militari o hackerare i sistemi ferroviari, ma possono anche occuparsi di spionaggio. Quale ruolo hanno i nation-state nella corsa alla leadership tecnologica, nella guerra e soprattutto nei conflitti mondiali globali?

CARLO MAUCELI: Il 23 febbraio 2022 il mondo della sicurezza informatica è entrato in una nuova era, l’era della guerra ibrida. Quel giorno, poche ore prima che i missili fossero lanciati e i carri armati attraversassero i confini, gli attori russi hanno lanciato un massiccio attacco informatico distruttivo contro obiettivi del governo ucraino, della tecnologia e del settore finanziario. Gli attori degli stati nazionali stanno lanciando attacchi informatici sempre più sofisticati, progettati per eludere il rilevamento e promuovere le loro priorità strategiche. L’avvento del dispiegamento di armi informatiche nella guerra ibrida in Ucraina è l’alba di una nuova era del conflitto. La Russia ha anche sostenuto la sua guerra con operazioni atte ad influenzare l’opinione pubblica usando la propaganda per influenzare le opinioni in Russia, Ucraina e nel mondo.

Al di fuori dell’Ucraina, gli attori degli stati nazionali hanno aumentato l’attività e hanno iniziato a utilizzare i progressi nell’automazione, nell’infrastruttura cloud e nelle tecnologie di accesso remoto per attaccare una serie più ampia di obiettivi. Le supply chain IT aziendali che consentono l’accesso agli obiettivi finali sono state spesso attaccate. L’igiene della sicurezza informatica è diventata ancora più critica poiché gli attori hanno rapidamente sfruttato le vulnerabilità non coperte da patch, utilizzato tecniche sofisticate e brute force atttack per rubare le credenziali e offuscato le loro operazioni utilizzando software open source o anche legittimo. L’Iran si è poi unito alla Russia nell’uso di armi informatiche distruttive, incluso il ransomware, come punto fermo dei loro attacchi. Questi sviluppi richiedono l’adozione urgente di un quadro globale coerente perché ad essere minata è l’intera società democratica. Tutte le nazioni devono lavorare insieme per attuare norme e regole per una condotta responsabile.

OLIVIA: Passiamo al problema dell’attribuzione, ed è importante farlo soprattutto in questo momento particolarmente dedicato.

Un caso che conosci molto bene è quello di Hafnium, che ha preso di mira il software Exchange Server della Microsoft e che ha tentato in tutti i modi di mascherare la propria identità e poi identificato con la Cina. Tuttavia questo tipo di attacchi può essere messo in gioco oramai da qualsiasi attore per creare incidenti diplomatici? Un attacco “manipolato” da parte dei gruppi nation-state può mettere in pericolo diplomazie instabili? Fino a quale punto è possibile sovrapporre una mappa politica al cyber spazio?

CARLO MAUCELI:Più che riferirmi al caso di Hafnium in cui è, effettivamente, avvenuta l’attribuzione, vorrei partire un po’ più da lontano e rifarmi al caso di Olympic Destroyer. Correva l’anno 2018 e si svolgevano le Olimpiadi in Corea. La difficoltà di dimostrare la fonte di un attacco, il cosiddetto problema di attribuzione, ha afflitto la sicurezza informatica fin dagli albori di Internet. Gli hacker più sofisticati possono realizzare le loro connessioni sfruttando rotte tortuose e inserendo vicoli ciechi all’interno delle rotte stesse, rendendo quasi impossibile seguire le loro tracce. Gli analisti forensi hanno comunque imparato a determinare l’identità degli hacker con altri mezzi, cercando indizi nel codice, connessioni infrastrutturali e motivazioni politiche. Con il malware che ha colpito le Olimpiadi di Pyeongchang, l’arte dell’inganno digitale ha fatto enormi passi avanti. Gli investigatori avrebbero trovato nel codice malevolo non solo una singola false flag ma diversi altri falsi indizi che puntavano a diversi potenziali colpevoli. E alcuni di questi indizi sono stati nascosti così profondamente tanto da far dire che una cosa simile non era mai successa prima di allora.

Fin dall’inizio, le motivazioni geopolitiche dietro i sabotaggi olimpici erano tutt’altro che chiare. È noto che qualsiasi attacco informatico in Corea del Sud viene, naturalmente, additato alla Corea del Nord. Il cosiddetto “regno degli eremiti” ha tormentato i vicini capitalisti con provocazioni militari e cyberwar di basso livello per anni. Alla vigilia delle Olimpiadi, gli analisti della società di sicurezza informatica McAfee avevano avvertito che gli hacker di lingua coreana avevano preso di mira gli organizzatori olimpici di Pyeongchang con e-mail di phishing e che la Corea del Nord fosse responsabile di avere creato un malware ad hoc con il quale colpire l’infrastruttura digitale delle Olimpiadi.

Ora, senza farla troppo lunga, il mistero metteva a dura prova gli investigatori creando una quantità enorme di dubbi. “Si è trattato di una vera e propria guerra psicologica rivolta agli analisti”, affermò Silas Cutler, un ricercatore di sicurezza che all’epoca lavorava per CrowdStrike.

Questo dubbio, proprio come gli effetti del sabotaggio alle Olimpiadi, sembrava essere stato il vero obiettivo del malware, disse Craig Williams, un ricercatore di Cisco.

“Anche quando un simile attacco porta a termine la sua missione, appare evidente il reale messaggio che viene inviato alla comunità della sicurezza”, disse Williams. “In un’analisi di un attacco cyber é difficilissimo attribuire la responsabilità perché si può sempre essere fuorviati.” E questa è, davvero, una profonda verità.

Ma un ricercatore anziano di Kaspersky di nome Igor Soumenkov decise di fare qualcosa di diverso. Soumenkov era noto per essere un prodigio nel campo dell’ethical hacking ed era stato reclutato nel team di ricerca di Kaspersky fin da giovanissimo dal momento che aveva una conoscenza straordinariamente profonda delle intestazioni dei file. Così decise di ricontrollare le scoperte dei suoi colleghi.

Soumenkov esaminò il codice e stabilì che i metadati dell’intestazione non avevano nessun tipo di relazione con il codice del malware; il malware non era stato scritto con gli strumenti di programmazione che, solitamente, vengono associati all’intestazione. In definitiva, i metadati rappresentavano un falso.

Questo era qualcosa di diverso rispetto a tutti gli altri segni di depistaggio che i ricercatori avevano trovato fino a quel momento. Infatti, fino ad allora, nessuno era stato in grado di dire con certezza quali indizi fossero reali e quali no. Ma ora, entrando nelle pieghe reali del codice e dei metadati, Soumenkov aveva trovato una false flag, il cosiddetto vero inganno. Era ormai chiaro che qualcuno aveva cercato di far sì che il malware potesse essere attribuito alla Corea del Nord e che c’era quasi riuscito ma grazie al meticoloso controllo triplo di Kaspersky, l’inganno era venuto alla luce.

D’altra parte, era, anche, evidente che il codice non fosse attribuibile alla Cina perché, di norma, il codice cinese è molto riconoscibile e questo era profondamente diverso.

E allora? Se non la Cina, se non la Corea del Nord, allora chi? Qualche mese dopo, in una sala conferenze di Kaspersky, di fronte a questa domanda, Soumenkov, tirò fuori da una piccola borsa di stoffa nera una serie di dadi. Su ogni lato dei piccoli cubi neri c’erano scritte parole come Anonimo, Cybercriminali, Hacktivisti, Stati Uniti, Cina, Russia, Ucraina, Cyberterroristi, Iran. Si trattava dei famosi dadi di attribuzione.

Kaspersky, come molte altre aziende di sicurezza, utilizza una rigorosa politica che riguarda solo la capacità di bloccare gli attacchi hacker senza mai nominare il Paese o il Governo dietro ai quali ci possa essere un incidente. Ma il cosiddetto dado di attribuzione che Soumenkov teneva in mano rappresentava, ovviamente, l’esasperazione del problema dell’attribuzione stessa e cioè “che nessun attacco informatico possa mai essere veramente ricondotto alla sua fonte, e chiunque ci provi è semplicemente uno che tira ad indovinare”.

In realtà, qualche tempo dopo l’enigma venne risolto da Michael Matonis, un ex punk anarchico trasformato in ricercatore di sicurezza, Matonis tagliò il traguardo trovando chi ci fosse stato dietro all’attacco informatico delle Olimpiadi del 2018: il Cremlino. Leggete Sandworm per conoscere tutta la storia.

Tirando le fila, la mappa geopolitica, se così la vogliamo chiamare è abbastanza chiara e ve la riporto qui:

OLIVIA: Supply chain, IoT, sfide e vulnerabilità. Partiamo dal fatto che gli USA sono sì una capacità informatica di primo livello, ma la loro estrema digitalizzazione è divenuta una grande vulnerabilità. Quali danni può provocare un attacco in un’industria che utilizza i sistemi IoT? Aziende più a rischio?

CARLO MAUCELI: Il paradosso è che più una società è avanzata tecnologicamente e più è a rischio il che, ovviamente, non significa che la tecnologia non vada usata ma che deve essere usata meglio.

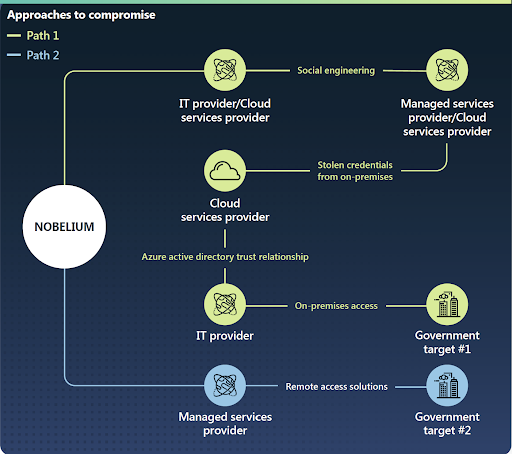

Il targeting dei fornitori di servizi IT da parte degli stati nazionali potrebbe consentire agli attori delle minacce di sfruttare altre organizzazioni di interesse sfruttando la fiducia e l’accesso concessi a questi fornitori facenti parte della supply chain. Nell’ultimo anno, i gruppi di minacce informatiche degli stati nazionali hanno preso di mira i fornitori di servizi IT per attaccare obiettivi di terze parti e ottenere l’accesso ai clienti nei settori governativi, politici e delle infrastrutture critiche. I fornitori di servizi IT sono obiettivi intermediari interessanti in quanto servono centinaia di migliaia di clienti indiretti di interesse per i servizi di intelligence stranieri. Se sfruttati, i privilegi amministrativi delegati di cui godono queste aziende potrebbero consentire agli attori malintenzionati di accedere e manipolare le reti dei clienti dei fornitori di servizi IT senza attivare immediatamente avvisi. Nell’ultimo anno, NOBELIUM ha tentato di compromettere e sfruttare gli account privilegiati utilizzati in soluzioni cloud non configurate correttamente e altri fornitori di servizi gestiti per tentare l’accesso a a clienti governativi e politici principalmente statunitensi ed europei.

NOBELIUM ha dimostrato come un approccio “comprometti uno per compromettere molti” potrebbe essere diretto contro un avversario individuato geopoliticamente. L’anno scorso, l’attore della minaccia ha perseguito intrusioni sia di terze parti che dirette in organizzazioni sensibili con sede negli Stati membri dell’Organizzazione del Trattato del Nord Atlantico (NATO), che il governo russo percepisce come una minaccia esistenziale. Tra luglio 2021 e l’inizio di giugno 2022, il 48% delle notifiche dei clienti di Microsoft relative all’attività di minaccia russa contro i clienti dei servizi online è andato a società del settore IT con sede nei paesi membri della NATO, probabilmente come punti di accesso intermedi. Nel complesso, il 90% delle notifiche sull’attività delle minacce russe nello stesso periodo è andato a clienti con sede negli Stati membri della NATO, principalmente nei settori IT, think tank e organizzazioni non governative (ONG) e governative, suggerendo una strategia basata sull’identificare più metodologie di accesso iniziale a questi obiettivi.

Il diagramma precedente illustra l’approccio multi-vettoriale di NOBELIUM per compromettere i suoi obiettivi finali e i danni ad altre vittime lungo il percorso. Oltre alle azioni mostrate sopra, NOBELIUM ha lanciato attacchi di tipo password spray e phishing contro le entità coinvolte, anche prendendo di mira l’account personale di almeno un dipendente pubblico come ulteriore e potenziale via di compromissione.

In sintesi, rispetto al recente passato, c’è stato un cambiamento identificabile nel passaggio dallo sfruttamento della supply chain del software allo sfruttamento della supply chain dei servizi IT, prendendo di mira soluzioni cloud e fornitori di servizi gestiti al fine di raggiungere i clienti finali.

Nel corso dell’ultimo anno, il Team di Microsoft Threat Intelligence ha rilevato un numero crescente di attori statali iraniani e affiliati all’Iran che hanno compromesso le aziende IT. In molti casi, è stato rilevato che gli attori rubavano le credenziali di accesso al fine di raccogliere informazioni oppure operare attacchi distruttivi.

Quest’ultimo anno di attività dimostra che attori come NOBELIUM e DEV-0228 stanno imparando a conoscere il panorama delle relazioni di un’organizzazione meglio delle organizzazioni stesse. Questa crescente minaccia sottolinea la necessità per le organizzazioni di comprendere e rafforzare i confini e i punti di ingresso delle loro proprietà digitali. Sottolinea inoltre l’importanza per i fornitori di servizi IT di monitorare rigorosamente il livello di “salute” della sicurezza informatica. Ad esempio, le organizzazioni dovrebbero implementare l’autenticazione a più fattori e i criteri di accesso condizionale che rendono più difficile per gli attori malintenzionati acquisire privilegi e diffondersi in tutta la rete.

Condurre una revisione e un controllo approfonditi delle relazioni con i partner aiuta a ridurre al minimo eventuali autorizzazioni non necessarie esistenti tra l’organizzazione e i provider a monte e consente di rimuovere immediatamente l’accesso per tutte le relazioni non necessarie. La maggiore familiarità con i log delle attività e la revisione delle attività disponibili rende più facile individuare anomalie che potrebbero portare ad ulteriori indagini.

OLIVIA: Infrastrutture critiche. Gli attacchi alle infrastrutture – fisici e cyber – sono attacchi rivolti a creare ritardi, incidenti, cali di produzione e attività, danni patrimoniali – ne sa qualcosa la compagnia saudita Aramco. Tuttavia, l’infrastruttura più debole è davvero la stessa società: mi viene in mente il tentativo iraniano di immettere nell’acquedotto israeliano maggiori quantità di cloro tramite un cyber attacco…con il prolungarsi della guerra quali sono i rischi?

CARLO MAUCELI:Ti rispondo riprendendo un ottimo articolo della mia amica Federica Maria Rita Livelli. L’attuale conflitto sta evidenziando la necessità di un approccio concreto e operativo al tema della cybersecurity, soprattutto in relazione alle Infrastrutture Critiche dei paesi dichiarati ostili da Mosca, tra cui l’Italia. Ricordiamo che lo sviluppo, la sicurezza e la qualità della vita nei paesi industrializzati dipendono dal funzionamento continuo e coordinato di un insieme di infrastrutture che, per la loro importanza e strategicità, sono definite “Infrastrutture Critiche”.Il ministero degli Interni del nostro Paese definisce le Infrastrutture Critiche come “le risorse materiali, i servizi, i sistemi di tecnologia dell’informazione, le reti e i beni infrastrutturali che, se danneggiati o distrutti, causerebbero gravi ripercussioni alle funzioni cruciali della società, tra cui la catena di approvvigionamenti, la salute, la sicurezza e il benessere economico o sociale dello Stato e della popolazione”.

Al fine di fronteggiare i sofisticati attacchi informatici odierni è necessario poter disporre di tecnologie avanzate, infrastrutture sicure e maggiore cooperazione operativa, unitamente a un approccio comune su parametri di cybersecurity per prodotti e servizi anche a livello europeo.Di fatto, le infrastrutture critiche sono sempre più controllate e monitorate da Sistemi di Controllo Industriale (Industrial Control System – ICS), inclusi i sistemi SCADA (Supervisory Control and Data Acquisition). Inoltre, è doveroso ricordare che i prodotti ICS si basano principalmente su piattaforme di embedded standard system e spesso utilizzano software commerciali standard che, se da un lato facilitano una riduzione dei costi e una maggiore facilità d’uso, dall’altro lato aumentano l’esposizione agli attacchi basati su reti di computer rendendo indispensabile la implementazione di misure di sicurezza.

Sappiamo da anni che, almeno da marzo 2016, i cyber hacktivisti del governo russo hanno preso di mira diversi settori delle Infrastrutture Critiche degli Stati Uniti, tra cui l’energia, il nucleare, le strutture commerciali, l’acqua, l’aviazione e i settori manifatturieri critici.

Negli anni successivi, con l’accelerazione della trasformazione digitale, i criminali informatici e gli attori state nation hanno concentrato maggiormente i loro sforzi su questi settori considerando che, se da un lato la convergenza di asset fisici e digitali crea un vantaggio competitivo, dall’altro lato comporta rischi inevitabili. Alla fine di marzo, diversi gruppi di hacktivist, come i Cyber Partisans bielorussi, Anonymous, il gruppo KillNet, AgainstTheWest, il gruppo KelvinSecurity, UNC1151/Ghostwri-ter/ TA445 e Network Battalion 65’ (NB65), hanno iniziato a far sentire la loro presenza. Inoltre, vi sono gruppi di criminali informatici come Conti, Xenotime, Dymalloy e Allanite che continuano a prendere di mira le Infrastrutture Critiche. Di fatto, le Infrastrutture Critiche rientrano sempre più nel campo di battaglia del conflitto Russia-Ucraina in atto; ricordiamo che all’inizio di aprile 2022, le sottostazioni elettriche ad alta tensione gestite da un fornitore di energia in Ucraina sono state prese di mira dal malware Industroyer2, con l’intento di causare danni manipolando i sistemi di controllo industriale. È doveroso ricordare che un attacco cyber segue i principi della guerra asimmetrica: non c’è un fronte ben definito, gli attacchi possono raggiungere qualunque punto ed in qualunque momento e creare danni sostanziali.

Di fatto, l’uso del cyber come arma offensiva all’interno di un conflitto geopolitico potrebbe essere considerato una strategia militare in quanto consente interruzioni pur mantenendo la negazione, o almeno, non provocando un’escalation immediata. Ovvero: dal momento che non abbiamo una visibilità perfetta in tutte le reti di Infrastrutture Critiche, è difficile rile-vare in modo affidabile i primi segnali di tali azioni coordinate e attribuirli in modo accurato. Pertanto, a fronte di questa escalation di attacchi perpetrati ai danni delle Infrastrutture Critiche, è sempre più necessario prendere misure proattive in termini di protezione/prevenzione che deve essere diffusa, aggiornata e strutturata secondo criteri solidi, validati e condivisi.

I governi di tutto il mondo stanno sviluppando e facendo evolvere politiche per gestire le criticità dovute ai rischi legati alla sicurezza informatica delle infrastrutture. Molti stanno anche attuando politiche per migliorare l’IoT e la Sicurezza dei dispositivi OT. La crescente ondata globale di iniziative politiche sta creando enormi opportunità per migliorare la sicurezza informatica, ma pone anche sfide alle parti interessate in tutto l’ecosistema.

Sviluppare una visione olistica per la gestione dei rischi informatici delle infrastrutture critiche è al tempo stesso critico e complesso ma necessario. È doveroso ricordare che la resilienza informatica si riferisce alla capacità di un’organizzazione di prepararsi, difendersi e riprendersi da minacce/attacchi informatici in modo da limitare le violazioni e garantire la continuità del business senza alcuna interruzione. Ne consegue che ogni Paese deve essere in grado di far fronte a qualsiasi tipo di minaccia e progettare le strategie per rimanere resiliente considerando che le Infrastrutture Critiche sono sempre più digitalizzate e dipendenti da terze parti e, di conseguenza, maggiormente vulnerabili agli attacchi informatici su più vettori. Pertanto, urge garantire un approccio strutturato scaturito dalla calibrata sintesi dei principi di Risk Management, Business Con-tinuity & Cybersecurity.

Pertanto, in un’ottica di approccio risk-based e resilience-based, le Infrastrutture Critiche dovranno implementare i principi di risk management, business continuity e cyber security.

Le Infrastrutture Critiche dovranno sempre più garantire il governo della sicurezza con una visione strategica molto ben definita e coerente con i servizi e i prodotti che devono essere salvaguardati. Pertanto, sarà sempre più fondamentale essere consapevoli che:

OLIVIA: Il Consiglio europeo ha approvato il testo della direttiva CER (Critical Entities Resilience) diretto alla difesa: Australia e Giappone stanno andando nella direzione di paesi come gli USA e stanno iniziando ad aprire le porte alla cyber offensiva. A cosa potrebbe portare tutto questo?

CARLO MAUCELI: Sono due cose molto diverse. Si sta parlando di due temi diversi. Il primo, quello relativo alla resilienza, direi che parte da questo presupposto:

“I soggetti critici sono soggetti che forniscono servizi essenziali di importanza fondamentale per il mantenimento di funzioni vitali della società, di attività economiche, della sicurezza e della salute pubbliche e dell’ambiente. Essi devono avere la capacità di prevenire, proteggersi, rispondere, resistere e riprendersi in caso di attacchi ibridi, catastrofi naturali, minacce terroristiche ed emergenze di sanità pubblica. La preparazione e la resilienza sono uno sforzo congiunto. Dobbiamo fare in modo che le nostre società e industrie siano pronte a fronteggiare eventuali perturbazioni della nostra sicurezza e delle nostre economie e che, in caso di catastrofe, siamo in grado di rispondere. La direttiva adottata oggi rappresenta un passo avanti importante verso questo obiettivo. La direttiva adottata contempla i soggetti critici in una serie di settori, tra cui energia, trasporti, acque potabili, acque reflue e spazio. Alcune disposizioni della direttiva riguarderanno anche determinate amministrazioni pubbliche centrali.

Gli Stati membri dovranno dotarsi di una strategia nazionale per rafforzare la resilienza dei soggetti critici, effettuare una valutazione dei rischi almeno ogni quattro anni e individuare i soggetti critici che forniscono servizi essenziali. I soggetti critici dovranno individuare i rischi rilevanti che potrebbero perturbare in modo significativo la fornitura di servizi essenziali, adottare misure adeguate per garantire la propria resilienza e notificare gli eventi perturbatori alle autorità competenti.”

Con tutto il rispetto, non mi sembra servisse una direttiva europea per definire una strategia simile. Lo deve imporre il senso di responsabilità di ogni singolo Stato e Governo.

Per il secondo punto, invece, credo che bisogna rifarsi all’articolo 5 della carta della NATO: l’articolo 5 prevede l’azione concreta dell’intervento militare e sancisce il principio della difesa collettiva dell’Alleanza. Nello specifico, in base all’articolo 5, le nazioni della Nato “concordano che un attacco armato contro una o più di esse, in Europa o in Nord America, sarà considerato un attacco contro tutte”. Pertanto, in base al principio di autodifesa sancito dall’articolo 51 delle Nazioni Unite, ognuna di esse può decidere di intraprendere “le azioni che ritiene necessarie, compreso l’uso della forza armata, per ripristinare e mantenere la sicurezza nell’area dell’Atlantico settentrionale”.

Oltre alla risposta armata, la formulazione ampia dell’articolo 5 lascia spazio ad altri tipi di azione, come per esempio di natura economica. Per questa sua possibilità interpretativa, l’articolo è stato spesso criticato e oggetto di dibattito, soprattutto con la nascita e la diffusione delle nuove minacce informatiche. Nel summit Nato avvenuto a giugno 2021, per esempio, gli stati membri hanno deciso di considerare come paragonabili a un attacco armato, determinate attività informatiche in grado di causare vasti danni infrastrutturali a un paese dell’Alleanza. Anche in questo caso, ad ogni modo, l’azione non è immediatamente consequenziale ma oggetto di dibattito e confronto tra le parti.

Il Giappone e l’Australia non fanno parte della NATO anche se hanno relazioni molto forti e hanno cercato, soprattutto il Giappone, di intensificarli. Quindi, mi verrebbe da dire che possono farlo, se vogliono. Dal mio punto di vista, ritengo che tutto ciò non faccia bene a nessuno e che questa continua escalation non serva a garantire la serenità dell’intero mondo. Dal passato sembra che non si impari mai, purtroppo.

OLIVIA: Calcolo e computer quantistici: nel report di Microsoft si legge: “Gli studi prevedono che l’informatica quantistica diventerà un’industria quantistica multimiliardaria (USD) già nel 2030”. In Italia – anche se abbiamo menti brillanti in tutti i campi della scienza, tra i quali scienziati di rilievo al Cern, nella robotica e in centinaia di discipline – siamo già indietro con l’informatica classica: pensare ora che i nostri sistemi informatici saranno presto compromessi anche da questo sistema fa pensare che dobbiamo darci una mossa molto veloce. Cosa ne pensi?

CARLO MAUCELI: I computer quantistici sono macchine che utilizzano le proprietà della fisica quantistica per memorizzare dati ed eseguire calcoli. Questo può essere estremamente vantaggioso per determinate attività dal momento che superano di gran lunga anche i nostri migliori supercomputer. L’informatica quantistica sta già aprendo nuovi orizzonti per la crittografia e l’elaborazione dei dati. Gli studi prevedono che il calcolo quantistico diventerà un’industria quantistica multimiliardaria ancora prima del 2030. Infatti, il calcolo quantistico e la comunicazione quantistica sono pronti ad avere un effetto trasformativo attraverso una moltitudine di industrie, che vanno dalla sanità all’energia alla finanza e alla sicurezza.

Ma attenzione perché il quantum computing rappresenta una minaccia all’attuale crittografia e a tutto ciò che questa protegge.

Con l’algoritmo di Shor del 1994 e un Computer quantistico su scala industriale di poco più qualche milione di qubit fisici, tutti i nostri attuali algoritmi crittografici a chiave pubblica distribuiti potrebbero essere distrutti. È fondamentale considerare, valutare e standardizzare sistemi crittografici cosiddetti “quantumsafe”: efficienti, agili e sicuri di fronte ad attacchi, appunto, generati da una capacità elaborativa come quella del quantum computer. La migrazione del software a tecnologie crittografiche “post-quantistica” impiegherà anni prima che avvenga. Pertanto, conviene concentrarsi su quelle che possono essere le minacce alle attuali tecniche di crittografia pur cercando di prepararsi a ciò che avverrà prima che sia troppo tardi.

OLIVIA: Italia e Innovazione tecnologica: partiamo dalle parole di Macron a Biden, ‘l’Europa deve avere la stessa ambizione di Washington’. Europa: dove sta andando e a cosa dovrebbe puntare? Il punto sull’Italia.

CARLO MAUCELI: Anche qui prendo spunto da un amico. Ossia, dalle parole di Carlo Purassanta, attuale vicepresidente esecutivo di ION ed ex amministratore delegato di Microsoft Italia, ossia colui che mi selezionò, nel luglio del 2012, per il ruolo che ricopro tutt’ora con l’aggiunta della responsabilità sulla sicurezza.

Il futuro, afferma Purassanta, non ci aspetterà. L’innovazione avverrà, in accordo o meno con i valori in cui crediamo. Il progresso arriverà, sarà definito con o senza di noi.

Allo stesso tempo, la partita è sempre aperta e ogni risultato è ancora possibile. Con sufficiente lucidità, determinazione e ambizione, ogni individuo, ogni azienda, ogni città, ogni nazione, ogni area geografica può partecipare alla costruzione di un mondo auspicabile.

Tuttavia, è molto chiaro che, senza una massa critica significativa e senza una direzione chiara, sarà molto difficile, per le economie dei paesi europei, colmare il ritardo accumulato negli ultimi due decenni nel contesto competitivo planetario.

Una rivoluzione industriale è in corso. Si tratta di un cambiamento storico. Le varie potenze economiche del mondo si sono già organizzate, ciascuna con il suo modello, la sua velocità e la sua dose di determinazione. L’Europa non ha brillato, è in ritardo sull’argomento, dobbiamo essere onesti. Le dinamiche su crescita, benessere, potere d’acquisto, stabilità saranno una conseguenza di questo viaggio. Se l’Unione Europea non agirà con forza per cambiare ritmo e direzione, il differenziale iniziale diventerà irrecuperabile nel 2030.

Eppure le opportunità sono visibili, sostanziali e a portata di mano. È necessario prendere le decisioni giuste superando urgentemente i nazionalismi. Smettendo di basarsi su programmi, iniziative e budget definiti trent’anni fa. Dobbiamo costruire insieme, guardando i fatti ed eliminando i pregiudizi cognitivi. C’è bisogno di approcci più scientifici nella definizione degli assi strategici. E di agire più velocemente che mai.

È ovvio per me, e spero lo sia ora anche per voi, che è assolutamente necessario che il nostro continente intraprenda nuovi progetti di sviluppo, sia in ambito privato sia pubblico, con uno slancio che sarà decisivo per il nostro futuro.

Tutti saranno influenzati dalle decisioni che si prenderanno o che non si prenderanno nei prossimi anni. Ogni individuo, ogni organizzazione pubblica e privata, ogni nazione.

Sono profondamente convinto che un’azienda che, nei prossimi cinque anni, non utilizzerà la tecnologia come primo elemento di trasformazione, sia un’azienda che non esisterà più tra dieci o quindici anni. Soccomberà a una competizione agguerrita, locale o internazionale, e ad altre imprese che avranno colto questa opportunità. La forza d’urto e la velocità di queste ultime saranno troppo importanti rispetto agli sforzi della prima.

Allo stesso modo, un paese o un’area geografica (penso all’Europa, il continente che conosco meglio, ma lo stesso vale per l’America Latina o l’Africa) che non avranno messo la rivoluzione industriale dell’intelligenza artificiale al centro delle loro preoccupazioni e dei loro progetti per uno sviluppo solido, sano e responsabile per i prossimi decenni, saranno emarginati nel contesto globale del XXI secolo.

Le grandi aziende tecnologiche, note come big tech, hanno capacità straordinarie e ambizioni altrettanto importanti. La creazione di valore economico che sono state in grado di generare in soli vent’anni è semplicemente stratosferica. Questo dà loro un’incredibile forza d’impatto per lanciarsi con fiducia in molti nuovi progetti, che aggrediscono con elevate probabilità di successo. Hanno anche sviluppato in modo molto efficace ecosistemi e collaborazioni, necessari per la loro attività, di cui beneficiano enormemente principalmente gli Stati Uniti e la Cina, i loro paesi di origine. Questo permette a queste due potenze geopolitiche di guardare al futuro con maggiore ottimismo. Padroneggiando il settore delle nuove tecnologie possono controllare meglio la loro crescita. E non solo nel settore tecnologico, che garantisce già molto lavoro, valore in borsa e quindi capacità finanziarie per intraprendere nuovi investimenti. La loro supremazia si estende su tutti gli altri settori, che sono a loro volta accelerati dall’innovazione tecnologica. Si tratta di una sorta di circolo virtuoso di innovazione e crescita, potente e decisivo.

Sono un forte sostenitore dell’innovazione tecnologica per la trasformazione del mondo. Ma penso anche che richieda una comprensione della posta in gioco e una padronanza delle dinamiche economico-organizzative che oggi né le aziende, né i governi della stragrande maggioranza dei paesi del mondo sono in grado di garantire.

Siamo di fronte a una grande sfida. Quella della trasformazione delle industrie verticali tradizionali: il 96% del PIL mondiale. Siamo a un bivio storico: il potere della tecnologia digitale è allo stesso tempo la grande opportunità per risolvere tutte le inefficienze, e anche l’occasione unica per creare nuovi servizi e nuovo valore per i consumatori.

Attenzione, però, perché questa sfida cela anche un’insidiosa e costante minaccia sulla ridistribuzione dei ruoli nelle catene del valore di ciascuna industria, con la possibilità di vedere le aziende tecnologiche attaccare frontalmente le imprese tradizionali, più lente sull’innovazione e più impacciate nelle trasformazioni di modello. Infine, tutte le aziende, già digitali o in divenire, devono modificare tutti i loro processi fondamentali, o core business, per raggiungere prima la carbon neutrality e poi l’impatto zero sull’uso di tutte le risorse naturali. Questa doppia sfida rappresenta finalmente la grande battaglia del secolo, e abbiamo solo pochi anni per iniziare questo viaggio e mostrare i risultati.

I prossimi dieci anni saranno essenziali per definire le traiettorie di un intero secolo.

[…] Le innovazioni radicali sono possibili. La trasformazione dei modelli non è una chimera, è invece una questione di pura strategia e poi di esecuzione. Sono orgoglioso di ciò che i miei team, in tutti questi progetti, sono riusciti a realizzare per supportare queste trasformazioni fondamentali. E desidero, con tutto il mio entusiasmo, partecipare attivamente a tanti altri progetti di questo tipo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…