Nel mondo del cybercrime moderno, dove le frontiere tra criminalità e imprenditoria si fanno sempre più sfumate, il gruppo ransomware LockBit rappresenta un caso di studio affascinante.

Attivo dal 2019, LockBit è emerso come uno degli attori più pervasivi e strutturati del panorama delle minacce globali, distinguendosi per il suo modello operativo Ransomware-as-a-Service (RaaS) e per una narrazione pubblica che rivela molto più di quanto sembri. Grazie all’intervista esclusiva condotta da Red Hot Cyber e alla documentazione tecnica e comportamentale raccolta tramite la piattaforma Recorded Future, è oggi possibile tracciare una vera e propria profilazione criminologica del gruppo. Non solo sul piano tecnico, ma soprattutto su quello psicologico e organizzativo.

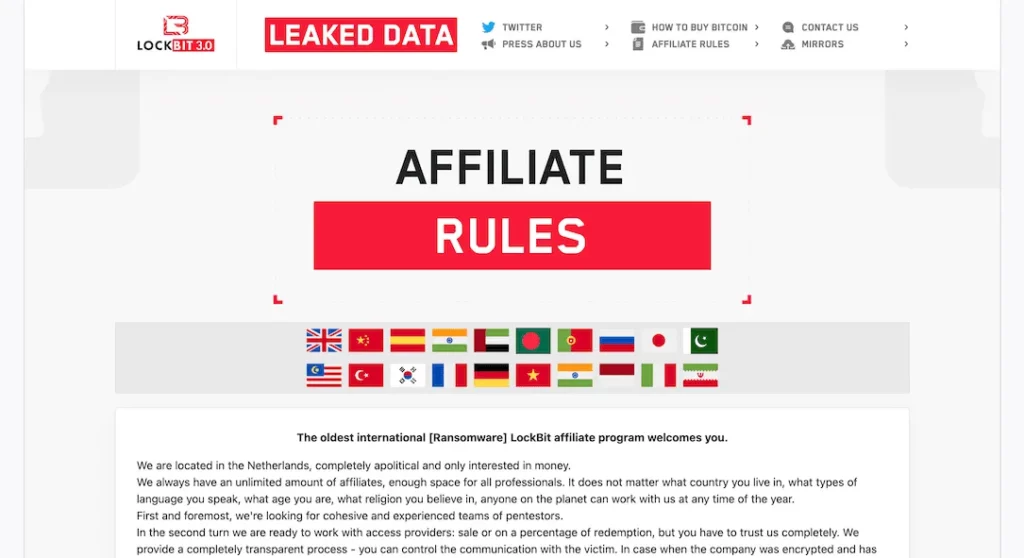

LockBit 3.0 si presenta al mondo con l’immagine di un’organizzazione fredda, razionale, svincolata da logiche ideologiche. Lo afferma chiaramente il loro manifesto di affiliazione: “We are completely apolitical and only interested in money.” Questa frase, all’apparenza banale, è invece un manifesto culturale. Significa che non c’è spazio per ideologie, geopolitica, religione o morale. L’unico codice che viene rispettato è quello del profitto.

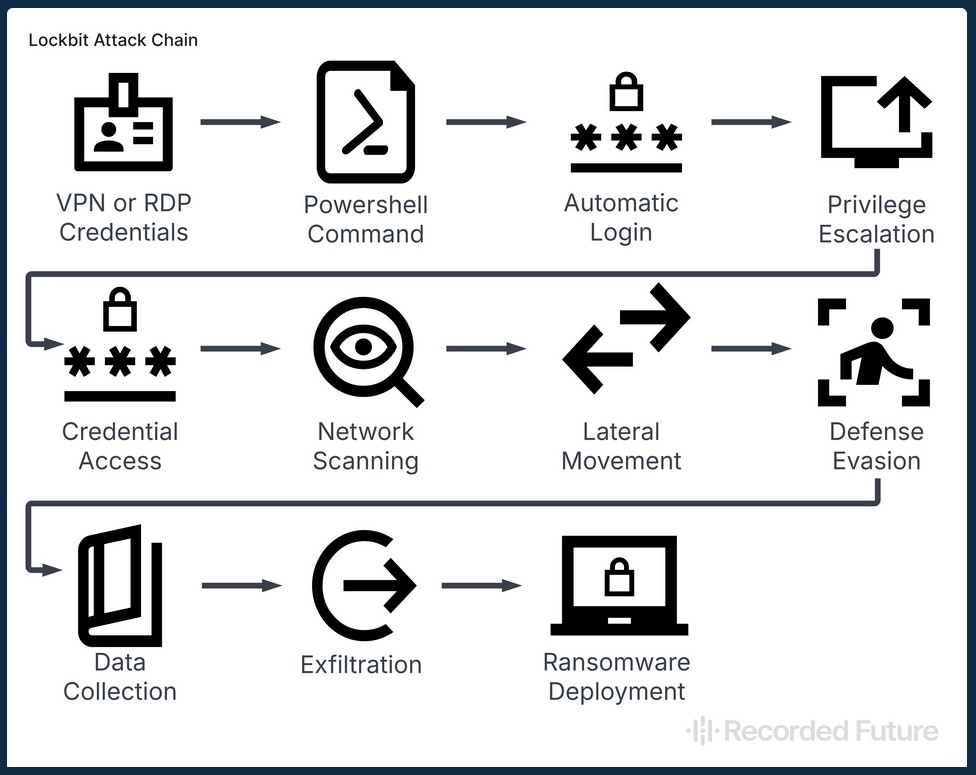

La loro piattaforma di affiliazione non è solo un pannello tecnico: è un ecosistema criminale strutturato con dinamiche che ricordano i programmi di partnership delle aziende IT legittime. Ogni affiliato può accedere a un’infrastruttura completa: ransomware preconfigurati, strumenti per la cifratura di sistemi Linux, Windows, NAS, interfacce per comunicare con le vittime, timer per la pubblicazione dei dati, strumenti per l’esfiltrazione tramite Rclone o FreeFileSync, e tool per il bypass degli antivirus più diffusi. Tutto questo è documentato nei dossier pubblicati da Recorded Future, che ne analizzano in dettaglio le TTPs e l’evoluzione infrastrutturale.

Ma ciò che rende LockBit un soggetto unico non è soltanto la sua efficacia tecnica. È la psicologia che permea la sua comunicazione. Ogni riga del loro regolamento rivela una filosofia organizzativa precisa: quella di un gruppo che non tollera errori, che pretende competenza e che agisce con un controllo interno rigido. Gli affiliati devono essere noti nei forum underground, devono versare una cauzione per operare (un chiaro filtro reputazionale), e vengono sottoposti a regole di condotta severe. Chi viola queste regole – ad esempio collaborando con altri gruppi, colpendo target proibiti o disattendendo i pagamenti dovuti al gruppo madre – viene bandito e pubblicamente umiliato. Una gestione interna che ricalca, per struttura e rigore, quella di una vera multinazionale.

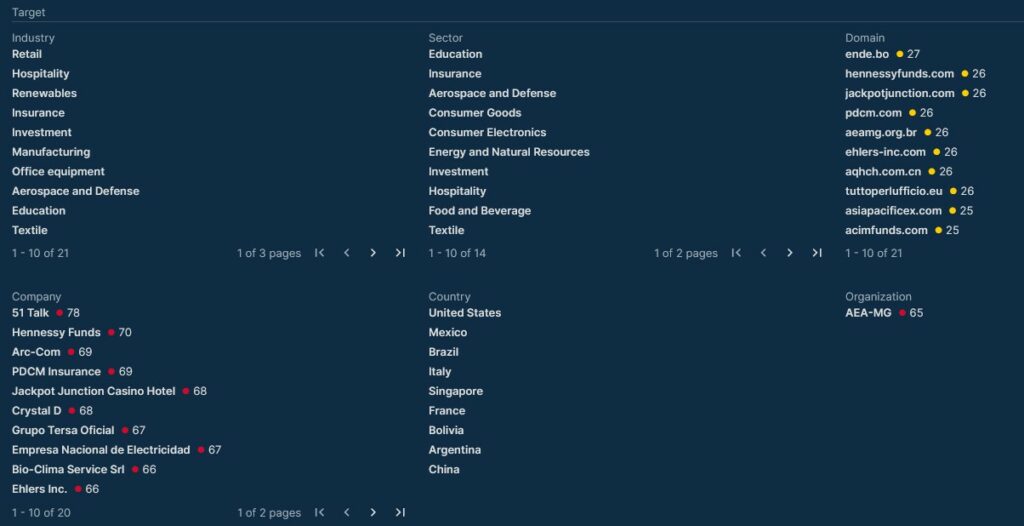

La selezione dei target, poi, è altrettanto rivelatrice della loro strategia. Gli attacchi sono calibrati per massimizzare il danno economico riducendo al minimo quello reputazionale. Da una parte, infatti, LockBit esclude esplicitamente obiettivi come ospedali pediatrici, cliniche oncologiche, enti religiosi o istituzioni statali russe e post-sovietiche. Dall’altra, incoraggia i propri affiliati a colpire grandi aziende occidentali, preferibilmente dotate di assicurazioni cyber. Non si tratta di una scelta morale, ma di una fredda logica di risk management: meno attenzione da parte dei media e delle agenzie di intelligence, più spazio per chiudere accordi di pagamento con le vittime.

Durante l’intervista rilasciata a Red Hot Cyber, i portavoce di LockBit hanno ribadito più volte questa distanza da qualsiasi forma di attivismo ideologico, prendendo anche le distanze da altri gruppi più politicizzati come Conti. Hanno dichiarato che il loro obiettivo non è il caos, bensì il profitto. In un passaggio, affermano perfino di essere come “pentester” che aiutano le aziende a migliorare la sicurezza. Una narrazione paradossale, ma coerente con il personaggio pubblico che si sono costruiti: criminali, ma con metodo. Hacker, ma con codice etico (selettivo).

Questa è forse la più pericolosa delle caratteristiche di LockBit: il fatto che si presentino come “affidabili”. Il loro linguaggio, la cura della piattaforma, la trasparenza apparente delle loro regole, tutto è pensato per costruire fiducia. Una fiducia tossica, certo, ma estremamente efficace. Per gli affiliati, LockBit è sinonimo di profitto e stabilità. Per le vittime, è una macchina di estorsione con cui è (tristemente) preferibile trattare, piuttosto che cercare il confronto.

In conclusione, LockBit 3.0 rappresenta la piena maturità della criminalità cyber-organizzata. Non è più solo un gruppo di hacker, ma un’azienda illegale con infrastrutture, marketing, supporto clienti e controllo qualità. Un brand, insomma. E in un mondo dove i brand ispirano fiducia, LockBit ha capito come giocare la sua partita.

Il pericolo non è solo il codice maligno che distribuisce, ma la mentalità imprenditoriale che incarna. Combatterlo richiede molto più che antivirus e patch. Serve una comprensione profonda di come oggi si struttura il crimine, a partire dalle sue logiche organizzative e psicologiche.

E serve anche il coraggio di ammettere che, in questa guerra silenziosa, il nemico non ha più il volto del teppista con l’hoodie, ma quello di un CEO in giacca e cravatta. Solo che, invece di presentazioni PowerPoint, scrive malware.

La seguente tabella rappresenta una sintesi strutturata del profilo criminologico di LockBit 3.0, elaborata sulla base di fonti OSINT, threat intelligence e documenti originali del gruppo, inclusi regolamenti di affiliazione e comunicazioni pubbliche. Ogni categoria analizzata evidenzia specifici tratti comportamentali, organizzativi e tecnici, al fine di delineare una visione completa del gruppo sia sotto l’aspetto operativo che psicologico-criminale.

La classificazione segue un modello mutuato dall’analisi del comportamento criminale organizzato e dal framework MITRE ATT&CK, con l’integrazione di elementi qualitativi quali: livello di strutturazione interna, tono comunicativo, codici etici interni (reali o dichiarati), modelli di affiliazione, strumenti tecnici forniti, modalità di targeting e meccanismi di controllo interno.

Questa analisi consente una rapida identificazione del livello di maturità, pericolosità e prevedibilità del gruppo e può essere utilizzata come riferimento per:

| Categoria | Osservazioni |

|---|---|

| Tipo di attore | Cybercriminali altamente strutturati, modello RaaS |

| Stile comunicativo | Corporate, freddo, teatrale. Linguaggio da manuale di partnership |

| Etica criminale interna | Opportunistica: si presentano come etici, ma selezionano solo per evitare ripercussioni |

| Reclutamento | Libero, ma con cauzione e valutazione reputazionale |

| Toolset fornito | Ransomware configurabile, piattaforma cloud, tool AV bypass, esfiltrazione |

| Tecniche distinte | Double/triple extortion, timer, admin panel con analytics |

| Affiliazione economica | Fino all’80% del bottino all’affiliato; fino al 20% trattenuto dal core team |

| Controllo e punizioni | Controllo forte, rischio di delisting, perdita reputazionale, panel bloccati |

| Targeting | Mirato, orientato al business occidentale. Evitati obiettivi critici e geopoliticamente sensibili |

| Struttura organizzativa | Decentralizzata, modello franchising |

“We are completely apolitical and only interested in money.”

LockBit si dichiara totalmente apolitico, focalizzato esclusivamente sul profitto. Questo li differenzia dai gruppi filo-governativi (es. Sandworm o Conti), posizionandoli come criminali pragmatici, non ideologici.

“It is illegal to encrypt files in hospitals, clinics… oncology centers, maternity hospitals…”

“It is forbidden to attack post-Soviet countries such as Armenia, Belarus, Georgia, Kazakhstan, Kyrgyzstan…”

Il gruppo dichiara di escludere target “sensibili”, per proteggere la propria reputazione nel crimine organizzato. In realtà, è una scelta opportunistica: meno attenzione delle autorità, meno rischio geopolitico, più “customer care” verso i propri affiliati.

“You personally communicate with the attacked companies and decide yourself how much money to take for your invaluable patient work.”

Questo evidenzia delega operativa totale, ma controllo infrastrutturale centrale.

“The fastest and most efficient encryption (without the possibility of file space error encryption).”

Si posizionano come fornitore di ransomware “premium”.

“Be understanding with such a careful attitude to your candidacy, because you personally would not be very pleased if your newly encrypted company were decrypted for free.”

In altre parole: “o giochi secondo le regole, o roviniamo la tua reputazione”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…