Le reti wireless IEEE 802.11, meglio note come Wi-Fi, sono il cuore pulsante della connettività moderna. Da soluzione di nicchia per uso domestico a pilastro tecnologico per l’Internet delle Cose (IoT), le smart cities e le infrastrutture aziendali, il Wi-Fi si è evoluto diventando inarrestabile. Oggi, nel 2025, l’arrivo di Wi-Fi 7 (IEEE 802.11be) porta velocità teoriche oltre i 46 Gb/s e latenze sotto il millisecondo, ma con esso emergono nuove sfide: sicurezza, interferenze e gestione dello spettro.

In questo articolo, parte della rubrica Wi-Fi di Red Hot Cyber, analizziamo i fondamenti delle reti IEEE 802.11, esplorando la loro architettura, il funzionamento del segnale, i vantaggi e i limiti. L’obiettivo è comprendere non solo le potenzialità del Wi-Fi 7, ma anche le sfide emergenti, in particolare quelle legate alla sicurezza informatica e alla gestione dello spettro.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Immaginate un mondo senza Wi-Fi: niente smartphone connessi, niente smart home, niente uffici senza grovigli di cavi. Il Wi-Fi ha conquistato il pianeta grazie a quattro punti di forza:

Ma non è tutto oro quel che luccica. La trasmissione via onde radio lo rende vulnerabile: un attaccante con un’antenna direzionale può intercettare segnali a distanza, e anche il WPA3 non è immune a exploit sofisticati. Poi ci sono le interferenze – microonde e Bluetooth congestionano i 2,4 GHz, mentre i 6 GHz richiedono strategie avanzate per evitare overlap. Infine, la portata: regolamenti come quelli ETSI (20-30 dBm) limitano la copertura a 100-200 metri all’aperto, e dentro casa un muro di cemento può dimezzarla.

Il Wi-Fi si regge su un’architettura a celle, i Service Set, che definiscono come i dispositivi parlano tra loro:

IBSS (Ad Hoc): Comunicazione diretta tra dispositivi

In una rete IBSS (Independent Basic Service Set), non esiste un Access Point (AP): i dispositivi si connettono direttamente tra loro. Questo schema, noto anche come modalità Ad Hoc, è utile per scenari emergenziali o reti temporanee.

Esempio: Sensori industriali in una fabbrica o un sito di perforazione remota possono usare IBSS per scambiarsi dati direttamente, senza bisogno di un’architettura di rete complessa.

Funzionamento: I sensori si collegano in modalità Ad Hoc, trasmettendo informazioni critiche tra loro per generare un’allerta locale in caso di pericolo.

Nel Basic Service Set (BSS), un AP funge da coordinatore, gestendo i client Wi-Fi e ottimizzando la comunicazione. Questo modello è standard per ambienti domestici e aziendali.

Esempio: rete Wi-Fi 6 per piccoli uffici, con singolo AP che sfrutta OFDMA (Orthogonal Frequency-Division Multiple Access) e MU-MIMO per gestire più connessioni simultanee, assegnando porzioni di spettro in modo più efficiente.

L’Extended Service Set (ESS) collega più BSS attraverso un Distribution System (DS), solitamente via Ethernet o backhaul wireless. È il modello usato per garantire copertura senza interruzioni su grandi superfici.

Esempio:

Nel 2025, Wi-Fi 7 alza l’asticella: l’MLO permette di usare più bande in parallelo, riducendo latenza e aumentando affidabilità. Il risultato? Un dispositivo può passare dai 2,4 GHz (portata lunga) ai 6 GHz (alta capacità) senza che tu te ne accorga. Aggiungete canali a 320 MHz e MU-MIMO bidirezionale, e avete una rete che regge anche 50 dispositivi in una stanza senza battere ciglio.

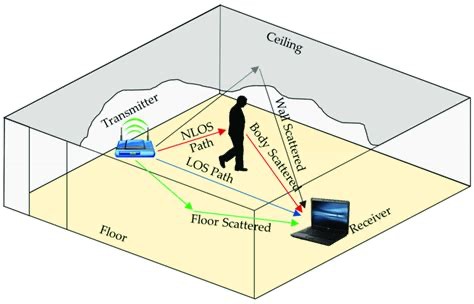

Dopo aver visto come funziona l’architettura Wi-Fi con IBSS, BSS ed ESS per garantire connettività e roaming continuo, viene spontaneo chiedersi: cosa succede fisicamente al segnale mentre ci muoviamo da un Access Point all’altro?

Il Wi-Fi non è solo software e reti, ma onde elettromagnetiche che devono superare distanze e ostacoli per connettere i dispositivi. Le sue frequenze operano nelle bande ISM (2,4 e 5 GHz) e U-NII (6 GHz), e la loro propagazione è governata da precise leggi fisiche. La frequenza detta tutto: a 2,4 GHz la lunghezza d’onda è 12,5 cm, ideale per attraversare muri; a 6 GHz scende a 5 cm, perfetta per velocità ma fragile contro ostacoli.

La potenza ricevuta crolla con la distanza secondo la legge dell’inverso del quadrato:

Pr=(4πR)2Pt

Aggiungete assorbimento (10-15 dB per un muro in cemento) e riflessioni, e capite perché il segnale si spegne a 50 metri indoors. Ma ci sono trucchi: il beamforming focalizza le onde come un faro, e l’OFDM suddivide i dati in sottocanali per schivare interferenze. Il Wi-Fi 7 spinge oltre, con 4096-QAM che infila più bit in ogni simbolo, aumentando il throughput del 20% rispetto a Wi-Fi 6.

Nel 2025, Wi-Fi 7 è il nuovo standard di riferimento, portando la connettività wireless a livelli mai visti prima:

Risultato? Puoi streammare 8K, gestire un’armata di dispositivi IoT e lavorare in remoto senza lag. Ma c’è un prezzo: più AP significa più costi, e la sicurezza deve stare al passo con minacce sempre più sofisticate.

Il Wi-Fi è potente, ma anche vulnerabile se non protetto adeguatamente. WPA3 rappresenta un passo avanti, ma le minacce persistono:

MLO aiuta a distribuire il traffico e ridurre i rischi, ma senza crittografia e segmentazione adeguata, un Access Point compromesso può essere un cavallo di Troia. Inoltre, la diffusione della banda 6 GHz porterà a una maggiore densità di dispositivi, rendendo necessaria l’adozione di algoritmi AI per la gestione dinamica delle interferenze e l’ottimizzazione dei canali in tempo reale.

Il protocollo IEEE 802.11 è un capolavoro di ingegneria, che ha reso il Wi-Fi sinonimo di velocità, flessibilità e ubiquità. Con Wi-Fi 7, il futuro della connettività entra in una nuova era, ma non senza compromessi:

Per chi si occupa di cybersecurity e gestione delle reti, il messaggio è chiaro: progettare con lungimiranza, proteggere ogni strato e prepararsi a un mondo sempre più wireless – e sempre più esposto ai rischi.

Seguici sulla nostra Rubrica WiFi per rimanere sempre aggiornato!

Riferimenti:

[1] IEEE (2024). Wi-Fi 7 Technical Overview.

[2] Higher Order Feature Extraction and Selection for Robust Human Gesture Recognition using CSI of COTS Wi-Fi Devices https://www.mdpi.com/1424-8220/19/13/2959

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.