Gli esperti della Northwestern University hanno rivelato i dettagli della vulnerabilità di Dirty Cred, presente nel codice del kernel Linux da ben otto anni.

Gli esperti affermano che la vulnerabilità non è meno pericolosa del problema del dirty pipe, vulnerabilità clamorosa di inizio anno, che può essere utilizzata per elevare i privilegi a root.

Supporta Red Hot Cyber

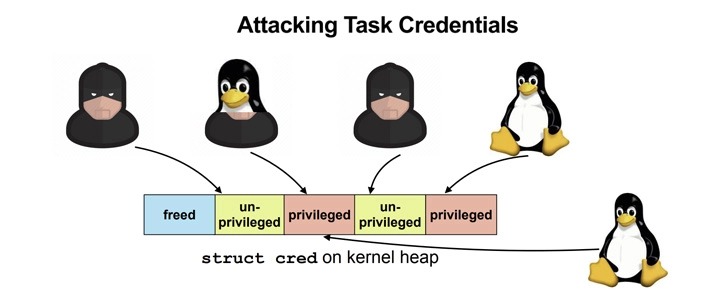

La vulnerabilità di Dirty Cred è stata identificata come CVE-2022-2588. I ricercatori spiegano che l’exploit per Dirty Cred consente di sostituire le credenziali del kernel non privilegiate con quelle privilegiate in modo da aumentare i privilegi.

“Invece di sovrascrivere qualsiasi campo, Dirty Cred abusa del meccanismo di riutilizzo della memoria dell’heap per ottenere privilegi”

afferma il rapporto dei ricercatori di sicurezza.

In sostanza, un utente malintenzionato deve eseguire tre passaggi:

Secondo i ricercatori, il nuovo metodo di sfruttamento porta il problema di Dirty Pipe a un livello superiore, rendendolo più versatile e potente, in grado di attaccare qualsiasi versione del kernel vulnerabile.

“In primo luogo, invece di essere legato ad una vulnerabilità specifica, questa tecnica di sfruttamento consente a qualsiasi vulnerabilità double-free di dimostrare capacità simili a Dirty Pipe”,

Hanno affermato i ricercatori alla conferenza di Black Hat.

“In secondo luogo, sebbene questo problema sia simile a Dirty Pipe ed è in grado di bypassare tutte le difese del kernel, questo metodo di sfruttamento è anche in grado di effettuare l’evasione di un container, dove Dirty Pipe non è in grado di violarlo”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.