Meta (ex Facebook) ha riferito di aver bandito gli account di sette società PSOA (public sector offensive actor) da Facebook e Instagram che forniscono servizi legati allo spionaggio e agli attacchi informatici.

“Come risultato di mesi di indagini, abbiamo preso provvedimenti contro sette diverse organizzazioni di spionaggio e abbiamo impedito loro di utilizzare la loro infrastruttura digitale per abusare delle piattaforme di social media e della capacità di spiare le persone online”

ha scritto la società.

“Questi fornitori di servizi hanno sede in Cina, Israele, India e Macedonia del Nord. Hanno attaccato persone in oltre 100 paesi in tutto il mondo per conto dei loro clienti”.

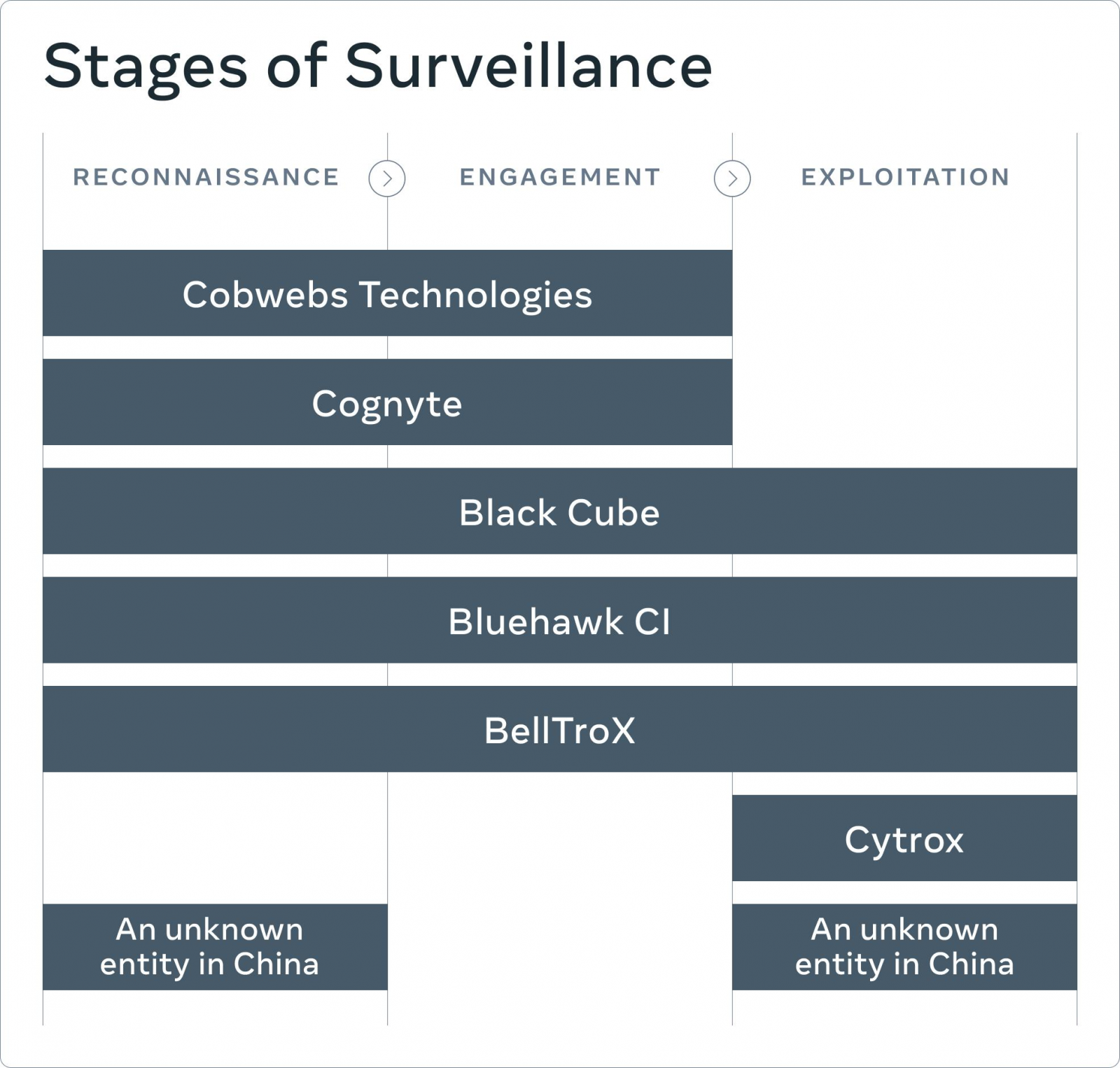

Il rapporto afferma che i servizi di queste sette società sono stati utilizzati contro attivisti, giornalisti, dissidenti, critici di regimi autoritari, nonché rappresentanti di minoranze, mentre le stesse società hanno affermato che i loro spyware e strumenti di hacking sono stati utilizzati solo per aiutare a catturare criminali e terroristi. Le aziende hanno utilizzato più di 1.500 account falsi per attaccare gli utenti dei social media.

Facebook ha già avvertito gli utenti dell’incidente, che sono stati presi di mira da attacchi di spionaggio (ce n’erano circa 50.000), e ha condiviso le sue scoperte con esperti di altre società, ricercatori di sicurezza e politici per intraprendere le azioni appropriate.

Secondo gli specialisti di Citizen Labs, che hanno ripetutamente studiato tali campagne spyware, i dispositivi di alcune persone che sono diventate vittime di sorveglianza sono stati infettati da più di un malware e sono spesso attaccati da più aggressori contemporaneamente.

L’elenco bloccato include:

Secondo quanto riferito, Facebook ha inviato avvisi su possibili sanzioni a sei delle sette società quotate, e questi sono gli ultimi avvisi prima di intentare una causa (come è successo con NSO Group nel 2019).

“Mentre il dibattito pubblico si concentra principalmente sulla fase operativa, è fondamentale interrompere prima il ciclo di vita dell’attacco. Se possiamo combattere collettivamente questa minaccia in una fase precedente, contribuirà a fermare il danno prima che passi all’ultima fase più grave: dispositivi compromessi e account delle persone”

riassumono gli esperti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…