Come abbiamo visto, è guerra informatica tra Israele ed Iran.

Dopo gli attacchi di Predatory Sparrow alla Bank Sepah, ora un gruppo che si fa chiamare APTiran, colpisce le infrastrutture di Israele. Si tratta di un collettivo di hacker criminali che avrebbe lanciato una significativa campagna informatica contro Israele, sostenendo di aver violato infrastrutture governative, accademiche e altre infrastrutture critiche.

In una serie di post online, il gruppo ha citato il conflitto geopolitico in corso come movente, affermando che gli attacchi sono una ritorsione per le azioni militari israeliane. Le entità prese di mira, tra cui ministeri e università, sono fondamentali per la sicurezza nazionale e la società civile israeliana, rendendo le presunte violazioni una seria preoccupazione nazionale.

Abbiamo avuto accesso a molti sistemi del governo israeliano (non intendiamo rivelarlo, stiamo solo prendendo provvedimenti). Sulla base delle informazioni ottenute, anche i sistemi che in precedenza rispondevano tramite IP esterni a Israele risultano ora inaccessibili. Le esperienze passate dimostrano che in tali circostanze il regime sionista ha adottato una strategia in cui non sono disponibili sistemi e si limita ad adottare misure offensive, evitando una posizione difensiva. Sottolineiamo ancora una volta che dovreste astenervi dall’affidarvi a sistemi di accesso come Iran Access, perché abbiamo utilizzato direttamente i server del governo israeliano per sfruttare alcune vulnerabilità.

Il gruppo afferma di utilizzare attacchi ransomware distruttivi e “unidirezionali” con ceppi come ALPHV e LockBit, suggerendo che il loro obiettivo sia quello di causare disagi diffusi piuttosto che ottenere un risarcimento.

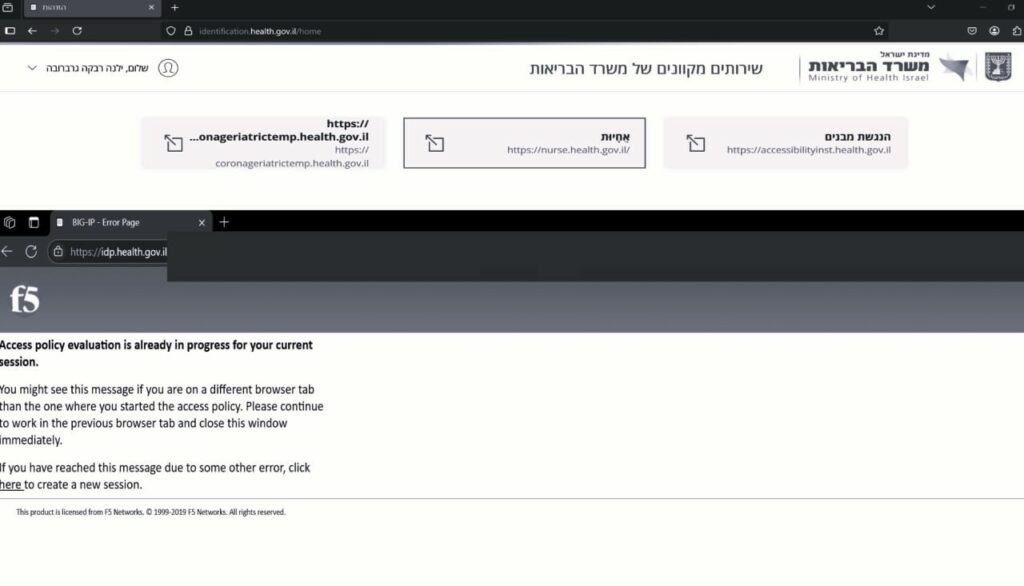

Gli aggressori avrebbero anche preso di mira server ospedalieri e sistemi del settore finanziario. Nell’ambito della loro campagna, gli hacker hanno minacciato di trasformare i dispositivi infetti di enti governativi e cittadini comuni in una rete “zombie” su larga scala.

Il gruppo avrebbe fatto trapelare enormi quantità di dati sensibili per corroborare le proprie affermazioni, tra cui:

.gov.ili sistemi del governo israeliano ( )..ac.ilistituzioni accademiche israeliane ( ).APTIran rilancia l’allarme sulla sicurezza nazionale, evidenziando come, in un contesto di crescente instabilità cibernetica, l’utilizzo di tecnologie non prodotte da vendor affidabili rappresenti un rischio diretto per le infrastrutture critiche del Paese. In uno scenario da “teatro di guerra digitale”, ogni componente importata o sviluppata da soggetti esterni può diventare uno strumento di intrusione, controllo o sabotaggio da parte del nemico.

Il gruppo, noto per le sue attività di cyberspionaggio, sottolinea che recenti attacchi informatici contro infrastrutture israeliane potrebbero scatenare azioni di ritorsione su larga scala, e ribadisce quindi l’urgenza di isolare completamente le infrastrutture nazionali, anche quelle teoricamente su reti separate. APTIran esorta i funzionari governativi a non fare affidamento su reti, dispositivi o software che non siano interamente sotto controllo interno, per evitare che backdoor o falle nascoste vengano sfruttate da attori ostili.

Il messaggio si chiude con un richiamo netto: la protezione delle infrastrutture digitali non è solo un obbligo tecnico, ma un dovere pubblico e patriottico. In un’epoca in cui la sicurezza informatica coincide sempre più con la sicurezza dello Stato, la vigilanza e l’autosufficienza tecnologica diventano elementi centrali nella difesa nazionale.

Alla luce delle segnalazioni ricevute riguardo a diffusi attacchi informatici contro le infrastrutture del regime israeliano, esiste la possibilità di misure di ritorsione da parte del nemico. Pertanto, ancora una volta, esortiamo fermamente tutti i funzionari e i responsabili a isolare completamente le infrastrutture critiche del Paese, anche quelle situate su reti separate, e ad attuare con la massima serietà le misure di sicurezza necessarie. La sicurezza nazionale e la protezione delle infrastrutture critiche sono un dovere nazionale e pubblico. Grazie per la vostra collaborazione e vigilanza in questa importante questione.

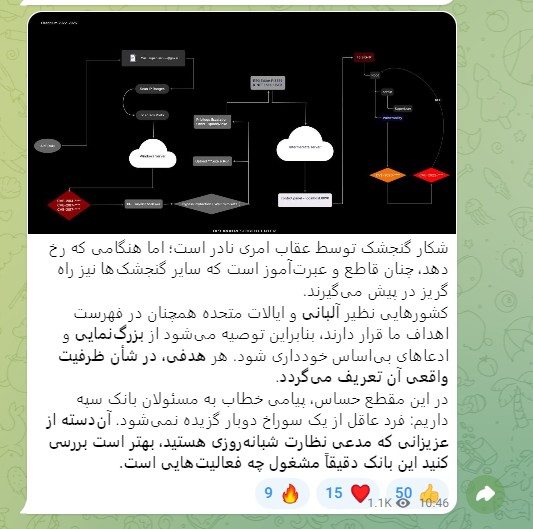

In un ultimo post sul suo canale ufficiale APTIran lancia un messaggio minaccioso e simbolico dopo l’attacco a Bank Sepah, paragonando la propria azione al colpo di un’aquila contro un passero – raro ma letale. Il gruppo avverte che anche Paesi come Albania e Stati Uniti restano nel mirino, criticando affermazioni di sicurezza “24/7” e invitando i dirigenti della banca a riflettere sulle conseguenze di una ricaduta. Il messaggio è chiaro: nessun bersaglio è scelto a caso, e le vendette saranno proporzionate al potenziale reale dell’obiettivo.

È raro che un’aquila cacci un passero; Ma quando ciò accade, è così decisivo e istruttivo che anche gli altri passeri intraprendono una traiettoria di volo.Paesi come l’Albania e gli Stati Uniti sono ancora nella nostra lista di obiettivi, quindi è consigliabile evitare esagerazioni e affermazioni infondate. Ogni obiettivo è definito in base al suo vero potenziale. In questo momento critico, abbiamo un messaggio rivolto ai dirigenti della Bank Sepah: una persona saggia non viene morsa due volte dallo stesso insetto. Per coloro che dichiarano di avere un monitoraggio 24 ore su 24, 7 giorni su 7, è meglio controllare esattamente in quali attività è coinvolta questa banca.

Nel panorama delle guerre ibride contemporanee, il confine tra attori statali e non statali risulta sempre più sfumato. Gruppi come APTIran operano in un’area grigia, dove risulta difficile stabilire con certezza se le loro azioni siano direttamente controllate dai governi di riferimento o semplicemente tollerate, ispirate o sostenute indirettamente. Questa ambiguità strategica rappresenta uno degli strumenti più potenti della guerra informatica moderna.

L’attribuzione di un attacco cyber, oggi, è spesso un’operazione complessa e incerta. In un contesto come quello attuale, dove le tensioni geopolitiche sono elevate e l’uso di strumenti digitali è sistemico, l’abilità di un attore nel “non essere ufficialmente correlato” a un governo consente a quest’ultimo di negare ogni coinvolgimento diretto, evitando ripercussioni diplomatiche o militari. Questa dinamica permette ai governi di mantenere una posizione ambivalente: da un lato alimentano capacità offensive tramite gruppi “non ufficiali”, dall’altro negano ogni responsabilità pubblicamente.

È proprio questa incertezza ad alimentare il clima di instabilità e sfiducia a livello globale. L’impossibilità di attribuire con chiarezza le responsabilità consente alle operazioni cibernetiche offensive di proliferare senza conseguenze dirette, rendendo i sistemi critici – tanto civili quanto militari – vulnerabili. In un mondo dove l’identità digitale può essere mascherata, l’assenza di trasparenza diventa essa stessa un’arma, e la sicurezza nazionale si gioca sempre più sul terreno dell’ambiguità.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…