Autore: Michele Pinassi

Data Pubblicazione: 27/10/2021

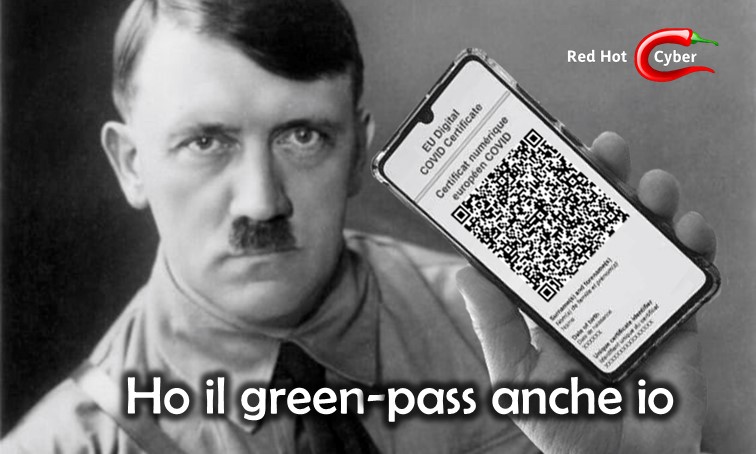

Un utente ha pubblicato in Rete un QRCode “green pass” rilasciato a Adolf Hitler, nato il 1 gennaio 1900. Si tratta, evidentemente, di un certificato fasullo, ma che risulta perfettamente regolare dalle verifiche attraverso le applicazioni preposte. Un precedente preoccupante che, se confermato, rischia di scatenare un bel problema…

“L’assurdo è la lucida ragione che constata i suoi limiti.”Albert Camus

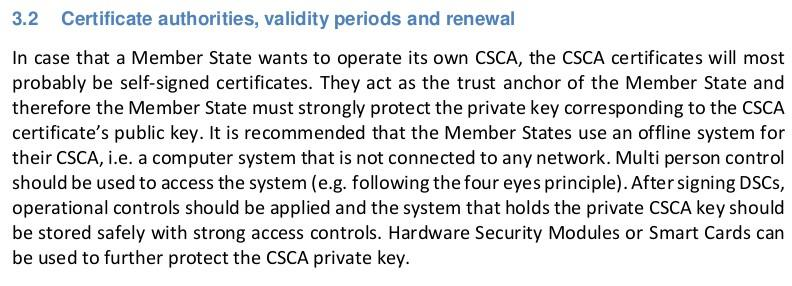

Sappiamo che il meccanismo di verifica dei certificati DGC “green pass” funziona attraverso un sistema di firma digitale a chiave pubblica/privata che garantisce la validità dei dati contenuti nel QRcode.

Le specifiche dei DGC sono pubbliche e disponibili (github.com/ehn-dcc-development/hcert-spec), poiché l’intero meccanismo di certificazione dei dati si basa, secondo il buon principio di Kerckhoffs, non sulla segretezza dell’algoritmo ma della chiave usata per la firma.

La segretezza della chiave privata è un requisito essenziale, come ben indicato nel documento delle specifiche tecniche per il rilascio dei DCG da parte degli Enti Governativi:

Ma se la chiave privata per l’emanazione dei DGC di qualche governo europeo non fosse più così tanto “privata”, consentendo la creazione di “green pass” perfettamente validi ma non autorizzati?

È questo il sospetto dell’utente reversebrain che, su Twitter, ha pubblicato un QRcode invitando a verificarlo con l’app VerificaC19:

Se provate a verificare questo QRcode con una qualsiasi delle app di verifica ufficiali (per questo articolo ho usato l’app. Check DCC rumena, una delle più complete come dati visualizzati), scoprirete che è un “green pass” assolutamente valido emesso a beneficio di un tale Adolf Hitler, nato il 1 gennaio 1900 e vaccinatosi in data 01.10.2021 con il vaccino prodotto dalla Biontech Manufacturing Gmbh.

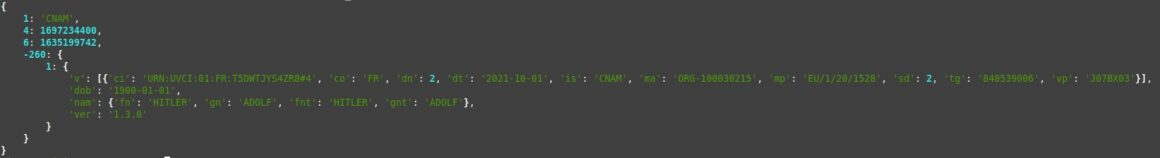

Purtroppo no, non sembra affatto uno scherzo. Verificando i dati relativi all’emittente del certificato, risulta essere stati emesso dalla CNAM –Caisse Nationale d’Assurance Maladie-, francese in data 25.10.2021 con l’identificativo univoco URN:UVCI:01:FR:T5DWTJYS4ZR8#4:

Come prevedibile, l’accaduto ha scatenato un bel fermento sui vari network sociali e altri “green pass” validi vengono diffusi:

Questo, a differenza del precedente, indica come data di nascita il 1 gennaio 1930 e indica l’azienda Janssen-Cilag International come produttrice del vaccino somministrato, in Polonia, dal Centrum e-Zdrowia:

In qualche modo, sembra proprio la dimostrazione che una chiave privata valida viene utilizzata per generare greenpass arbitrari…

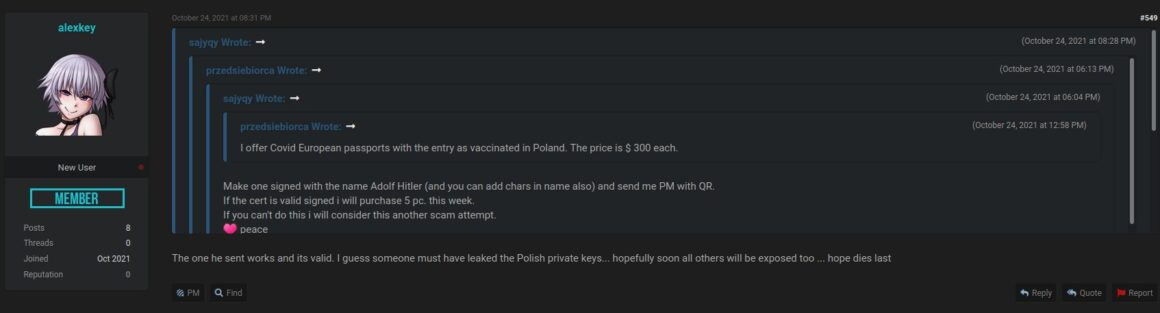

Il tutto sembra nascere da un thread su RaidForums, un market sul web ormai noto per essere punto di scambio e pubblicazione di data leaks e altro materiale non sempre lecito, dove peraltro c’è chi adombra la possibilità che anche la chiave privata del governo polacco possa essere stata sottratta.

Immagino che, a questo punto, le autorità preposte dovranno in qualche modo verificare l’accaduto e, se confermato, intervenire per evitare che l’intero meccanismo dei certificati verdi perda efficacia, attraverso meccanismi di verifica e la revoca degli eventuali certificati non validi (operazione decisamente non facile!).

Ad onor di cronaca, risalendo di qualche pagina la discussione sul forum già citato, sembra che un gruppo di connazionali abbia discusso in merito alla possibilità di craccare, con un attacco a forza bruta, la generazione di certificati verdi validi, pubblicando anche uno script in Python all’uopo:

##!env python3.8#————————————————————————## Bruteforce random Private Key# # Ver 1.0 19/09/2021 Original## Cer 1.1 04/10/2021 With a right QR find##——————## ATTENZIONE# Ti informo che esibire un Green Pass autocostruito# in Italia è illegale.# Il programma è stato realizzato per hobby e per sfida personale.## NON PROMUOVO IN OGNI MODO NESSUNA ATTIVITA ILLEGALE## Se trovate la priv, vi prego di# inviarla all’indirizzo email : [email protected]## Grazie !## “I corrotti ci temono, gli onesti ci sostengono, gli eroi si uniscono a noi”##—————-#

Evidentemente attorno alla possibilità di ottenere “green pass” illegali c’è molto interesse, probabilmente dettato dalle opportunità economiche dettate dalle imposizioni che, man mano che procede la campagna vaccinale, i Governi stanno istituendo nei vari paesi europei.

Qualcuno potrebbe chiedersi se è possibile revocare i certificati “farlocchi”. La risposta arriva direttamente dall’allegato B del documento “Funzioni e servizi della Piattaforma Nazionale-DGC“ (notare la scansione di documento cartaceo, molto old-sytle…):

ma chiaramente, nel malaugurato caso la chiave privata per la generazione degli stessi fosse stata compromessa, è impossibile (o comunque molto difficile) sapere quali e quanti certificati “farlocchi” sono stati emessi e, quindi, anche l’invalidazione di quelli più noti rappresenta a mio modestissimo parere una soluzione posticcia e inefficace.

Per concludere, come peraltro avevamo già discusso in un articolo di qualche mese fa proprio sul mio blog in merito ai green pass farlocchi, uno dei prerequisiti essenziali per la tenuta del sistema è la corretta e gelosa conservazione della chiave privata usata per la firma. Qualcuno, negli uffici governativi preposti, se la sarà lasciata sfuggire?

Risulta che nella mattinata del 27/10/2021 è stato revocato il certificato che risulterebbe emesso dal CNAM francese. L’altro, emesso da una presunta autorità polacca, continua a essere valido. Alcuni rumors parlano di un terzo certificato in circolazione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…