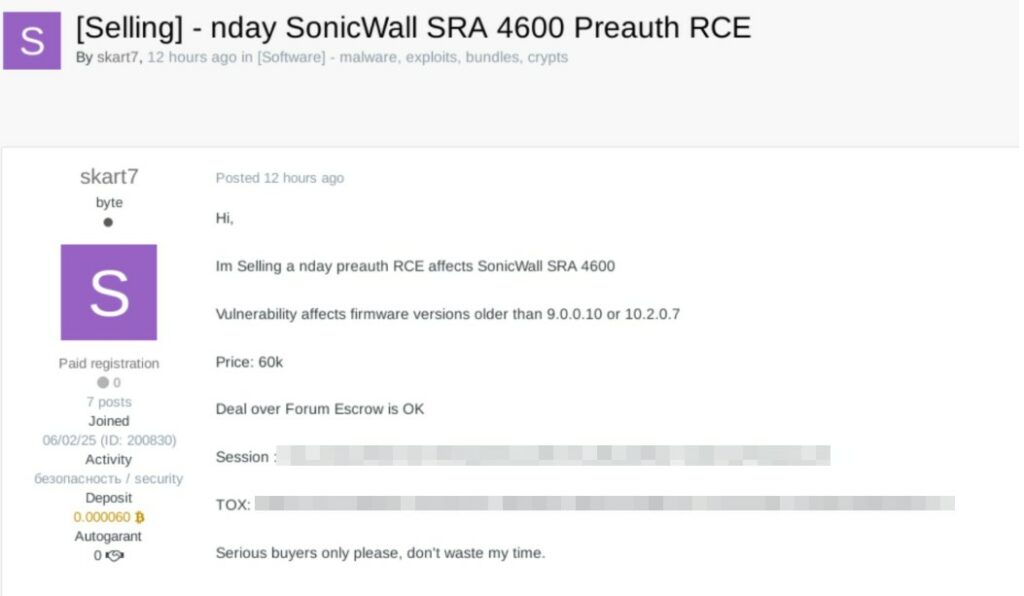

Un Threat actor noto con lo pseudonimo skart7 ha recentemente pubblicato sul forum underground chiuso Exploit un annuncio per la vendita di un exploit pre-auth RCE che colpisce i dispositivi SonicWall SRA 4600.

L’exploit consente l’esecuzione di codice arbitrario da remoto (RCE) senza autenticazione, rendendolo estremamente pericoloso per le organizzazioni che utilizzano questi dispositivi per l’accesso remoto.

Secondo quanto riportato nel post, l’exploit colpisce versioni firmware precedenti alla 9.0.0.10 o 10.2.0.7. Il venditore dichiara che l’exploit è completamente affidabile, compatibile con le configurazioni di default e non richiede alcuna interazione da parte dell’utente.

Questa vulnerabilità è coerente con quanto riportato nel bollettino ufficiale SonicWall relativo alla CVE-2025-2170, che descrive una falla critica nei dispositivi SMA1000 (di cui SRA 4600 è parte della stessa famiglia legacy). La vulnerabilità consente a un attaccante remoto non autenticato di eseguire comandi arbitrari sfruttando una debolezza nell’interfaccia di gestione.

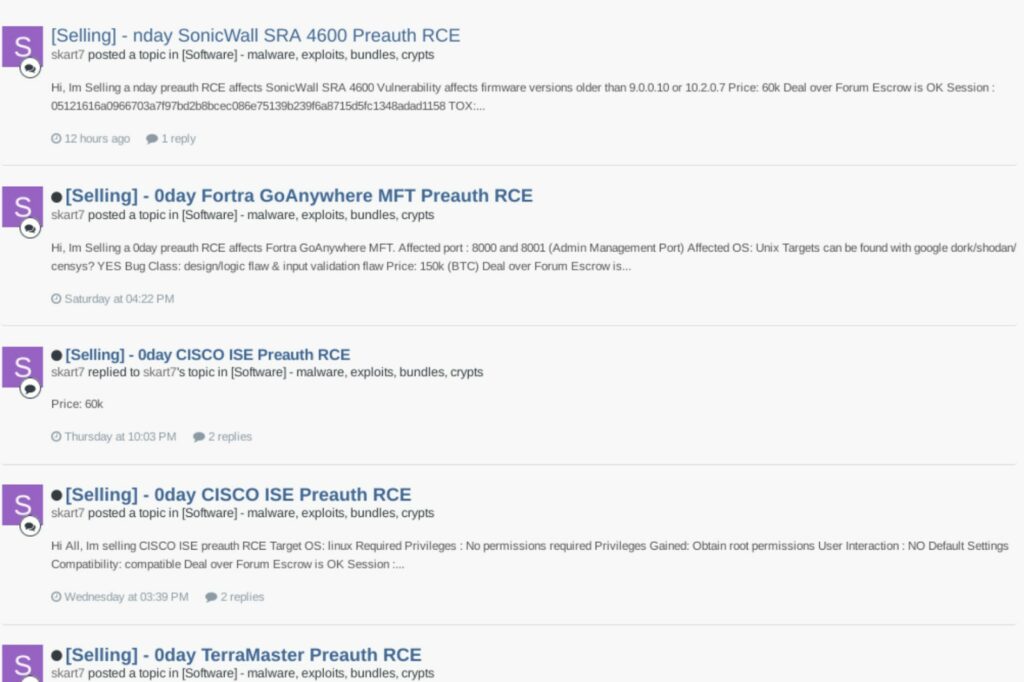

L’utente skart7 non è nuovo alla scena underground. Nell’ultimo periodo ha pubblicato diversi exploit :

Tutti gli annunci condividono lo stesso TOX ID e sessione, suggerendo un singolo attore o gruppo ben strutturato. Le descrizioni sono tecnicamente dettagliate, e l’attore accetta transazioni tramite escrow del forum, una pratica che rafforza la sua reputazione come venditore affidabile nel contesto underground.

Le Tattiche, Tecniche e Procedure (TTPs) si basano sullo sfruttamento di vulnerabilità RCE pre-auth su dispositivi esposti pubblicamente. Raccomandiamo di applicare quanto prima le patch ufficiali SonicWall per i dispositivi SRA/SMA, i Firmware aggiornati sono disponibili sul portale ufficiale SonicWall. Isolare i dispositivi di accesso remoto dal resto della rete interna tramite segmentazione e implementare sistemi di IDS/IPS per rilevare attività anomale o tentativi di exploit. Inoltre, limitare l’accesso all’interfaccia di gestione solo da IP autorizzati.

La vendita di exploit RCE pre-auth da parte di attori come skart7 rappresenta una minaccia concreta e immediata. La combinazione di vulnerabilità critiche, dispositivi esposti e attori motivati economicamente crea un contesto ad alto rischio. Le organizzazioni devono agire proattivamente per mitigare queste minacce, aggiornando i sistemi e rafforzando le difese perimetrali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…