Si tratta di un grave bug risolto da Microsoft nel patch tuesday di Marzo che ha visto pubblicato un exploit proof-of-concept (PoC) che dimostra come questa falla di sicurezza può essere sfruttata.

La vulnerabilità è presente in Esplora file di Windows, ed è identificata come CVE-2025-24071, consente agli aggressori di rubare password con hash NTLM senza alcuna interazione da parte dell’utente, se non la semplice estrazione di un file compresso.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

La vulnerabilità consente l’esposizione di informazioni sensibili ad attori non autorizzati, consentendo attacchi di spoofing di rete. Un ricercatore di sicurezza con handle 0x6rss ha pubblicato un exploit proof-of-concept su GitHub il 16 marzo 2025. Il PoC include uno script Python che genera il file .library-ms dannoso e può essere utilizzato con un semplice comando: python poc.py

La vulnerabilità, denominata “NTLM Hash Leak tramite estrazione RAR/ZIP”, sfrutta il meccanismo di elaborazione automatica dei file di Windows Explorer. Quando un file .library-ms appositamente creato contenente un percorso SMB dannoso viene estratto da un archivio compresso, Windows Explorer ne analizza automaticamente il contenuto per generare anteprime e metadati di indicizzazione.

Questa elaborazione automatica avviene anche se l’utente non apre mai esplicitamente il file estratto. Il formato file .library-ms, basato su XML è considerato affidabile da Windows Explorer. Deinisce le posizioni delle librerie, include un tag <simpleLocation> che punta a un server SMB controllato dall’aggressore, afferma il ricercatore di sicurezza “0x6rss”.

Durante l’estrazione, Windows Explorer tenta di risolvere automaticamente il percorso SMB incorporato (ad esempio, \\192.168.1.116\shared) per raccogliere i metadati. Questa azione innesca un handshake di autenticazione NTLM dal sistema della vittima al server dell’aggressore, facendo trapelare l’hash NTLMv2 della vittima senza alcuna interazione da parte dell’utente.

Utilizzando Procmon, possiamo osservare chiaramente che subito dopo l’estrazione del file .library-ms , le seguenti operazioni vengono eseguite automaticamente da Explorer.exe e dai servizi di indicizzazione come SearchProtocolHost.exe :

Inoltre, SearchProtocolHost.exe viene richiamato come parte del servizio di indicizzazione dei file di Windows. Dopo che Explorer.exe termina la sua elaborazione iniziale, il servizio di indicizzazione riapre e legge il file per indicizzarne il contenuto. Ciò conferma ulteriormente la gestione automatizzata dei file al momento dell’estrazione:

Queste azioni dimostrano in modo conclusivo che Windows elabora automaticamente i file immediatamente dopo l’estrazione, senza alcuna interazione esplicita da parte dell’utente.

Sia Explorer.exe che SearchProtocolHost.exe leggono ed elaborano automaticamente il contenuto XML del file .library-ms , avviando un tentativo di connessione al percorso SMB incorporato al suo interno.

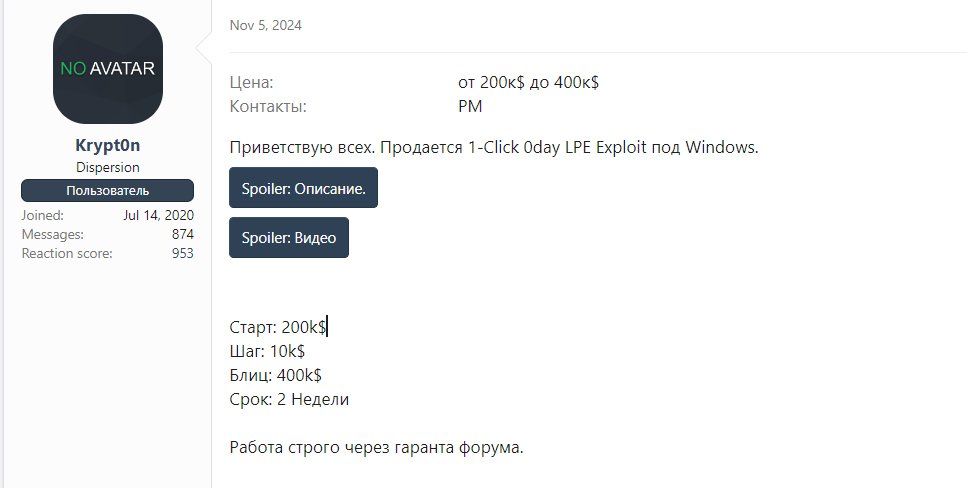

Questa vulnerabilità è attivamente sfruttata dagli attaccanti ed è stata potenzialmente messa in vendita sul forum xss.is dall’autore della minaccia noto come “Krypt0n“. Questo Threat Actors è anche lo sviluppatore del malware denominato “EncryptHub Stealer“

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.