Svariate falle nei router DrayTek possono essere sfruttate per compromettere completamente i dispositivi vulnerabili. DrayTek ha rilasciato aggiornamenti di sicurezza per diversi modelli dei suoi router per risolvere 14 vulnerabilità di diversa gravità, tra cui un difetto di buffer overflow di gravità massima che potrebbe portare all’esecuzione di codice remoto (RCE) o al denial-of-service (DoS).

La maggior parte delle vulnerabilità scoperte sono problemi di buffer overflow e cross-site scripting di media gravità ma, alcune vulnerabilità comportano rischi significativi, che richiedono attenzione immediata.

Il bug DrayTek più grave, identificato come CVE-2024-41492, è una vulnerabilità di buffer overflow nella funzione “GetCGI()” dell’interfaccia utente Web DrayTek Vigor. Questa falla causa errori durante l’elaborazione dei parametri della stringa di query, che potrebbero consentire RCE o DoS da parte di un aggressore non autenticato.

Un’altra falla critica, identifciata come CVE-2024-41585, riguarda il binario “recvCmd”, che viene utilizzato dal sistema operativo host per comunicare con il sistema operativo guest e viceversa. Questo binario è soggetto all’iniezione di comandi del sistema operativo.

Tra le 14 vulnerabilità divulgate ci sono nove bug di gravità elevata con punteggi CVSS che vanno da 7,2 a 7,6, molti dei quali possono portare a DoS e RCE. Uno dei difetti, tracciato come CVE-2024-41589, risiede nel fatto che le stesse credenziali di amministratore vengono utilizzate nell’intero sistema, inclusi sia il sistema operativo host che guest, il che potrebbe portare alla compromissione completa del sistema se queste credenziali venissero compromesse.

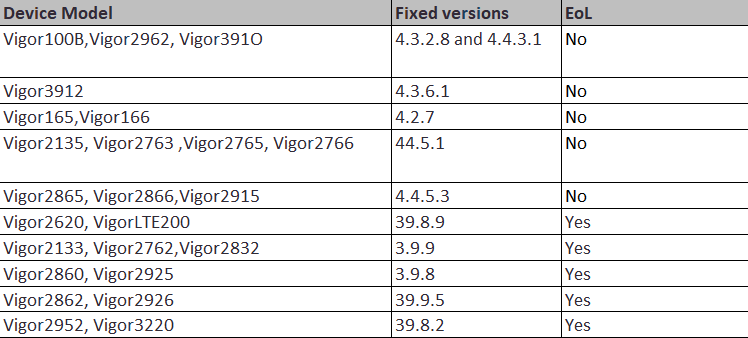

Gli utenti possono scaricare il firmware più recente per il loro modello di dispositivo dal portale di download ufficiale di DrayTek.

Di seguito i modelli interessati e le versioni del firmware di destinazione a cui eseguire l’aggiornamento.

Gli esperti hanno riferito che oltre 704.000 router DrayTek sono esposti online in 168 paesi, rappresentando un grave rischio per i clienti.

Oltre ad applicare gli ultimi aggiornamenti del firmware, si consiglia agli utenti di disabilitare l’accesso remoto se non necessario ed abilitare MFA, disabilitare le connessioni VPN SSL tramite la porta 443 e abilitare la registrazione syslog al fine di monitorare eventi sospetti.

La scoperta di queste vulnerabilità evidenzia la necessità critica per le aziende di proteggere la propria infrastruttura di rete da minacce informatiche sempre più sofisticate adottando misure proattive e applicando immediatamente le patch disponibili.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…